Através da Google Play, novo malware Xamalicious infectou milhares de dispositivos através de aplicativos contaminados.

Um backdoor Android até então desconhecido chamado ‘Xamalicious’ infectou aproximadamente 338.300 dispositivos por meio de aplicativos maliciosos na Google Play, a loja oficial de aplicativos do Android.

A McAfee, membro da App Defense Alliance, descobriu 14 aplicativos infectados na Google Play, sendo que três deles tinham 100 mil instalações cada.

Novo malware Xamalicious infectou milhares de dispositivos

Embora os aplicativos tenham sido removidos da Google Play, os usuários que os instalaram desde meados de 2020 ainda podem carregar infecções ativas do Xamalicious em seus telefones, exigindo verificações e limpeza manuais.

Os aplicativos Xamalicious mais populares são os seguintes:

- Essential Horoscope for Android – 100,000 instalações

- 3D Skin Editor for PE Minecraft – 100,000 instalações

- Logo Maker Pro – 100,000 instalações

- Auto Click Repeater – 10,000 instalações

- Count Easy Calorie Calculator – 10,000 instalações

- Dots: One Line Connector – 10,000 instalações

- Sound Volume Extender – 5,000 instalações

Além disso, um conjunto separado de 12 aplicativos maliciosos que carregam a ameaça Xamalicious, para os quais as estatísticas de download não estão disponíveis, são distribuídos em lojas de aplicativos de terceiros não oficiais, infectando usuários por meio de arquivos APK (pacote Android) para download.

De acordo com os dados de telemetria da McAfee, a maioria das infecções foi instalada em dispositivos nos Estados Unidos, Alemanha, Espanha, Reino Unido, Austrália, Brasil, México e Argentina.

O backdoor Android Xamalicious

Xamalicious é um backdoor Android baseado em .NET incorporado (na forma de ‘Core.dll’ e ‘GoogleService.dll’) em aplicativos desenvolvidos usando a estrutura de código aberto Xamarin, tornando a análise de seu código mais desafiadora.

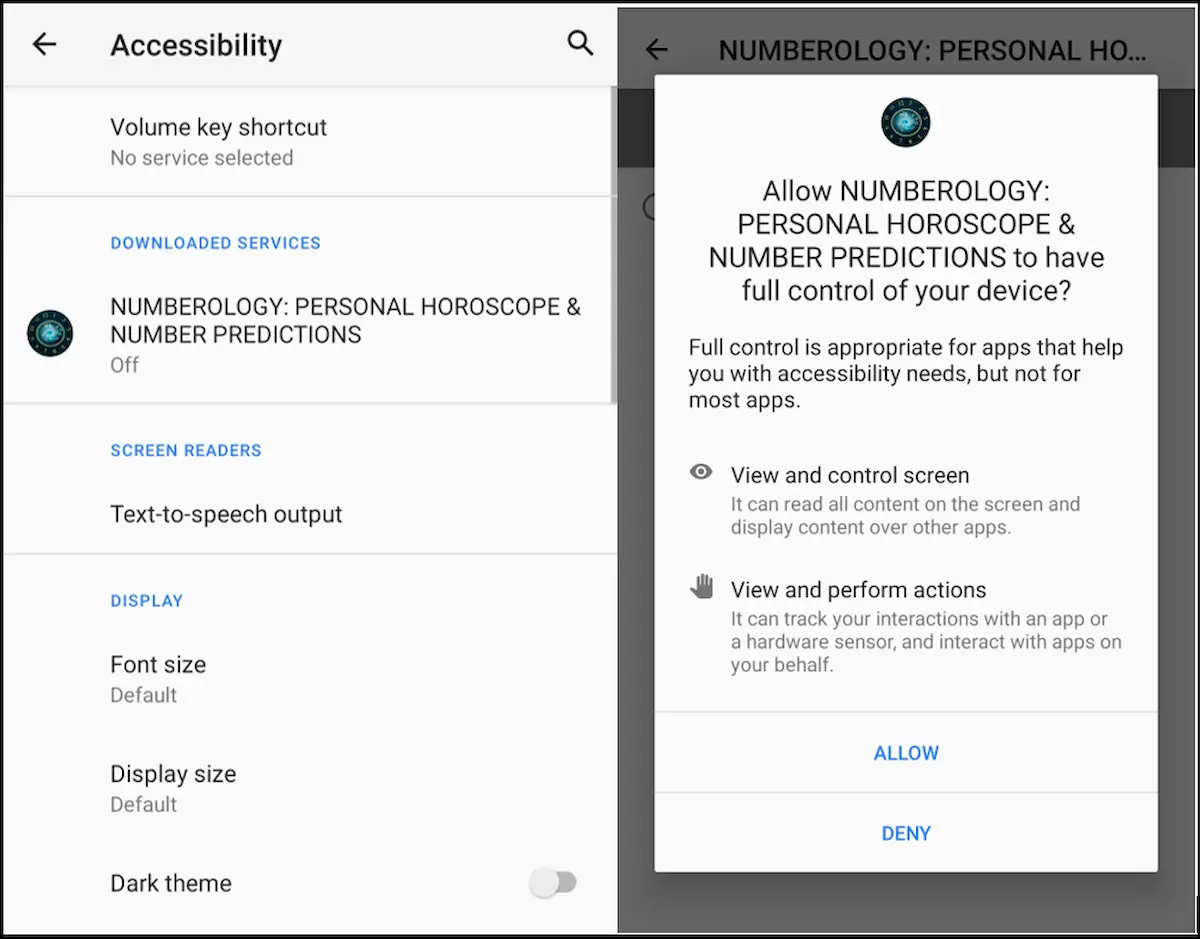

Após a instalação, ele solicita acesso ao Serviço de Acessibilidade, permitindo realizar ações privilegiadas como gestos de navegação, ocultar elementos na tela e conceder permissões adicionais a si mesmo.

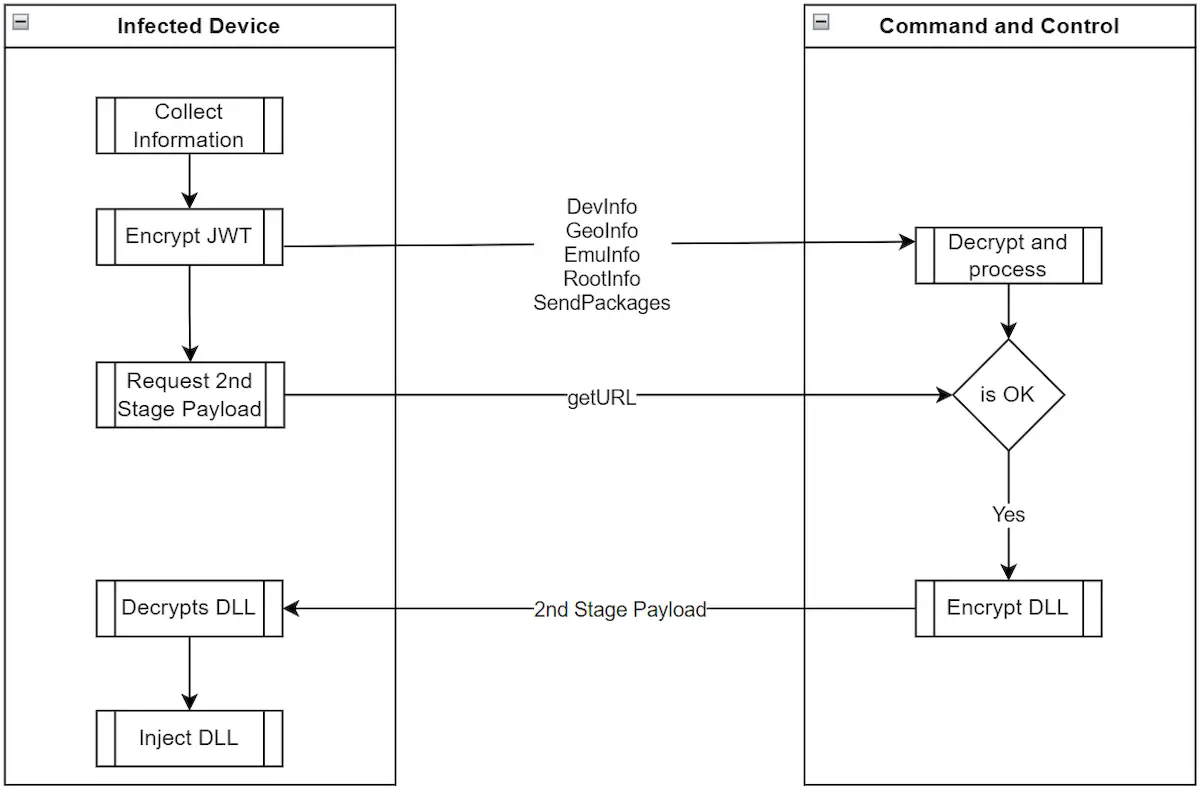

Após a instalação, ele se comunica com o servidor C2 (comando e controle) para buscar a carga útil da DLL de segundo estágio (‘cache.bin’) se pré-requisitos específicos geográficos, de rede, de configuração de dispositivo e de status raiz forem atendidos.

O malware Android é capaz de executar os seguintes comandos:

- DevInfo : coleta informações de dispositivo e hardware, incluindo ID do Android, marca, CPU, modelo, versão do sistema operacional, idioma, status de opções do desenvolvedor, detalhes do SIM e firmware.

- GeoInfo : determina a localização geográfica do dispositivo usando seu endereço IP, coletando o nome do ISP, organização, serviços e uma pontuação de fraude para detectar usuários não genuínos.

- EmuInfo : Lista adbProperties para verificar se o cliente é um dispositivo real ou um emulador, verificando CPU, memória, sensores, configuração USB e status do ADB.

- RootInfo : identifica se o dispositivo está enraizado usando vários métodos e fornece o status de enraizamento.

- Packages : lista todos os aplicativos do sistema e de terceiros instalados no dispositivo usando comandos do sistema.

- Accessibility : relata o status das permissões dos serviços de acessibilidade.

- GetURL : solicita a carga de segundo estágio do servidor C2, fornecendo o ID do Android e recebe o status e, potencialmente, uma DLL de assembly criptografada.

A McAfee também encontrou links entre o Xamalicious e um aplicativo antifraude chamado ‘Cash Magnet’, que automaticamente clica em anúncios e instala adware no dispositivo da vítima para gerar receita para seus operadores.

Portanto, é possível que o Xamalicious também realize fraudes publicitárias em dispositivos infectados, diminuindo o desempenho do processador e a largura de banda da rede.

Embora a Google Play não esteja imune a uploads de malware, iniciativas como a App Defense Alliance visam detectar e remover novas ameaças que aparecem na app store, o que não é o caso em plataformas não oficiais e mal moderadas.

Os usuários do Android devem evitar baixar aplicativos de fontes de terceiros, limitar-se a aplicativos essenciais, ler atentamente as avaliações dos usuários antes da instalação e realizar uma verificação abrangente dos antecedentes do desenvolvedor/editor do aplicativo para limitar infecções por malware em seus dispositivos móveis.