A Trend Micro informou que descobriu um Novo Malware Usa Rootkit para se Esconder em Sistemas Linux. Confira os detalhes e fique de olho.

- França proíbe uso de smartphones em escolas a partir de setembro

- Linux Foundation diz que empresas começaram a exigir aptidão em nuvem

- Google revela protótipo de smartglasses em conferência de Vancouver

Sistemas inspirados no Unix (como o Linux) são extremamente focados em redes e segurança e tem menos ocorrências de contaminações ou falhas se comparados com sistemas populares como o Windows.

Apesar disso, nada impede que alguém desenvolva ameaças contra esses sistemas. Pior, diante da dificuldade, cada vez mais essas ameaças se tornam mais complexas.

Novo Malware Usa Rootkit para se Esconder em Sistemas Linux

Uma equipe de pesquisadores de segurança da Trend Micro descobriu uma nova cepa de malware de mineração de criptomoedas voltada para computadores Linux e capaz de ofuscar a ferramenta de monitoramento de usuários e processos usando um rootkit.

Como não há maneira aparente pela qual o malware criptográfico consegue comprometer e infectar as maquinas com Linux, os pesquisadores da Trend Micro acham que os mal-intencionados por trás dessa cepa de malware conseguiram comprometer um aplicativo legítimo e usá-lo para instalar suas ferramentas maliciosas em computadores alvos.

No artigo sobre a ameaça, a Trend Micro diz o seguinte:

“Consideramos que esse vetor de infecção por malware de mineração de criptomoedas é um plug-in malicioso, terceirizado/não oficial ou comprometido (por exemplo, software de streaming de mídia).”

“Instalar um implica conceder a ele direitos de administrador e, no caso de aplicativos comprometidos, o malware pode ser executado com os privilégios concedidos ao aplicativo. Não é um vetor incomum, já que outras ferramentas de malware de mineração de criptografia também usaram isso como um ponto de entrada.”

A Trend Micro nomeou o malware de mineração Monero como Coinminer.Linux.KORKERDS.AB e o componente rootkit que ele usa para se esconder como Rootkit.Linux.KORKERDS.AA.

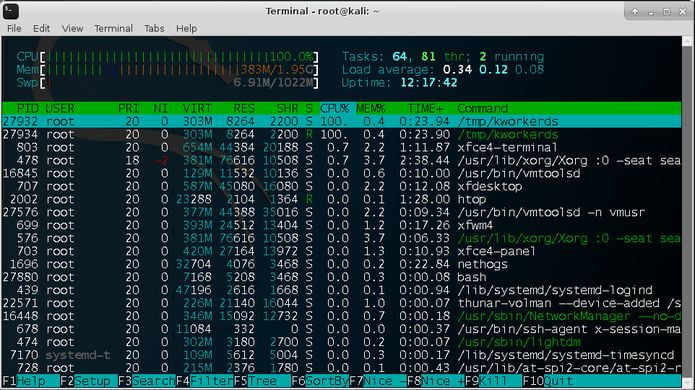

O malware de mineração Monero se esconde usando um componente rootkit, mas não consegue mascarar o aumento do uso de recursos

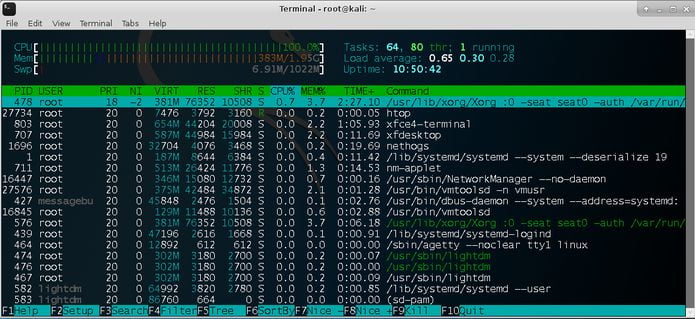

O coinminer se esconde à vista de todos sem que o usuário possa apontar porque a máquina Linux tem problemas de desempenho, já que a maioria das ferramentas de monitoramento do sistema dirão que todos os processos estão se comportando adequadamente, com os processos “kworkerds” sendo escondidos pelo rootkit.

Isso significa que, embora o usuário possa ver que o uso da CPU do sistema está ocorrendo, ele não conseguirá identificar o processo responsável, que dificulta a tarefa de solucionar o problema e detectar/remover o malware.