O Sysdig Threat Research Team descobriu que o novo malware SSH-Snake rouba chaves SSH para se espalhar por redes.

Um agente de ameaça está usando uma ferramenta de mapeamento de rede de código aberto chamada SSH-Snake para procurar chaves privadas não detectadas e mover-se lateralmente na infraestrutura da vítima.

Novo malware SSH-Snake rouba chaves SSH para se espalhar

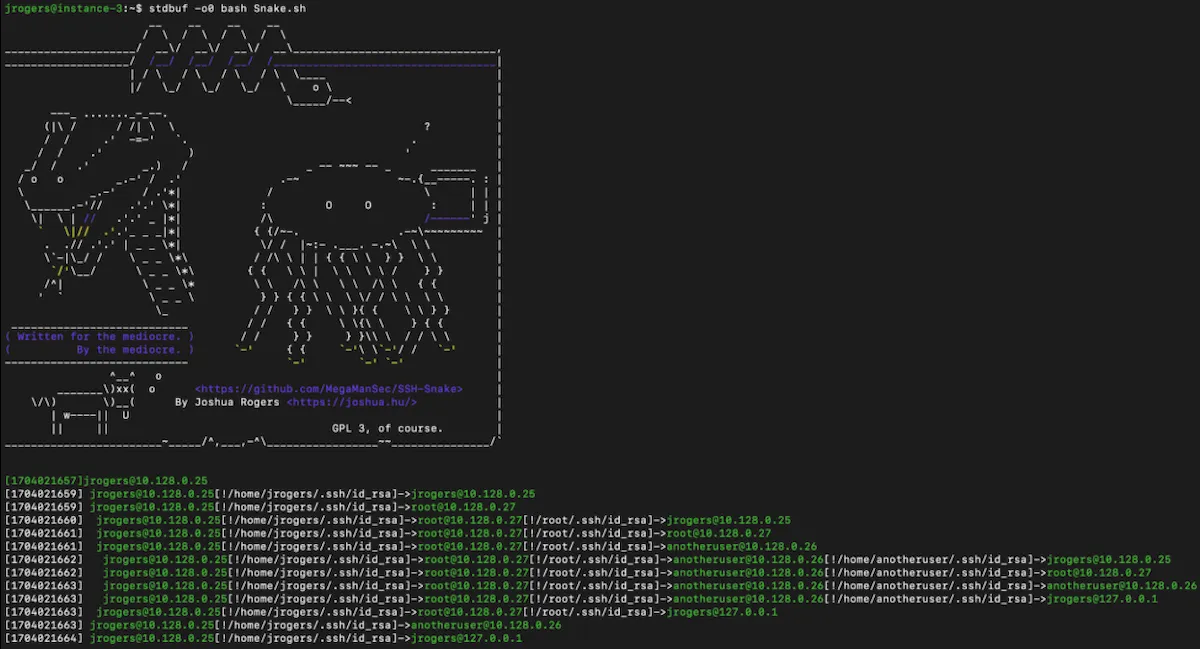

O SSH-Snake foi descoberto pela Sysdig Threat Research Team (TRT), que o descreve como um “worm automodificável” que se destaca dos worms SSH tradicionais por evitar os padrões normalmente associados a ataques com script.

O worm procura chaves privadas em vários locais, incluindo arquivos de histórico de shell, e as utiliza para se espalhar furtivamente para novos sistemas após mapear a rede.

SSH-Snake está disponível como um ativo de código aberto para travessia automatizada de rede baseada em SSH, que pode começar em um sistema e mostrar o relacionamento com outros hosts conectados por meio de SSH.

No entanto, pesquisadores da Sysdig, uma empresa de segurança em nuvem, dizem que o SSH-Snake leva o típico conceito de movimento lateral a um novo nível porque é mais rigoroso na busca por chaves privadas.

“Ao evitar os padrões facilmente detectáveis associados a ataques de script, esta nova ferramenta oferece maior discrição, flexibilidade, configurabilidade e descoberta de credenciais mais abrangente do que os worms SSH típicos, sendo, portanto, mais eficiente e bem-sucedida” – Sysdig

Lançado em 4 de janeiro de 2024, SSH-Snake é um script de shell bash encarregado de pesquisar de forma autônoma credenciais SSH em um sistema violado e utilizá-las para propagação.

Os pesquisadores afirmam que uma particularidade do SSH-Snake é a capacidade de se modificar e diminuir ao ser executado pela primeira vez. Ele faz isso removendo comentários, funções desnecessárias e espaços em branco de seu código.

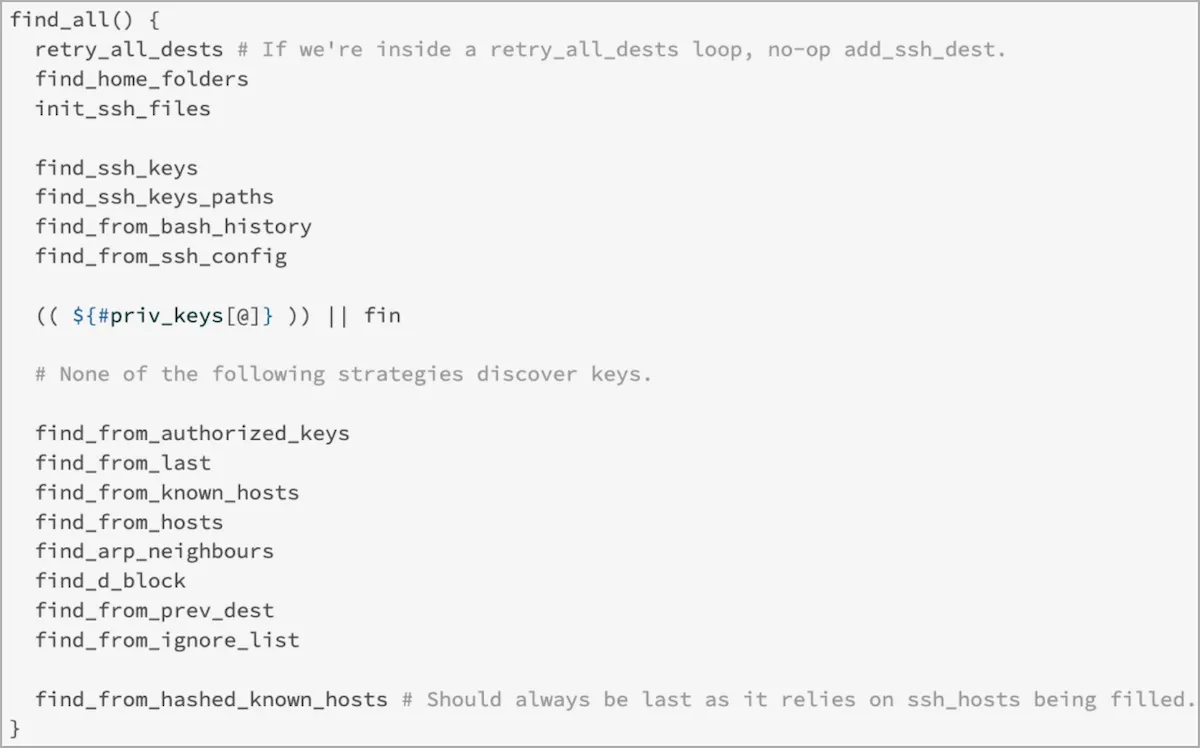

Projetado para ser versátil, o SSH-Snake é plug-and-play, mas permite personalização para necessidades operacionais específicas, incluindo a adaptação de estratégias para descobrir chaves privadas e identificar seu uso potencial.

SSH-Snake emprega vários métodos diretos e indiretos para descobrir chaves privadas em sistemas comprometidos, incluindo:

- Pesquisar diretórios e arquivos comuns onde as chaves e credenciais SSH normalmente são armazenadas, incluindo diretórios .ssh, arquivos de configuração e outros locais.

- Examinar arquivos de histórico do shell (por exemplo, .bash_history, .zsh_history) para encontrar comandos (ssh, scp e rsync) que possam ter usado ou referenciado chaves privadas SSH.

- Usando o recurso ‘find_from_bash_history’ para analisar o histórico do bash em busca de comandos relacionados a operações SSH, SCP e Rsync, que podem descobrir referências diretas a chaves privadas, suas localizações e credenciais associadas.

- Examinar os logs do sistema e o cache da rede (tabelas ARP) para identificar possíveis alvos e coletar informações que possam levar indiretamente à descoberta de chaves privadas e onde elas podem ser usadas.

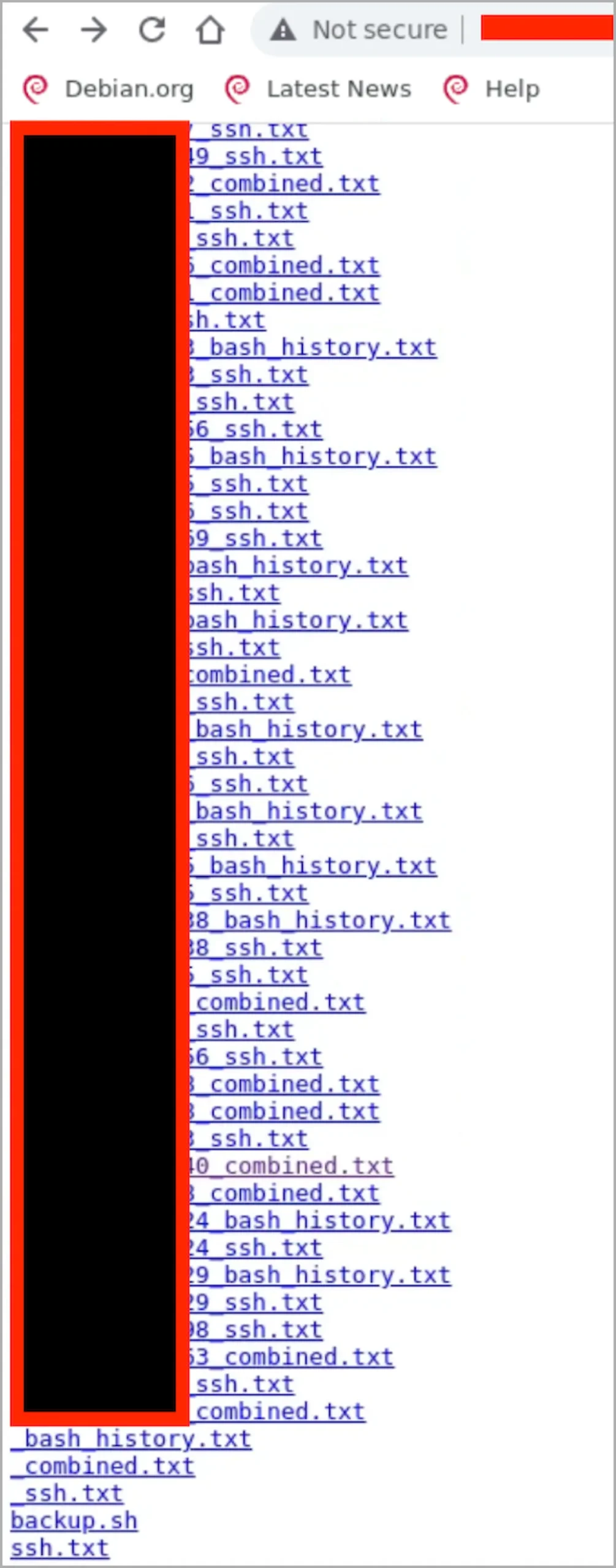

Os analistas da Sysdig confirmaram o status operacional do SSH-Snake após descobrirem um servidor de comando e controle (C2) usado por seus operadores para armazenar dados coletados pelo worm, incluindo credenciais e endereços IP das vítimas.

Esses dados mostram sinais de exploração ativa de vulnerabilidades conhecidas do Confluence (e possivelmente outras falhas) para acesso inicial, levando à implantação do worm nesses endpoints.

Segundo os pesquisadores, a ferramenta já foi utilizada de forma ofensiva em cerca de 100 vítimas.

Sysdig vê o SSH-Snake como “um passo evolutivo” no que diz respeito ao malware, porque tem como alvo um método de conexão seguro que é amplamente utilizado em ambientes corporativos.