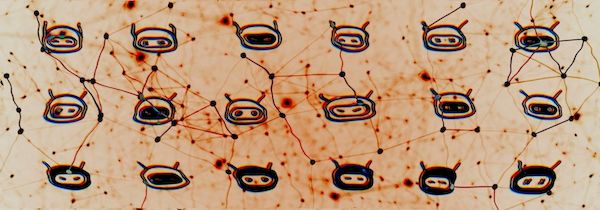

Conheça o novo malware Lucifer DDoS, que cria uma legião de minions do Windows, aproveitando-se de explorações de vulnerabilidades de sistemas Windows.

Uma nova botnet identificada aproveita quase uma dúzia de explorações para vulnerabilidades de alta e crítica gravidade nos sistemas Windows para transformá-las em clientes com criptografia e fontes para ataques de negação de serviço distribuído (DDoS).

Os autores deram ao malware o nome de Satan DDoS, mas os pesquisadores de segurança o chamam de Lucifer DDoS, para diferenciá-lo da ameaça de ransomware Satan.

Novo malware Lucifer DDoS cria uma legião de minions do Windows

A botnet chamou a atenção de pesquisadores da Unidade da Palo Alto Networks após vários incidentes envolvendo a exploração do CVE-2019-9081, uma vulnerabilidade crítica em um componente da estrutura da Web Laravel, que pode levar à execução remota de código.

Uma variante do Lucifer foi descoberta em 29 de maio. Essa campanha foi interrompida em 10 de junho apenas para retomar no dia seguinte com uma versão atualizada da botnet.

Inicialmente, acreditava-se que o malware servisse a mineração de criptomoeda (Monero), mas depois ficou claro que ele também possui um componente DDoS e um mecanismo de auto-propagação, aproveitando vulnerabilidades graves e brute-forcing.

A disseminação na rede é possível através das explorações EternalBlue, EternalRomance e DoublePulsar vazadas pelo grupo de hackers Shadow Brokers. Uma lista de explorações armadas usadas pelos operadores do Lucifer está disponível abaixo e todas foram corrigidas:

- CVE-2014-6287

- CVE-2018-1000861

- CVE-2017-10271

- ThinkPHP RCE vulnerability (CVE-2018-20062)

- CVE-2018-7600

- CVE-2017-9791

- CVE-2019-9081

- PHPStudy Backdoor RCE

- CVE-2017-0144

- CVE-2017-0145

- CVE-2017-8464

Segundo a Unit 42:

“Uma vez explorado, o invasor pode executar comandos arbitrários no dispositivo vulnerável. Nesse caso, os alvos são hosts do Windows na Internet e na intranet, já que o invasor está aproveitando o utilitário certutil na carga útil para a propagação de malware” – Unidade 42

Para o ataque de força bruta, o malware depende de um dicionário com 300 senhas e os sete nomes de usuário: “sa”, “SA”, “su”, “kisadmin”, “SQLDebugger”, “mssql” e “Chred1433.”

Além das três explorações para espalhar internamente, o Lucifer também pode procurar máquinas com as portas TCP 135 (RPC) e 1433 (MSSQL) abertas e testa a combinação de nome de usuário/senha em seu dicionário.

Uma vez dentro, o malware planta uma cópia de si mesmo através de um comando shell.

A versão mais recente do malware botnet vem com proteção anti-análise e verifica o nome do usuário e do computador da máquina infectada antes de prosseguir.

Se ele encontrar nomes não amigáveis que correspondem aos ambientes de análise, sua atividade será interrompida.

Apesar desses recursos, o agente de ameaças por trás do Lucifer possui uma carteira de criptomoeda com apenas 0,493527 XMR – cerca de US$ 30 na taxa de câmbio atual, sugerindo que ele só começou.

A Unit 42 rotula o Lucifer como “um novo híbrido de variante de malware de cryptojacking e DDoS que aproveita vulnerabilidades antigas para espalhar e executar atividades maliciosas nas plataformas Windows”.

Manter o software atualizado com os patches mais recentes deve melhorar muito a postura de segurança de uma organização contra esse tipo de ameaça. Combine isso com senhas fortes para evitar ataques de dicionário e o ambiente deve estar protegido da maioria dos malwares.

- Como instalar o Emulador SEGA Saturn Yaba Sanshiro no Linux via Snap

- Como instalar o jogo KBounce no Linux via Flatpak

- Como instalar o cliente Steam for Windows com Wine no Linux via Snap

- Como instalar o emulador de Dreamcast Reicast no Ubuntu e derivados