E o novo botnet EnemyBot DDoS recruta roteadores e IoTs para seu exército. Confira os detalhes dessa nova ameaça.

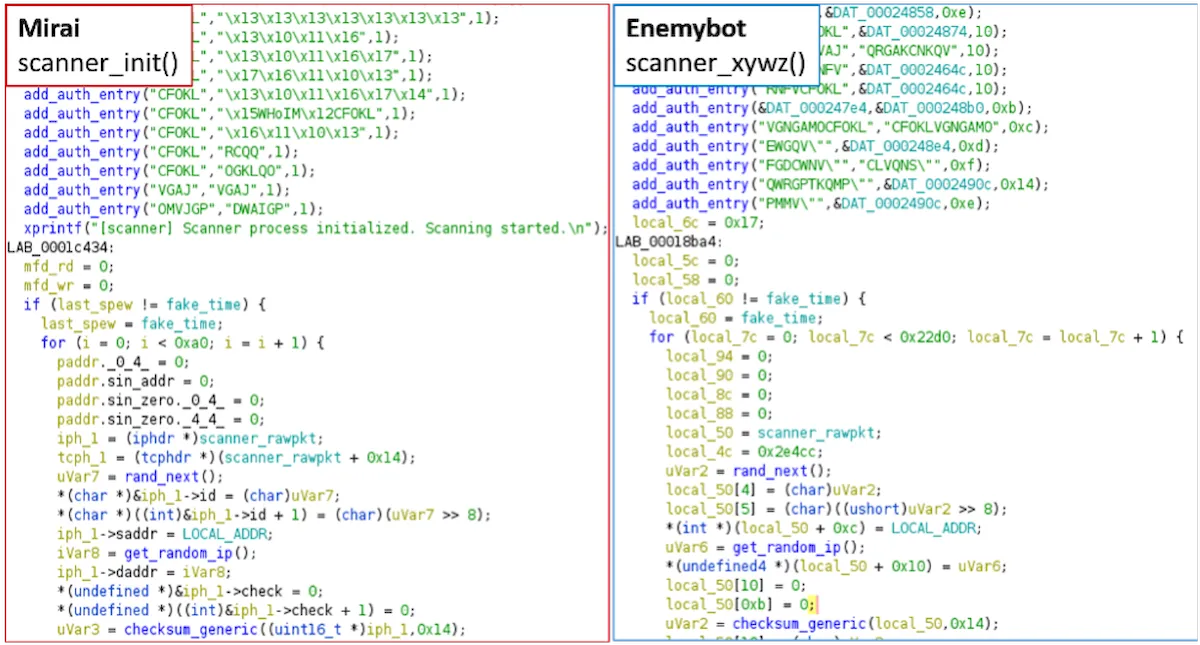

Um novo malware de botnet baseado em Mirai chamado Enemybot foi observado aumentando seu exército de dispositivos infectados por meio de vulnerabilidades em modems, roteadores e dispositivos IoT, com o agente da ameaça operando-o conhecido como Keksec.

Novo botnet EnemyBot DDoS recruta roteadores e IoTs para seu exército

O grupo de ameaças específico é especializado em mineração de criptografia e DDoS; ambos suportados por malware de botnet que pode se aninhar em dispositivos IoT e sequestrar seus recursos computacionais.

O Enemybot apresenta ofuscação de strings enquanto seu servidor C2 se esconde atrás dos nós Tor, portanto, mapeá-lo e derrubá-lo é bastante desafiador neste momento.

Ainda assim, ele foi descoberto por analistas de ameaças da Fortinet, que testaram o malware, analisaram e publicaram um relatório técnico detalhado sobre suas funções.

Quando um dispositivo é infectado, o Enemybot começa conectando-se ao C2 e aguardando comandos para serem executados. A maioria dos comandos está relacionada a ataques DDoS (negação de serviço distribuída), mas o malware não se limita estritamente a isso.

Mais especificamente, a Fortinet apresenta o seguinte conjunto de comandos suportados:

- ADNS – Execute o ataque de amplificação de DNS

- ARK – Realize um ataque nos servidores do jogo “ARK: Survival Evolved”

- BLACKNURSE – Inunda o alvo com mensagens ICMP inacessíveis da porta de destino

- DNS – servidores DNS de inundação com consultas UDP de DNS codificadas

- HOLD – inunda o destino com conexões TCP e as mantém por um tempo especificado

- HTTP – inunda o destino com solicitações HTTP

- JUNK – Inunda o alvo com pacotes UDP aleatórios de byte diferente de zero

- OVH – Inundar servidores OVH com pacotes UDP personalizados

- STD – Inunda o alvo com pacotes UDP de byte aleatório

- TCP – Inunda o destino com pacotes TCP com cabeçalhos de origem falsificados

- TLS – Execute o ataque SSL/TLS

- UDP – Inunda o destino com pacotes UDP com cabeçalhos de origem falsificados

- OVERTCP – Execute o ataque TCP com intervalos de entrega de pacotes aleatórios

- STOP – Parar ataques DoS em andamento

- LDSERVER – Atualizar servidor de download para carga útil de exploração

- SCANNER – Espalhe para outros dispositivos via força bruta e explorações SSH/Telnet

- SH – Executar comando shell

- TCPOFF/TCPON – Desligue ou ligue o sniffing nas portas 80, 21, 25, 666, 1337 e 8080, possivelmente para coletar credenciais

Os comandos direcionados ao jogo ARK e aos servidores da OVH são de particular interesse, o que pode indicar campanhas de extorsão direcionadas a essas empresas.

Além disso, o comando LDSERVER permite que os agentes de ameaças enviem novos URLs para cargas úteis para lidar com quaisquer problemas no servidor de download. Isso é notável porque a maioria dos botnets baseados em Mirai tem um URL de download fixo e codificado.

O Enemybot tem como alvo várias arquiteturas, desde as comuns x86, x64, i686, darwin, bsd, arm e arm64, até tipos de sistema mais escassos e obsoletos, como ppc, m68k e spc.

Isso é muito importante para os recursos de disseminação do malware, pois pode identificar a arquitetura do ponto de pivô e buscar o binário correspondente do C2.

Em termos de vulnerabilidades direcionadas, a Fortinet viu algumas diferenças nos conjuntos entre as variantes amostradas, mas as três presentes em todos os lugares são:

- CVE-2020-17456 : Falha crítica (CVSS 9.8) de execução remota de código (RCE) nos roteadores Seowon Intech SLC-130 e SLR-120S.

- CVE-2018-10823 : Falha RCE de alta gravidade (CVSS 8.8) afetando vários roteadores D-Link DWR.

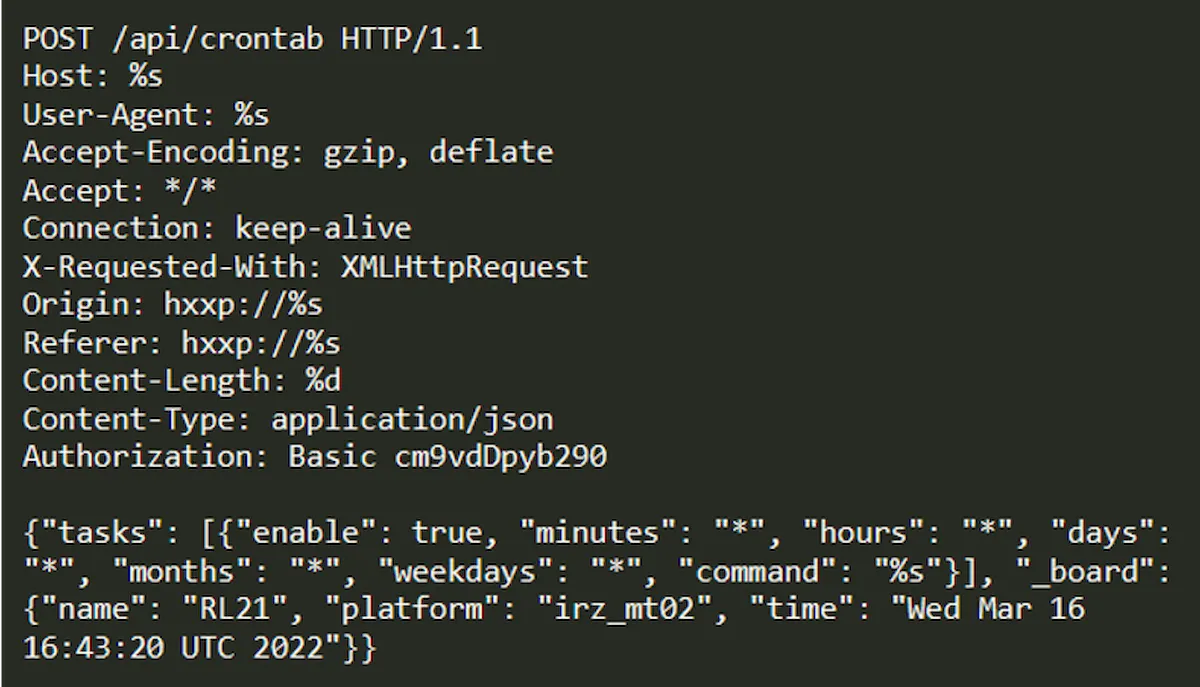

- CVE-2022-27226 : Injeção arbitrária de cronjob de alta gravidade (CVSS 8.8) afetando roteadores móveis iRZ.

Outras falhas que podem ou não estar presentes no Enemybot dependendo da variante são:

- CVE-2022-25075 a 25084: Conjunto de falhas direcionadas aos roteadores TOTOLINK. O mesmo conjunto também é explorado pelo botnet Beastmode .

- CVE-2021-44228/2021-45046: O Log4Shell e vulnerabilidades críticas subsequentes direcionadas ao Apache Log4j.

- CVE-2021-41773/CVE-2021-42013: segmenta servidores Apache HTTP

- CVE-2018-20062: Alvos ThinkPHP CMS

- CVE-2017-18368: direciona os roteadores Zyxel P660HN

- CVE-2016-6277: direciona os roteadores NETGEAR

- CVE-2015-2051: direciona os roteadores D-Link

- CVE-2014-9118: direciona os roteadores Zhone

- Exploração NETGEAR DGN1000 (sem CVE atribuído): visa roteadores NETGEAR

Para evitar que o Enemybot ou qualquer outro botnet infecte seus dispositivos e os recrute para botnets DDoS mal-intencionados, sempre aplique as atualizações de software e firmware mais recentes disponíveis para o seu produto.

Se o seu roteador parar de responder, a velocidade da Internet cair e estiver esquentando mais do que o normal, você pode estar lidando com uma infecção por malware de botnet.

Nesse caso, execute um hard reset manual no dispositivo, entre no painel de gerenciamento para alterar a senha do administrador e, finalmente, instale as atualizações mais recentes disponíveis diretamente do site do fornecedor.