E a Canonical lançou updates, as novas atualizações do kernel do Ubuntu corrigem 14 vulnerabilidades. Conheça e veja como atualizar seu sistema.

A Canonical publicou novas atualizações de segurança do kernel Linux para corrigir um total de 14 vulnerabilidades de segurança em todas as versões suportadas do Ubuntu Linux.

Novas atualizações do kernel do Ubuntu corrigem 14 vulnerabilidades

Os novos patches do kernel do Ubuntu corrigem vários problemas de segurança descobertos por vários pesquisadores de segurança.

Apenas para sistemas Ubuntu 20.10 (Groovy Gorilla), ele aborda CVE-2020-12912, uma falha encontrada no driver AMD Running Average Power Limit (RAPL) do kernel Linux que pode permitir que um invasor local exponha informações confidenciais, bem como CVE-2020-29534, um problema de segurança descoberto por Jann Horn no subsistema io_uring, que pode permitir que um invasor local exponha informações confidenciais ou aumente seus privilégios.

Para os sistemas Ubuntu 20.04 LTS, Ubuntu 18.04 LTS e Ubuntu 16.04 LTS, as novas atualizações do kernel Linux corrigem CVE-2020-25656 e CVE-2020-25668, race conditions descobertas no teclado do console do kernel Linux e drivers tty que podem permitir que um invasor local expor informações confidenciais (memória do kernel), bem como CVE-2020-28974, uma falha descoberta por Minh Yuan no driver do console do framebuffer do kernel do Linux, que poderia permitir que um invasor local travasse o sistema causando uma negação de serviço ou possivelmente expondo informações sensíveis (memória do kernel).

O mesmo vale para CVE-2020-27675, uma race condition descoberta por Jinoh Kang na infraestrutura do canal de eventos Xen do kernel do Linux, que pode permitir que um invasor no sistema convidado cause uma negação de serviço (falha dom0), e CVE-2020-27777, uma falha descoberta por Daniel Axtens na implementação PowerPC RTAS do kernel Linux, que poderia permitir que um invasor local com privilégios modificasse arbitrariamente a memória do kernel e contornasse as restrições de bloqueio do kernel.

O último problema não afeta os sistemas Ubuntu 16.04 LTS executando o kernel Linux 4.4. Afetando apenas os sistemas Ubuntu 20.04 LTS e Ubuntu 18.04 LTS com kernel Linux 5.4, o problema CVE-2020-25704 também foi corrigido nesta atualização.

Esta é uma falha descoberta por Kiyin no subsistema de desempenho do kernel do Linux, que pode permitir que um invasor com privilégios cause uma negação de serviço (esgotamento da memória do kernel).

Os sistemas Ubuntu 18.04 LTS e Ubuntu 16.04 LTS executando o kernel Linux 4.15 foram afetados por vários outros problemas de segurança, incluindo CVE-2020-25705, uma vulnerabilidade no limitador de taxa global ICMP do kernel Linux descoberta por Keyu Man, que poderia permitir que um atacante remoto facilitasse ataques em serviços baseados em UDP que dependem da randomização da porta de origem.

Além disso, os usuários do Ubuntu 18.04 LTS e do Ubuntu 16.04 LTS foram afetados pelo CVE-2020-10135, uma falha descoberta por Daniele Antonioli, Nils Ole Tippenhauer e Kasper Rasmussen no protocolo Bluetooth que poderia permitir que um invasor fisicamente próximo personifique um Bluetooth previamente pareado dispositivo, CVE-2020-0423, uma race condition que leva a uma vulnerabilidade use-after-free descoberta na implementação IPC do binder do kernel Linux que pode permitir que um invasor local cause uma negação de serviço (falha do sistema) ou possivelmente execute código arbitrário, bem como CVE-2019-19770, uma vulnerabilidade use-after-free descoberta em debugfs, que pode permitir que um invasor local com privilégios cause uma negação de serviço (falha do sistema).

Por último, as novas atualizações de segurança abordam dois outros problemas que afetam apenas os sistemas Ubuntu 16.04 LTS executando o kernel Linux 4.4, ou seja, CVE-2019-0148, um problema descoberto por Ryan Hall no driver dos controladores Ethernet da série 700 do kernel Linux que poderia permitir que um invasor local causar uma negação de serviço (esgotamento da memória do kernel) e CVE-2020-4788, uma falha que afeta os processadores Power 9 que pode permitir que um invasor local exponha informações confidenciais do cache L1 em certas situações.

Todos os usuários do Ubuntu 20.04 LTS devem atualizar

A Canonical recomenda a todos os usuários do Ubuntu que atualizem os pacotes do kernel em seus sistemas o mais rápido possível.

As novas versões do kernel são linux-image 5.8.0-34.37 para Ubuntu 20.04 LTS, linux-image 5.4.0-59.65 para Ubuntu 20.04 LTS, linux-image 5.4.0-59.65 ~ 18.04.1 para Ubuntu 18.04.5 LTS, linux-image 4.15.0-129.132 para Ubuntu 18.04 LTS, linux-image 4.15.0-129.132 ~ 16.04.1 para Ubuntu 16.04.7 LTS e linux-image 4.4.0-198.230 para Ubuntu 16.04 LTS.

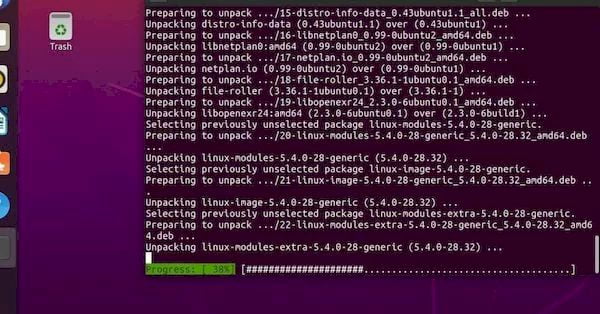

Para atualizar suas instalações para as novas versões do kernel, execute os comandos sudo apt-get update && sudo apt-get dist-upgrade em um emulador de terminal.

Certifique-se de reiniciar o sistema após a instalação da nova versão do kernel e também reinstale os módulos de kernel de terceiros que você instalou.

Mais detalhes sobre o processo de atualização podem ser encontrados em https://wiki.ubuntu.com/Security/Upgrades.