O Github está alertando que uma nova campanha de phishing usa notificações falsas da circleCi para roubar contas do Github.

A CircleCI é uma plataforma de entrega contínua e integração contínua, que pode ser usada para implementar práticas de DevOps.

O Github está alertando uma campanha de phishing em andamento que começou em 16 de setembro e está direcionando seus usuários com e-mails que se passarem da plataforma de integração e entrega contínua da Circleci.

Nova campanha de phishing usa notificações falsas da circleCi

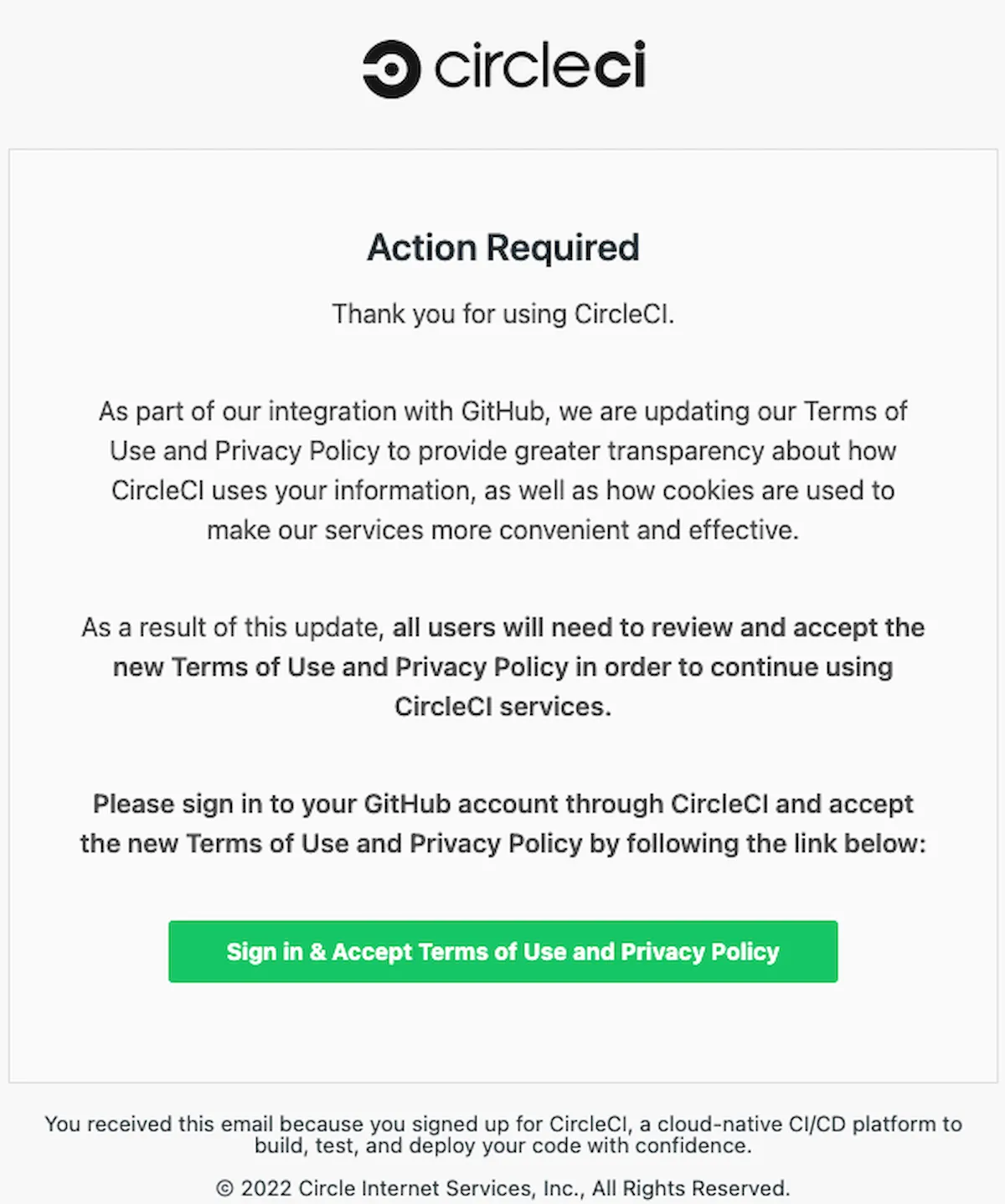

Sim. Uma nova campanha de phishing usa notificações falsas da circleCi. As mensagens falsas informam os destinatários de que os termos do usuário e a política de privacidade foram alterados e precisam assinar sua conta do GitHub para aceitar as modificações e continuar usando os serviços.

O objetivo dos atores de ameaças é roubar credenciais da conta do GitHub e códigos de autenticação de dois fatores (2FA), transmitindo-os por meio de proxies reversos.

Contas protegidas com chaves de segurança de hardware para autenticação multifatorial (MFA) não são vulneráveis a esse ataque.

“Embora o próprio Github não tenha sido afetado, a campanha impactou muitas organizações de vítimas”, informa o Github em um aviso na quarta -feira.

A Circleci também publicou um aviso em seus fóruns para aumentar a conscientização sobre a campanha maliciosa, explicando que a plataforma nunca solicitaria aos usuários que inserissem credenciais para visualizar as alterações em seus termos de serviço.

“Quaisquer e-mails da CircLeci devem incluir apenas links para o Circleci.com ou seus subdomínios”, sublinha o aviso do CircLeci.

Se você acredita que você ou alguém da sua equipe pode ter clicado acidentalmente em um link neste e -mail, gire imediatamente suas credenciais para o GitHub e Circleci e audite seus sistemas para qualquer atividade não autorizada

Os domínios de phishing que distribuem as mensagens de phishing tentam imitar os do Circleci oficial (Circleci.com). Até agora, os seguintes foram confirmados:

circle-ci[.]com

emails-circleci[.]com

circle-cl[.]com

email-circleci[.]com

Após obter credenciais de conta válidas, os atores de ameaças criam tokens de acesso pessoal (PATs), autorizam aplicativos OAuth e, às vezes, adicionam teclas SSH à conta para persistir mesmo após uma redefinição de senha.

O Github relata ver a exfiltração de conteúdo de repositórios privados quase imediatamente após o compromisso. Os atores de ameaças usam serviços de VPN ou proxy para tornar os rastreados mais difíceis.

Se a conta comprometida tiver permissões de gerenciamento de organização, os hackers criaram novas contas de usuário e as adicionam à organização para manter a persistência.

O Github suspendeu as contas onde os sinais de fraude poderiam ser identificados. A plataforma possui senhas de redefinição para usuários impactados, que verão notificações personalizadas sobre o incidente.

Se você não recebeu um aviso do Github, mas tem motivos válidos para acreditar que pode ser vítima da campanha de phishing, a recomendação é redefinir a senha da sua conta e os códigos de recuperação 2FA, revisar seus Pats e, se possível, comece a usar Uma chave de hardware MFA.

O GitHub também lista essas verificações de segurança que todos os usuários devem executar regularmente para garantir que hackers furtivos não comprometam suas contas.