A empresa de segurança Sucuri descobriu que milhares de sites WordPress foram invadidos para alimentar fraudes através de uma campanha.

Mais de 2.000 sites Wordpress foram invadidos para alimentar uma campanha para redirecionar visitantes a sites fraudulentos que contêm assinaturas indesejadas de notificações do navegador, pesquisas falsas, brindes e downloads falsos do Adobe Flash.

Milhares de sites WordPress foram invadidos para alimentar fraudes

Esta campanha de hackers foi descoberta pela empresa de segurança de sites Sucuri, que detectou invasores que exploravam vulnerabilidades em plugins do Wordpress durante a terceira semana de janeiro de 2020.

O pesquisador da Sucuri, Luke Leak, disse ao site BleepingComputer que alguns dos plugins vulneráveis vistos sendo explorados são os plug-ins “CP Contact Form with PayPal” e “Simple Fields”, mas fomos informados de que outros plugins provavelmente também estão sendo direcionados.

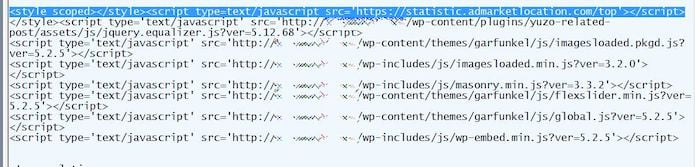

Quando exploradas, as vulnerabilidades permitem que os atacantes injetem JavaScript que carrega scripts de admarketlocation[.]com e gotosecond2[.]com diretamente no tema do site, como mostrado abaixo.

Quando um visitante acessa o site invadido, o script injetado tenta acessar os URLs administrativos /wp-admin/options-general.php e /wp-admin/theme-editor.php em segundo plano para injetar mais scripts ou alterar o Wordpress configurações que também redirecionam o visitante.

Esses URLs, no entanto, requerem acesso administrativo, para que funcionem com êxito apenas se um administrador estiver acessando o site.

Todos os outros serão redirecionados através de uma série de sites que eventualmente os direcionam para várias páginas de golpes.

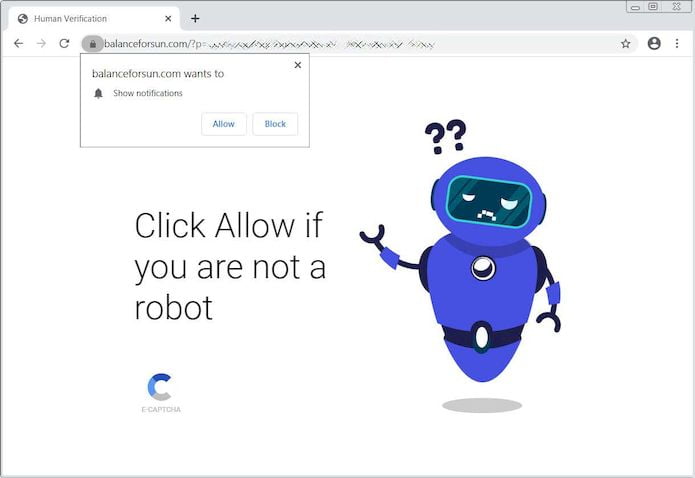

Nos testes do site BleepingComputer contra um desses sites invadidos, geralmente eram redirecionados para sites fraudulentos que informavam aos usuários que precisavam se inscrever nas notificações do navegador para prosseguir.

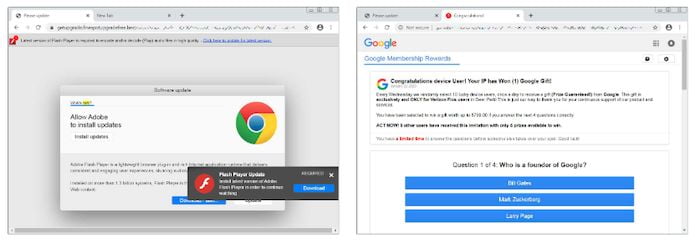

Depois que um usuário assina as notificações, clicando no botão “Permitir”, ele será redirecionado para outros sites fraudulentos, como pesquisas falsas, fraudes de suporte técnico e atualizações falsas do Adobe Flash Player.

Além de injetar o JavaScript, a Sucuri também descobriu que os invasores criaram diretórios de plugins falsos que são usados para carregar outros malwares nos sites comprometidos.

Em seu relatório, a Sucuri afirmou que:

“Outra descoberta interessante é a criação de diretórios de plugins falsos que contêm malware adicional e também podem ser gerados pelo abuso dos recursos do /wp-admin/ do atacante, ou seja, o upload de arquivos compactados por zip usando o arquivo /wp-admin/includes/plugin-install.php para realizar o upload e o descompactação do falso plugin compactado em /wp-content/plugins/.”

- Lightning Framework, um novo malware Linux que instala rootkits, backdoors

- Como instalar o gerenciador de tokens Nitrokey-app no Linux via Snap

- Galaxy Z Flip 5 e Fold 5 Recebem Atualização de Segurança de Dezembro

- Como instalar o utilitário de backup syncBackup no Linux via Flatpak

As pastas mais comuns vistas são wp-content/plugins/supersociall/supersociall.php e /wp-content/plugins/blockspluginn/blockspluginn.php.

Se você administra um site do Wordpress e está preocupado com o comprometimento, a Sucuri recomenda o uso da ferramenta gratuita SiteCheck para verificar se há conteúdo malicioso no site.

Essa ferramenta irá verificar o site e gerar um relatório sobre qualquer conteúdo malicioso detectado, que você pode usar para limpar um site comprometido.