Pesquisadores do Cisco Talos descobriram que graças a uma falha, o ManageEngine está sendo usado para comprometer organizações da Internet.

O grupo de hackers apoiado pelo estado norte-coreano rastreado como Lazarus tem explorado uma vulnerabilidade crítica (CVE-2022-47966) no ManageEngine ServiceDesk da Zoho para comprometer um provedor de infraestrutura de backbone de Internet e organizações de saúde.

ManageEngine está sendo usado para comprometer organizações

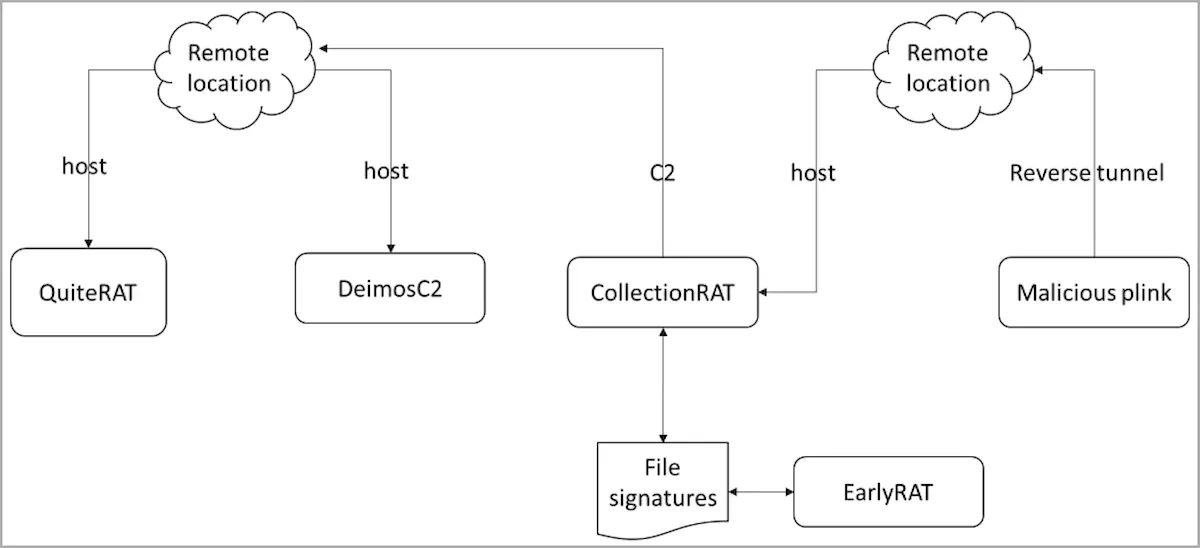

As campanhas começaram no início deste ano e visavam violar entidades nos EUA e no Reino Unido para implantar o malware QuiteRAT e um trojan de acesso remoto (RAT) recém-descoberto que os pesquisadores estão chamando de CollectionRAT.

O CollectionRAT veio à tona depois que os pesquisadores analisaram a infraestrutura usada para as campanhas, que o autor da ameaça também havia usado para outros ataques.

Os pesquisadores do Cisco Talos observaram ataques contra empresas de Internet do Reino Unido no início de 2023, quando Lazarus aproveitou uma exploração para CVE-2022-47966, uma falha de execução remota de código de pré-autenticação que afeta vários produtos Zoho ManageEngine.

“No início de 2023, observamos que o Grupo Lazarus comprometeu com sucesso um provedor de infraestrutura de backbone de Internet no Reino Unido para implantar QuiteRAT com sucesso. Os atores exploraram uma instância vulnerável do ManageEngine ServiceDesk para obter acesso inicial”, Cisco Talos

Os analistas relatam que o Lazarus começou a usar o exploit apenas cinco dias depois de se tornar disponível publicamente.

Vários hackers aproveitaram a exploração em ataques, conforme observado por Rapid7, Shadowserver e GreyNoise, levando a CISA a emitir um aviso às organizações.

Depois de explorar a vulnerabilidade para violar um alvo, os hackers do Lazarus retiraram o malware QuiteRAT de uma URL externa usando um comando curl.

QuiteRAT, descoberto em fevereiro de 2023, é descrito como um trojan de acesso remoto simples, mas poderoso, que parece ser um avanço em relação ao mais conhecido MagicRAT que Lazarus usou no segundo semestre de 2022 para atingir fornecedores de energia nos EUA, Canadá e Japão .

Os pesquisadores dizem que o código do QuiteRAT é mais enxuto que o do MagicRAT, e a seleção cuidadosa das bibliotecas Qt reduziu seu tamanho de 18 MB para 4 MB, mantendo o mesmo conjunto de funções.

Novo malware Lazarus

Em um relatório separado recente, Cisco Talos disse que os hackers do Lazarus têm um novo malware chamado CollectionRAT. A nova ameaça foi encontrada depois que pesquisadores examinaram a infraestrutura usada pelo ator em outros ataques.

Os pesquisadores dizem que o CollectionRAT parece estar relacionado à família “EarlyRAT”.

No início deste ano, a Kaspersky associou o EarlyRAT ao Andariel (“Stonefly”), que se acredita ser um subgrupo da equipe Lazarus.

Os recursos do CollectionRAT incluem execução arbitrária de comandos, gerenciamento de arquivos, coleta de informações do sistema, criação reversa de shell, geração de novos processos, busca e lançamento de novas cargas úteis e autoexclusão.

Outro elemento interessante no CollectionRAT é a incorporação da estrutura Microsoft Foundation Class (MFC), que permite descriptografar e executar seu código em tempo real, evitar detecção e impedir análises.

Sinais adicionais de evolução nas táticas, técnicas e procedimentos do Lazarus que o Cisco Talos detectou incluem o uso extensivo de ferramentas e estruturas de código aberto, como Mimikatz para roubo de credenciais, PuTTY Link (Plink) para tunelamento remoto e DeimosC2 para comando e controlar a comunicação.

Essa abordagem ajuda o Lazarus a deixar menos rastros distintos e, portanto, dificulta a atribuição, o rastreamento e o desenvolvimento de medidas de proteção eficazes.