Continuando sua evolução, o Malware SOVA agora pode criptografar dispositivos Android, além de outros novos recursos.

Sim. O trojan bancário SOVA Android continua a evoluir com novos recursos, melhorias de código e a adição de um novo recurso de ransomware que criptografa arquivos em dispositivos móveis.

Malware SOVA agora pode criptografar dispositivos Android

Com a versão mais recente, o malware SOVA agora tem como alvo mais de 200 aplicativos bancários, de câmbio de criptomoedas e carteiras digitais, tentando roubar dados confidenciais de usuários e cookies deles.

Além disso, possui código refatorado e aprimorado que o ajuda a operar de forma mais furtiva no dispositivo comprometido, enquanto sua versão mais recente, 5.0, adiciona um módulo de ransomware.

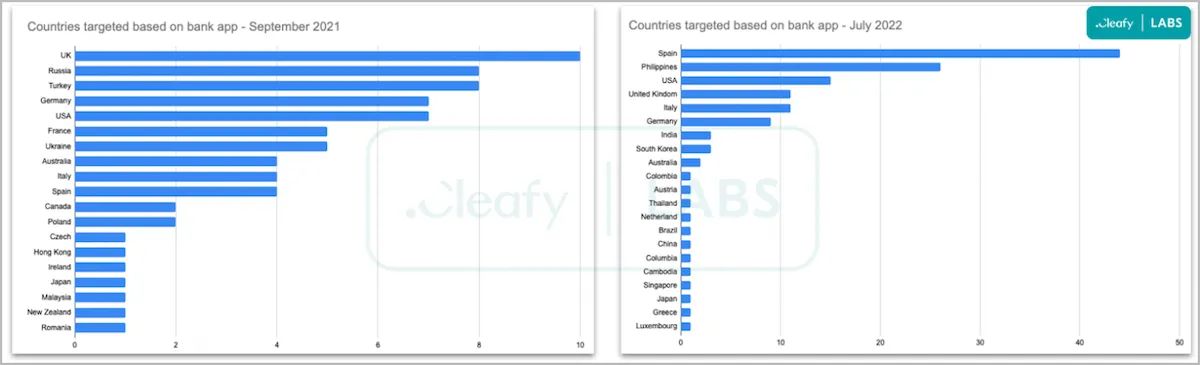

Os analistas de ameaças da empresa de segurança móvel Cleafy acompanharam a evolução do SOVA desde o anúncio do projeto em setembro de 2021 e relatam que seu desenvolvimento aumentou rapidamente em 2022.

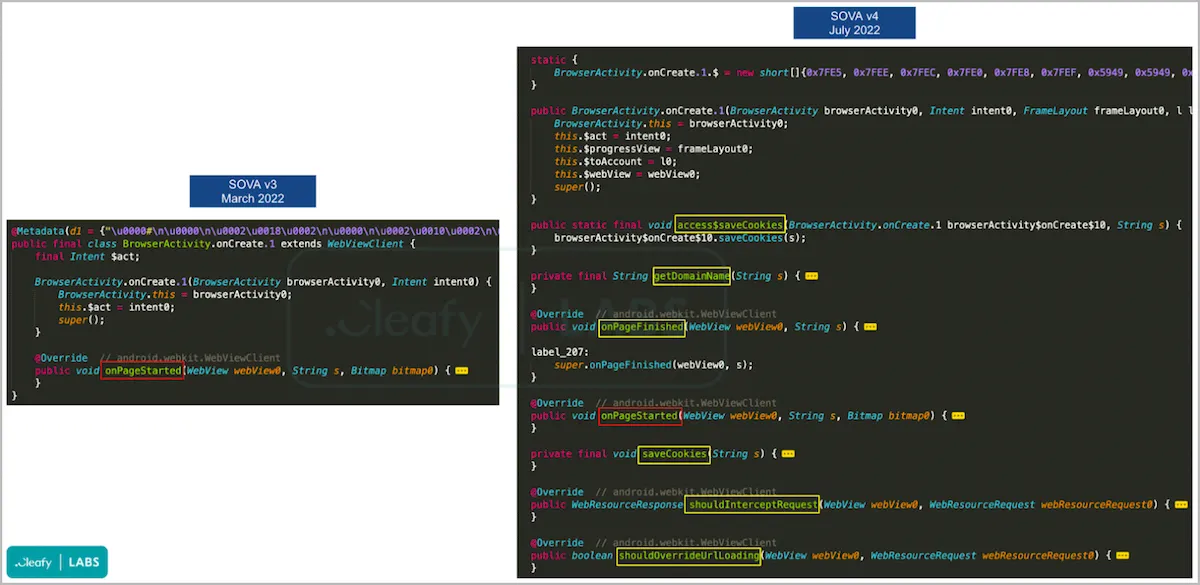

Em março de 2022, a SOVA lançou a versão 3, adicionando interceptação 2FA, roubo de cookies e novas injeções para vários bancos em todo o mundo.

As injeções são sobreposições exibidas em prompts de login legítimos usados para roubar credenciais, como as de aplicativos bancários online.

Em julho de 2022, a equipe de desenvolvimento do SOVA lançou a versão 4, que levou os aplicativos direcionados a até 200 e adicionou recursos de VNC (computação de rede virtual) para fraude no dispositivo.

O malware envia uma lista de aplicativos instalados para o C2 e recebe um XML contendo uma lista de endereços que apontam para as sobreposições corretas a serem carregadas quando a vítima abre um aplicativo direcionado.

A quarta versão principal também adicionou suporte para comandos como tirar screenshots, realizar cliques e furtos, copiar e colar arquivos e servir telas de sobreposição à vontade.

Esta versão também viu uma refatoração de código significativa no mecanismo de roubo de cookies, agora direcionado ao Gmail, GPay e Google Password Manager.

O SOVA v4 adicionou algumas proteções contra ações defensivas, abusando das permissões de acessibilidade para empurrar o usuário de volta à tela inicial se tentar desinstalar o aplicativo manualmente.

Por fim, a quarta versão se concentrou na Binance e no aplicativo ‘Trust Wallet’ da plataforma, usando um módulo dedicado criado para roubar a frase semente secreta do usuário.

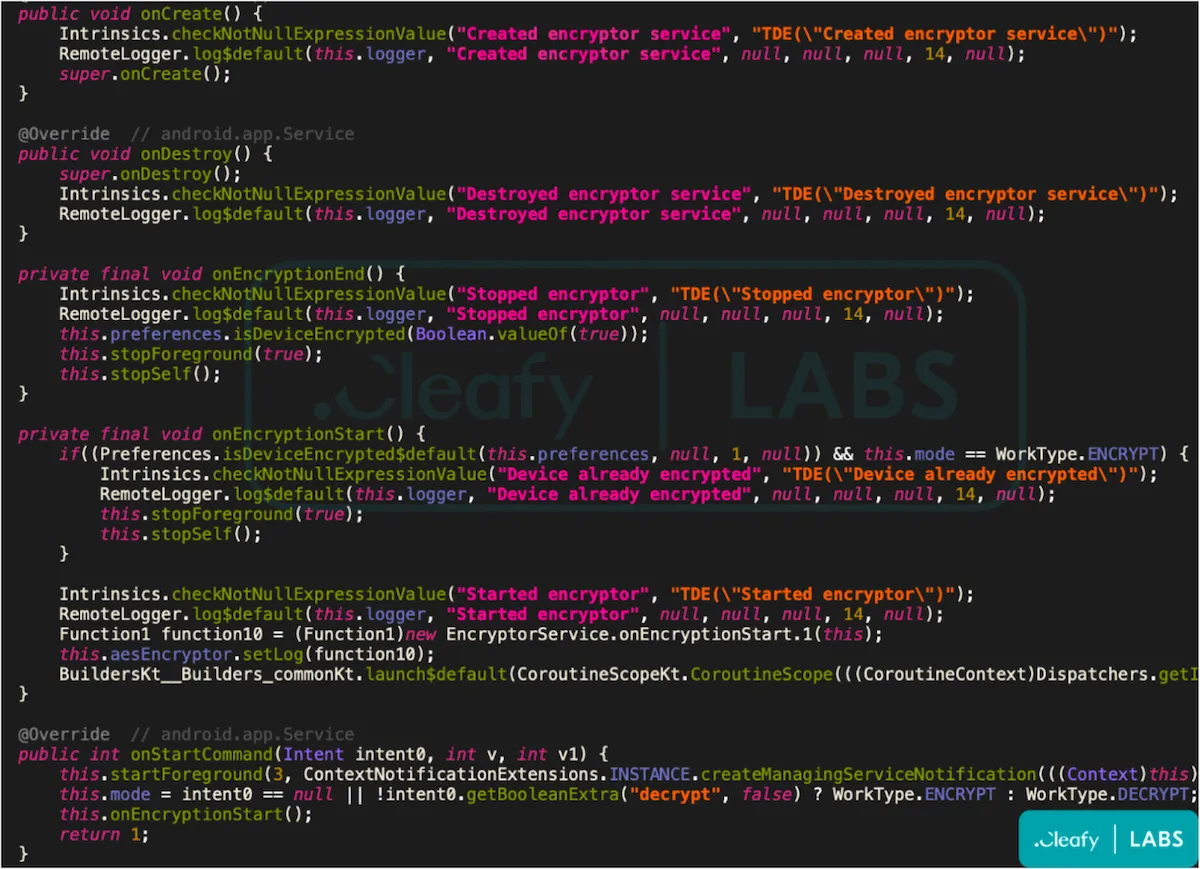

Mais recentemente, Cleafy testou uma versão inicial do SOVA v5, que vem com várias melhorias de código e a adição de novos recursos, como um módulo de ransomware.

O módulo usa criptografia AES para bloquear todos os arquivos em dispositivos infectados e anexar a extensão “.enc” aos arquivos renomeados e criptografados.

Segundo a Cleafy

“O recurso de ransomware é bastante interessante, pois ainda não é comum no cenário dos trojans bancários do Android. Ele aproveita fortemente a oportunidade que surgiu nos últimos anos, pois os dispositivos móveis se tornaram para a maioria das pessoas o armazenamento central para dados pessoais e comerciais.”

A quinta versão ainda não foi amplamente divulgada, e seu módulo VNC está faltando nas primeiras amostras, então é provável que esta versão ainda esteja em desenvolvimento.

Mesmo em sua forma atual e inacabada, o SOVA v5 está pronto para implantação em massa, de acordo com Cleafy, portanto, a vigilância é aconselhada a todos os usuários do Android.

Por fim, o autor do malware parece determinado e capaz de cumprir suas promessas de setembro de 2021, mantendo o cronograma de desenvolvimento e adicionando recursos avançados a cada poucos meses.

Isso torna o SOVA uma ameaça de intensidade crescente, já que o trojan bancário agora está se configurando como um dos pioneiros do espaço ainda pouco explorado do ransomware móvel.