Segundo o blog da Fox IT, o Malware SharkBot está de volta ao Google Play. Confira os detalhes desse perigosa ameaça e proteja-se.

Uma versão nova e atualizada do malware SharkBot retornou à Play Store do Google, visando logins bancários de usuários do Android por meio de aplicativos que possuem dezenas de milhares de instalações.

Malware SharkBot está de volta ao Google Play

O malware estava presente em dois aplicativos Android que não apresentavam nenhum código malicioso quando submetidos à revisão automática do Google.

No entanto, o SharkBot é adicionado em uma atualização que ocorre após o usuário instalar e iniciar os aplicativos dropper.

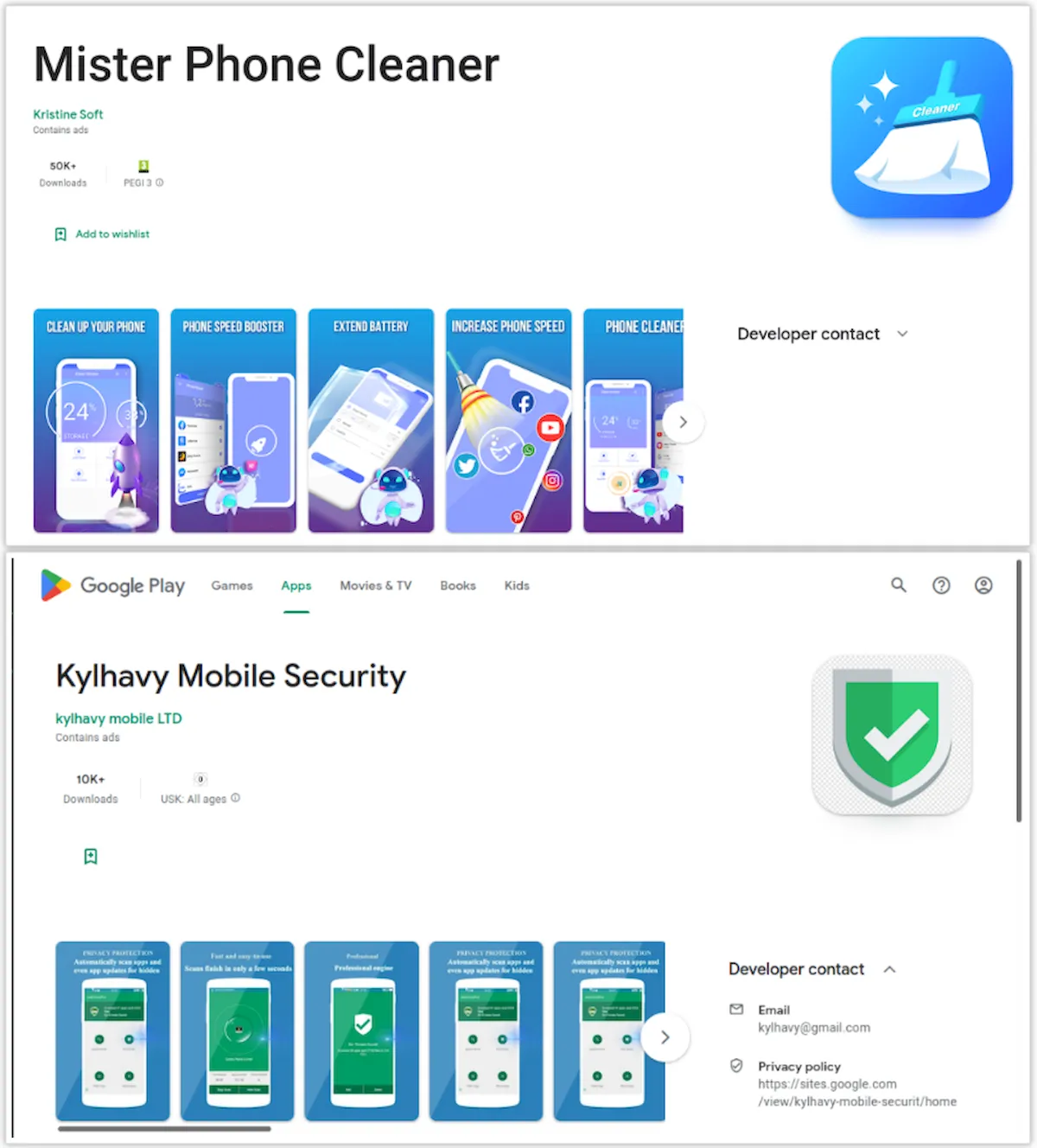

De acordo com uma postagem no blog da Fox IT, parte do NCC Group, os dois aplicativos maliciosos são “Mister Phone Cleaner” e “Kylhavy Mobile Security”, contando coletivamente 60.000 instalações.

Os dois aplicativos foram removidos do Google Play, mas os usuários que os instalaram ainda correm risco e devem removê-los manualmente.

Analistas de malware da Cleafy, uma empresa italiana de gerenciamento e prevenção de fraudes online, descobriram o SharkBot em outubro de 2021. Em março de 2022, o NCC Group encontrou os primeiros aplicativos que o carregavam no Google Play.

Naquela época, o malware poderia realizar ataques de sobreposição, roubar dados por meio de keylogging, interceptar mensagens SMS ou fornecer aos agentes de ameaças controle remoto completo do dispositivo host, abusando dos Serviços de Acessibilidade.

Em maio de 2022, pesquisadores da ThreatFabric detectaram o SharkBot 2 que vinha com um algoritmo de geração de domínio (DGA), um protocolo de comunicação atualizado e um código totalmente refatorado.

Pesquisadores da Fox IT descobriram uma nova versão do malware (2.25) em 22 de agosto, que adiciona a capacidade de roubar cookies de logins de contas bancárias.

Além disso, os novos aplicativos dropper não abusam dos Serviços de Acessibilidade como faziam antes.

Segundo a Fox IT:

“Abusando das permissões de acessibilidade, o dropper conseguiu clicar automaticamente em todos os botões mostrados na interface do usuário para instalar o Sharkbot. Mas este não é o caso desta nova versão do conta-gotas para Sharkbot.”

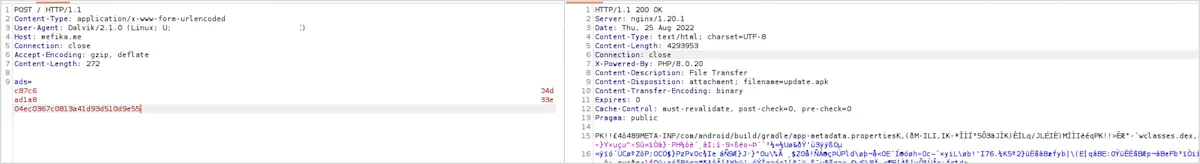

“O dropper fará uma solicitação ao servidor C2 para receber diretamente o arquivo APK do Sharkbot. Ele não receberá um link de download junto com as etapas para instalar o malware usando os recursos ‘Automatic Transfer Systems’ (ATS), o que normalmente acontecia.”

Uma vez instalado, o aplicativo conta-gotas entra em contato com o servidor de comando e controle (C2) solicitando o arquivo APK do SharkBot malicioso. O dropper então alerta o usuário de que uma atualização está disponível e solicita que ele instale o APK e conceda todas as permissões necessárias.

Para dificultar a detecção automatizada, o SharkBot armazena sua configuração codificada em formato criptografado usando o algoritmo RC4.

Os sistemas de sobreposição, interceptação de SMS, controle remoto e registro de teclas ainda estão presentes no SharkBot 2.25, mas um registrador de cookies foi adicionado a eles.

Quando a vítima faz login em sua conta bancária, o SharkBot captura seu cookie de sessão válido usando um novo comando (“logsCookie”) e o envia para o C2.

Os cookies são valiosos para assumir contas porque contêm parâmetros de software e localização que ajudam a contornar verificações de impressão digital ou, em alguns casos, o próprio token de autenticação do usuário.

Durante a investigação, a Fox IT observou novas campanhas do SharkBot na Europa (Espanha, Áustria, Alemanha, Polônia, Áustria) e nos EUA. alvos.

Com uma versão aprimorada do malware disponível, a Fox IT espera que as campanhas do SharkBot continuem e uma evolução do malware.