Recém descoberto, um novo malware para Android grava áudio e rastreia a localização do usuário, ou seja, ele atua com um spyware.

Turla é um grupo de hackers apoiado pelo estado russo conhecido por usar malware personalizado para atingir sistemas europeus e americanos, principalmente para espionagem.

Agora, um malware Android anteriormente desconhecido usa a mesma infraestrutura de hospedagem compartilhada usada anteriormente pelo grupo russo APT conhecido como Turla, embora a atribuição ao grupo de hackers seja fraca na melhor das hipóteses.

Malware para Android grava áudio e rastreia a localização do usuário

Os agentes de ameaças foram recentemente vinculados ao backdoor Sunburst usado no ataque à cadeia de suprimentos da SolarWinds em dezembro de 2020.

Pesquisadores do Lab52 identificaram um APK malicioso [VirusTotal] chamado “Gerenciador de processos” que atua como spyware do Android, enviando informações para os agentes da ameaça.

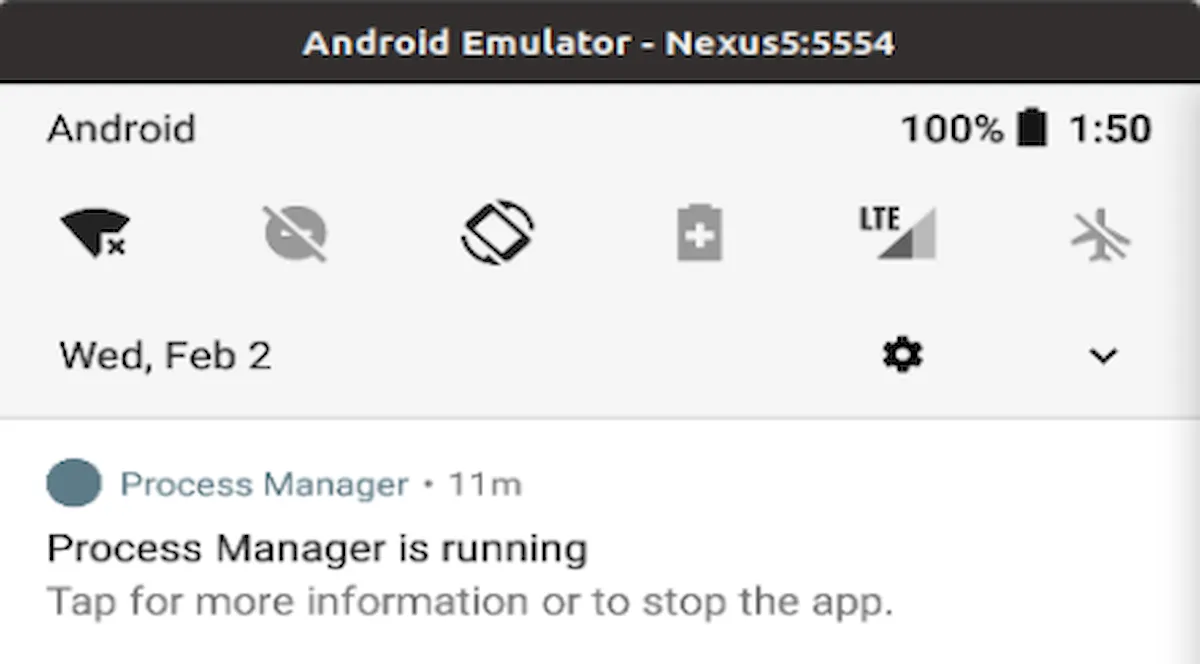

Embora não esteja claro como o spyware é distribuído, uma vez instalado, o Process Manager tenta se esconder em um dispositivo Android usando um ícone em forma de engrenagem, fingindo ser um componente do sistema.

Após a primeira inicialização, o aplicativo solicita ao usuário que permita o uso das 18 permissões a seguir:

- Acessar localização aproximada

- Acesse a boa localização

- Acessar o estado da rede

- Acessar o estado do Wi-Fi

- Câmera

- Serviço de primeiro plano

- Internet

- Modificar as configurações de áudio

- Ler registro de chamadas

- Ler contatos

- Ler armazenamento externo

- Gravar armazenamento externo

- Ler o estado do telefone

- Ler SMS

- Receber inicialização concluída

- Gravar audio

- Enviar SMS

- Registro de despertar

Essas permissões são um sério risco à privacidade, pois permitem que o aplicativo obtenha a localização de um dispositivo, envie e leia textos, acesse armazenamento, tire fotos com a câmera e grave áudio.

Não está claro se o malware abusa do serviço de acessibilidade do Android para conceder permissões ou se está enganando o usuário para que aprove uma solicitação.

Após receber as permissões, o spyware remove seu ícone e é executado em segundo plano com apenas uma notificação permanente indicando sua presença.

Esse aspecto é bastante estranho para spywares que geralmente devem se esforçar para permanecer ocultos da vítima, especialmente se isso for o trabalho de um grupo sofisticado de APT (ameaça persistente avançada).

As informações coletadas pelo dispositivo, incluindo listas, logs, SMS, gravações e notificações de eventos, são enviadas em formato JSON para o servidor de comando e controle em 82.146.35[.]240, localizado na Rússia.

O método de distribuição do APK é desconhecido, mas se for Turla, eles geralmente usam engenharia social, phishing, ataques de watering hole, etc., então pode ser qualquer coisa.

Ao pesquisar o aplicativo, a equipe do Lab52 também descobriu que ele baixa cargas adicionais para o dispositivo e encontrou um caso de um aplicativo obtido diretamente da Play Store.

O aplicativo é chamado de “Roz Dhan: Ganhe dinheiro na carteira” e é um aplicativo popular (10.000.000 de downloads) com um sistema de referência gerador de dinheiro.

O spyware supostamente baixa o APK através do sistema de referência do aplicativo, provavelmente ganhando uma comissão, o que é um pouco estranho, já que o ator em particular está focado em espionagem cibernética.

Isso, somado à implementação aparentemente pouco sofisticada do spyware do Android, nos leva a acreditar que o C2 analisado pelo Lab52 pode fazer parte de uma infraestrutura compartilhada.

Os atores estatais são conhecidos por seguir essa tática, mesmo que raramente, pois os ajuda a obscurecer seus rastros e confundir os analistas.

No entanto, devido à baixa sofisticação dos recursos de ameaças do malware e ao uso de monetização baseada em referência, os pesquisadores não acreditam que isso seja o trabalho de um ator de estado-nação, como Turla.

“Portanto, neste relatório, queremos compartilhar nossa análise sobre os recursos desse malware, embora a atribuição ao Turla não pareça possível devido aos seus recursos de ameaça.”, explicam os pesquisadores do Lab52.

Os usuários de dispositivos Android são aconselhados a revisar as permissões de aplicativos que concederam, o que deve ser bastante fácil nas versões do Android 10 e posteriores, e revogar aquelas que parecem excessivamente arriscadas.

Além disso, a partir do Android 12, o sistema operacional envia indicações quando a câmera ou o microfone estão ativos, portanto, se parecerem órfãos, o spyware está escondido no seu dispositivo.

Essas ferramentas são particularmente perigosas quando aninhadas em IoTs que executam versões mais antigas do Android, gerando dinheiro para seus operadores remotos por períodos prolongados sem que ninguém perceba o comprometimento.