E foi descoberto que uma campanha de Malware no Discord tem como alvo as comunidades de criptografia e NFT. Confira os detalhes dessa ameaça.

Uma nova campanha de malware no Discord usa o crypter Babadeda para ocultar malware que tem como alvo as comunidades crypto, NFT e DeFi.

Malware no Discord tem como alvo as comunidades de criptografia e NFT

Babadeda é um crypter usado para criptografar e ofuscar cargas maliciosas no que parecem ser instaladores de aplicativos ou programas inofensivos.

A partir de maio de 2021, os agentes de ameaças distribuíram trojans de acesso remoto ofuscados por Babadeda como um aplicativo legítimo em canais do Discord com tema criptográfico.

Devido à sua obscurecimento complexo, ele tem uma taxa de detecção AV muito baixa e, de acordo com os pesquisadores da Morphisec, suas taxas de infecção estão aumentando rapidamente.

A cadeia de entrega começa nos canais Discord públicos, desfrutando de grande audiência de um público focado em criptografia, como novos drops de NFT ou discussões sobre criptomoedas.

Os atores da ameaça publicam nesses canais ou enviam mensagens privadas para possíveis vítimas, convidando-as a baixar um jogo ou aplicativo.

Em alguns casos, os atores personificam projetos de software de blockchain existentes, como o jogo “Minas de Dalarna”.

Se o usuário for enganado e clicar no URL fornecido, ele acabará em um site falso que usa um domínio ciber-pirateado que é fácil de se passar por verdadeiro.

Esses domínios usam um certificado LetsEncrypt válido e oferecem suporte a uma conexão HTTPS, tornando ainda mais difícil para usuários descuidados detectar a fraude.

Outros sites de chamariz usados nesta campanha estão listados abaixo:

O engano de Babadeda

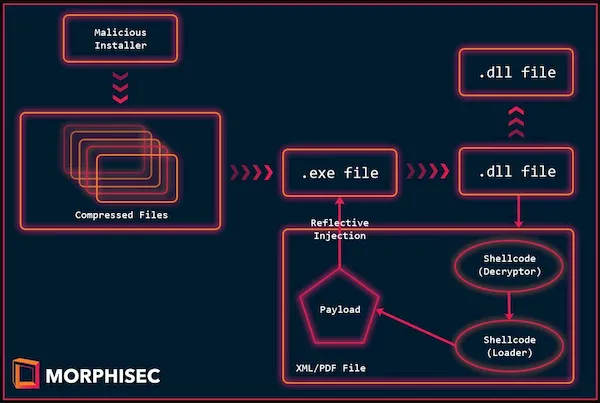

O download do malware é feito clicando nos botões “Jogar agora” ou “Baixar aplicativo” nos sites acima, escondendo-se na forma de DLLs e arquivos EXE dentro de um arquivo que aparece como qualquer pasta de aplicativo comum à primeira vista.

Se o usuário tentar executar o instalador, receberá uma mensagem de erro falsa para fazer a vítima pensar que nada aconteceu.

Em segundo plano, porém, a execução do malware continua, lendo as etapas de um arquivo XML para executar novos threads e carregar a DLL que implementará a persistência.

Essa persistência é feita por meio de um novo item da pasta de inicialização e da gravação de uma nova chave Run do registro, ambos iniciando o executável primário do crypter.

“As características da seção executável .text são configuradas para RWE (Read-Write-Execute) – dessa forma, o ator não precisa usar VirtualAlloc ou VirtualProtect para copiar o shellcode e transferir a execução.” – Morphisec

“Isso ajuda na evasão, uma vez que essas funções são altamente monitoradas por soluções de segurança. Uma vez que o shellcode é copiado para o executável, a DLL chama o ponto de entrada do shellcode (shellcode_address).”

Babadeda foi usado em campanhas de malware anteriores distribuindo ladrões de informações, RATs e até mesmo o ransomware LockBit, mas nesta campanha específica, Morphisec observou a queda de Remcos e BitRAT.

Remcos é um software de vigilância remota amplamente utilizado que permite que invasores assumam o controle da máquina infectada e roubem credenciais de conta, cookies de navegador, descarte mais payloads, etc.

Nesse caso, como a campanha tem como alvo os membros da comunidade de criptografia, presume-se que eles estão atrás de suas carteiras, fundos de criptomoeda e ativos NFT.