Descoberto por analistas da Uptycs, o novo malware MacStealer rouba senhas do iCloud Keychain no macOS. Confira os detalhes dessa ameaça.

Um novo malware para roubo de informações chamado MacStealer tem como alvo usuários de Mac, roubando suas credenciais armazenadas no iCloud KeyChain e navegadores da web, carteiras de criptomoedas e arquivos potencialmente confidenciais.

Malware MacStealer rouba senhas do iCloud Keychain no macOS

O MacStealer está sendo distribuído como um malware-as-a-service (MaaS), onde o desenvolvedor vende compilações pré-fabricadas por US$ 100, permitindo que os compradores espalhem o malware em suas campanhas.

De acordo com a equipe de pesquisa de ameaças da Uptycs que descobriu o novo malware macOS, ele pode ser executado no macOS Catalina (10.15) e até a versão mais recente do sistema operacional da Apple, Ventura (13.2).

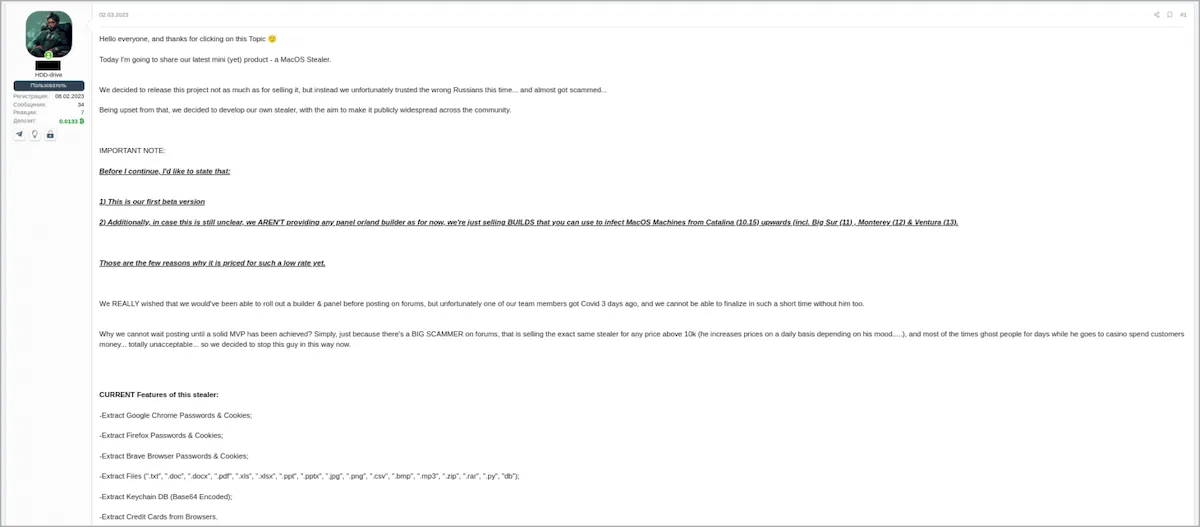

O MacStealer foi descoberto por analistas da Uptycs em um fórum de hackers da dark web, onde o desenvolvedor o promove desde o início do mês.

O vendedor afirma que o malware ainda está em fase inicial de desenvolvimento beta e não oferece painéis ou construtores. Em vez disso, vende cargas DMG pré-construídas que podem infectar macOS Catalina, Big Sur, Monterey e Ventura.

O agente da ameaça usa a falta de um construtor e painel para justificar o baixo preço de US$ 100 do malware, mas promete que recursos mais avançados chegarão em breve.

O desenvolvedor do malware afirma que o MacStealer pode roubar os seguintes dados de sistemas comprometidos:

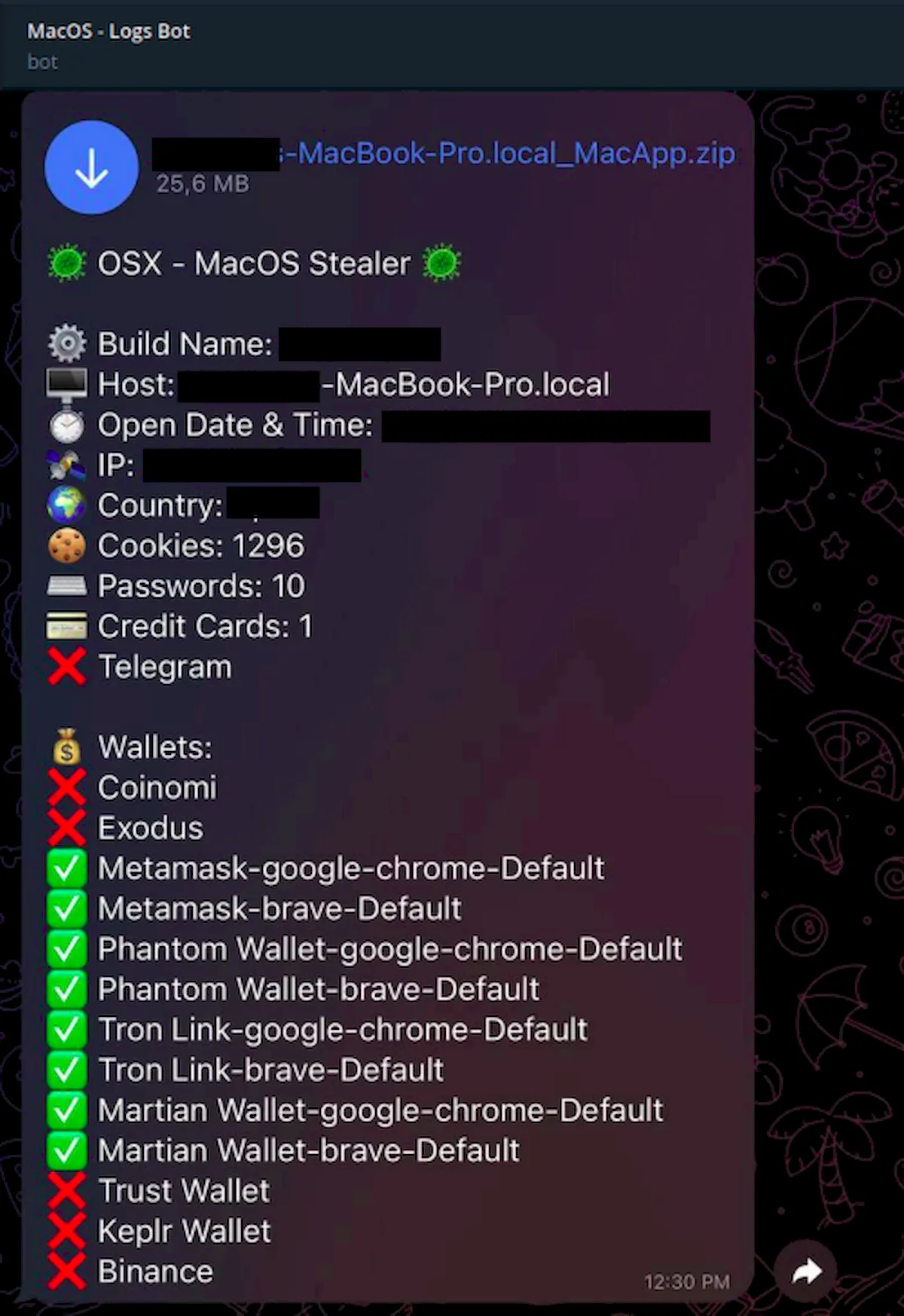

- Senhas de contas, cookies e detalhes de cartão de crédito do Firefox, Chrome e Brave.

- TXT, DOC, DOCX, PDF, XLS, XLSX, PPT, PPTX, JPG, PNG, CSV, BMP, MP3, ZIP, RAR, PY e arquivos DB

- Extraia o banco de dados de chaves (login.keychain-db) no formato codificado em base64

- Coletar informações do sistema

- Colete informações de senha das Chaves

- Coinomi, Exodus, MetaMask, Phantom, Tron, Martian Wallet, Trust wallet, Keplr Wallet e Binance cryptocurrency wallets

O banco de dados do Keychain é um sistema de armazenamento seguro no macOS que contém as senhas, chaves privadas e certificados dos usuários, criptografando-os com a senha de login.

O recurso pode inserir automaticamente credenciais de login em páginas da web e aplicativos.

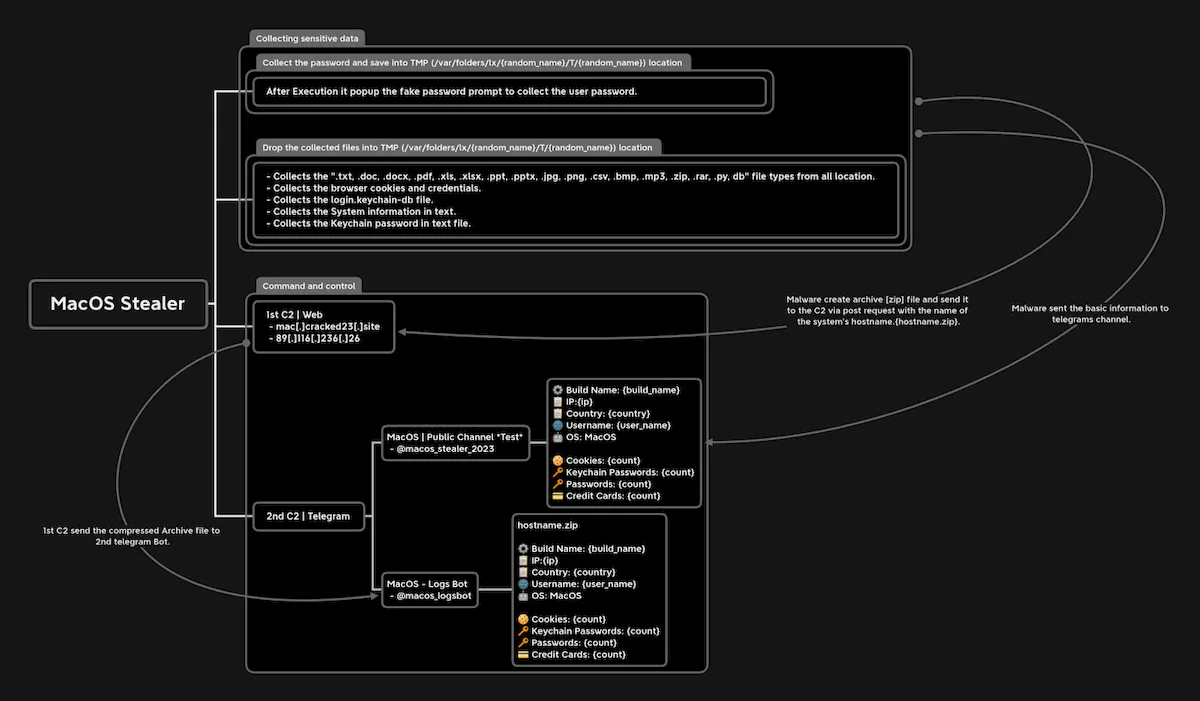

Os atores da ameaça distribuem o MacStealer como um arquivo DMG não assinado que se apresenta como algo que a vítima é induzida a executar em seu macOS.

Ao fazer isso, um prompt de senha falsa é enviado à vítima para executar um comando que permite que o malware colete senhas da máquina comprometida.

O malware então coleta todos os dados mencionados na seção anterior, armazena-os em um arquivo ZIP e envia os dados roubados para comandos remotos e servidores de controle para serem coletados posteriormente pelo agente da ameaça.

Ao mesmo tempo, o MacStealer envia algumas informações básicas para um canal pré-configurado do Telegram, permitindo que o operador seja rapidamente notificado quando novos dados forem roubados e baixe o arquivo ZIP.

Embora a maioria das operações de MaaS tenha como alvo os usuários do Windows, o macOS não é imune a essas ameaças, portanto, seus usuários devem permanecer vigilantes e evitar o download de arquivos de sites não confiáveis.

No mês passado, o pesquisador de segurança iamdeadlyz também descobriu um novo malware para roubo de informações do Mac distribuído em uma campanha de phishing visando jogadores do jogo blockchain ‘The Sandbox’.

Esse ladrão de informações também visava credenciais salvas em navegadores e carteiras de criptomoedas, incluindo Exodus, Phantom, Atomic, Electrum e MetaMask.

Com as carteiras de criptomoedas sendo altamente visadas por agentes de ameaças, provavelmente veremos mais desenvolvedores de malware visando o macOS em sua busca por carteiras de criptomoedas para roubar.