Segundo a Microsoft (a equipe de pesquisa do Microsoft 365 Defender), o malware Linux XorDDoS teve um aumento maciço de atividade.

Recentemente, a Microsoft revelou que um malware furtivo e modular usado para invadir dispositivos Linux e construir uma botnet DDoS teve um aumento maciço de 254% na atividade durante os últimos seis meses.

Malware Linux XorDDoS teve um aumento maciço de atividade

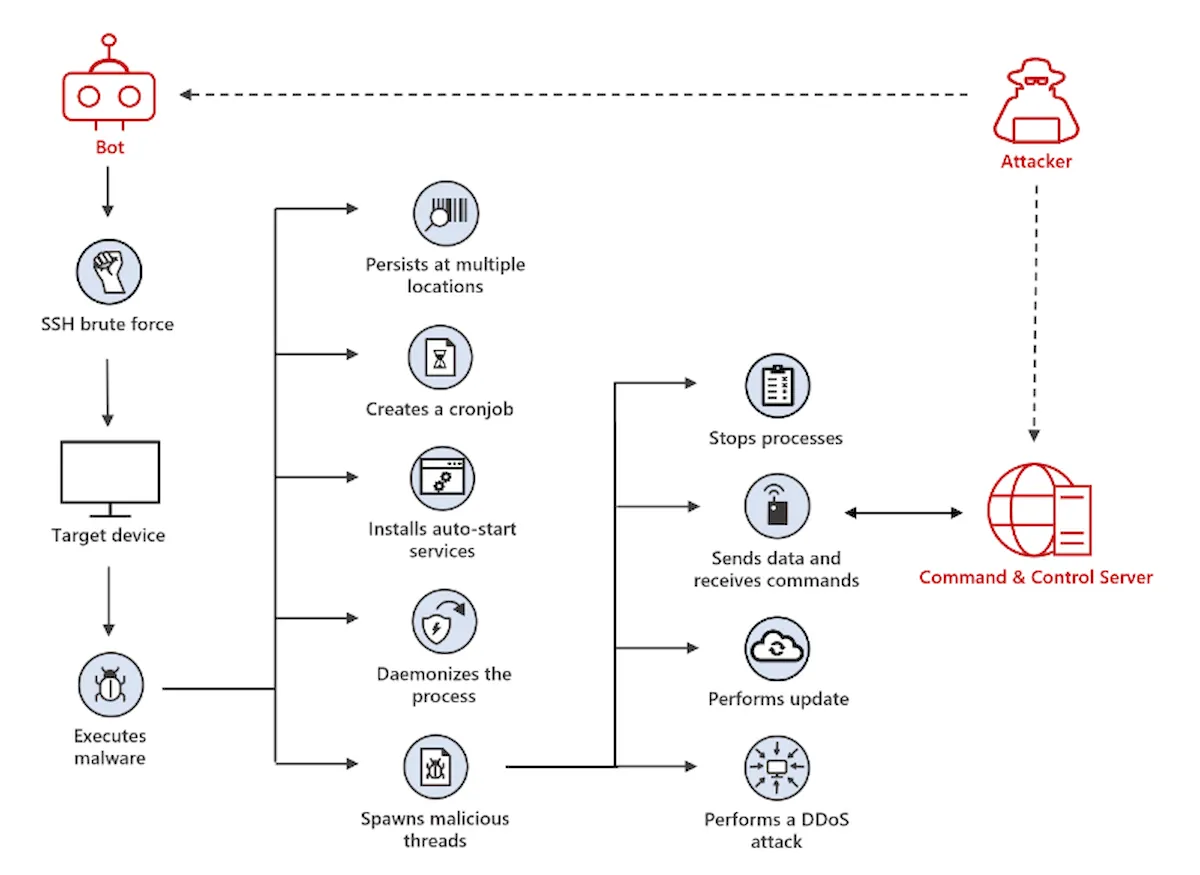

Esse malware (ativo desde pelo menos 2014) é conhecido como XorDDoS (ou XOR DDoS) devido ao uso de criptografia baseada em XOR ao se comunicar com servidores de comando e controle (C2) e ser empregado para lançar negação de serviço distribuída (DDoS).

Como a empresa revelou, o sucesso do botnet é provavelmente devido ao uso extensivo de várias táticas de evasão e persistência que permitem que ele permaneça furtivo e difícil de remover.

‘Seus recursos de evasão incluem ofuscar as atividades do malware, evitar mecanismos de detecção baseados em regras e pesquisa de arquivos maliciosos baseados em hash, além de usar técnicas antiforenses para interromper a análise baseada em árvore de processos.”, disse a equipe de pesquisa do Microsoft 365 Defender.

“Observamos em campanhas recentes que o XorDdos oculta atividades maliciosas da análise, substituindo arquivos confidenciais por um byte nulo.”

O XorDDoS é conhecido por ter como alvo uma infinidade de arquiteturas de sistema Linux, de ARM (IoT) a x64 (servidores), e comprometer os vulneráveis em ataques de força bruta SSH.

Para se propagar para mais dispositivos, ele usa um script de shell que tentará fazer login como root usando várias senhas em milhares de sistemas expostos à Internet até que finalmente encontre uma correspondência.

Além de lançar ataques DDoS, os operadores do malware usam o botnet XorDDoS para instalar rootkits, manter o acesso a dispositivos invadidos e, provavelmente, descartar cargas maliciosas adicionais.

“Descobrimos que os primeiros dispositivos infectados com XorDdos foram posteriormente infectados com malware adicional, como o backdoor Tsunami, que implanta ainda mais o minerador de moedas XMRig.”, acrescentou a Microsoft.

“Embora não tenhamos observado XorDdos diretamente instalando e distribuindo cargas secundárias como o Tsunami, é possível que o trojan seja aproveitado como um vetor para atividades subsequentes.”

O enorme aumento na atividade de XorDDoS que a Microsoft detectou desde dezembro está alinhado com um relatório da empresa de segurança cibernética CrowdStrike, que disse que o malware Linux teve um crescimento de 35% em 2021 em comparação com o ano anterior.

XorDDoS, Mirai e Mozi foram as famílias mais prevalentes, respondendo por 22% de todos os ataques de malware direcionados a dispositivos Linux observados em 2021.

Dos três, CrowdStrike disse que o XorDDoS teve um notável aumento ano a ano de 123%, enquanto o Mozi teve um crescimento explosivo de atividade, com dez vezes mais amostras detectadas na natureza ao longo do ano passado.

Um relatório de fevereiro de 2021 da Intezer também revelou que as famílias de malware Linux aumentaram cerca de 40% em 2020 em comparação com 2019.