Foi descoberta uma campanha em que o Malware Gootkit abusa do VLC para infectar organizações de saúde com o Cobalt Strike.

Os operadores de malware do carregador Gootkit estão executando uma nova campanha de envenenamento de SEO que abusa do VLC Media Player para infectar entidades de saúde australianas com beacons Cobalt Strike.

Malware Gootkit abusa do VLC para infectar organizações de saúde

O objetivo da campanha é implantar o kit de ferramentas pós-exploração Cobalt Strike em dispositivos infectados para acesso inicial a redes corporativas.

A partir daí, os operadores remotos podem realizar varreduras de rede, mover-se lateralmente pela rede, roubar credenciais e arquivos de contas e implantar cargas úteis mais perigosas, como ransomware.

Gootkit loader, mais comumente conhecido como Gootloader, começou a entregar Cobalt Strike em sistemas no verão passado (EUA) em uma campanha semelhante de envenenamento de resultados de mecanismos de busca.

O Gootloader foi associado a infecções por ransomware várias vezes, com o malware voltando em 2020 por meio de uma colaboração de alto nível com a gangue REvil.

Envenenando os resultados de pesquisa do Google

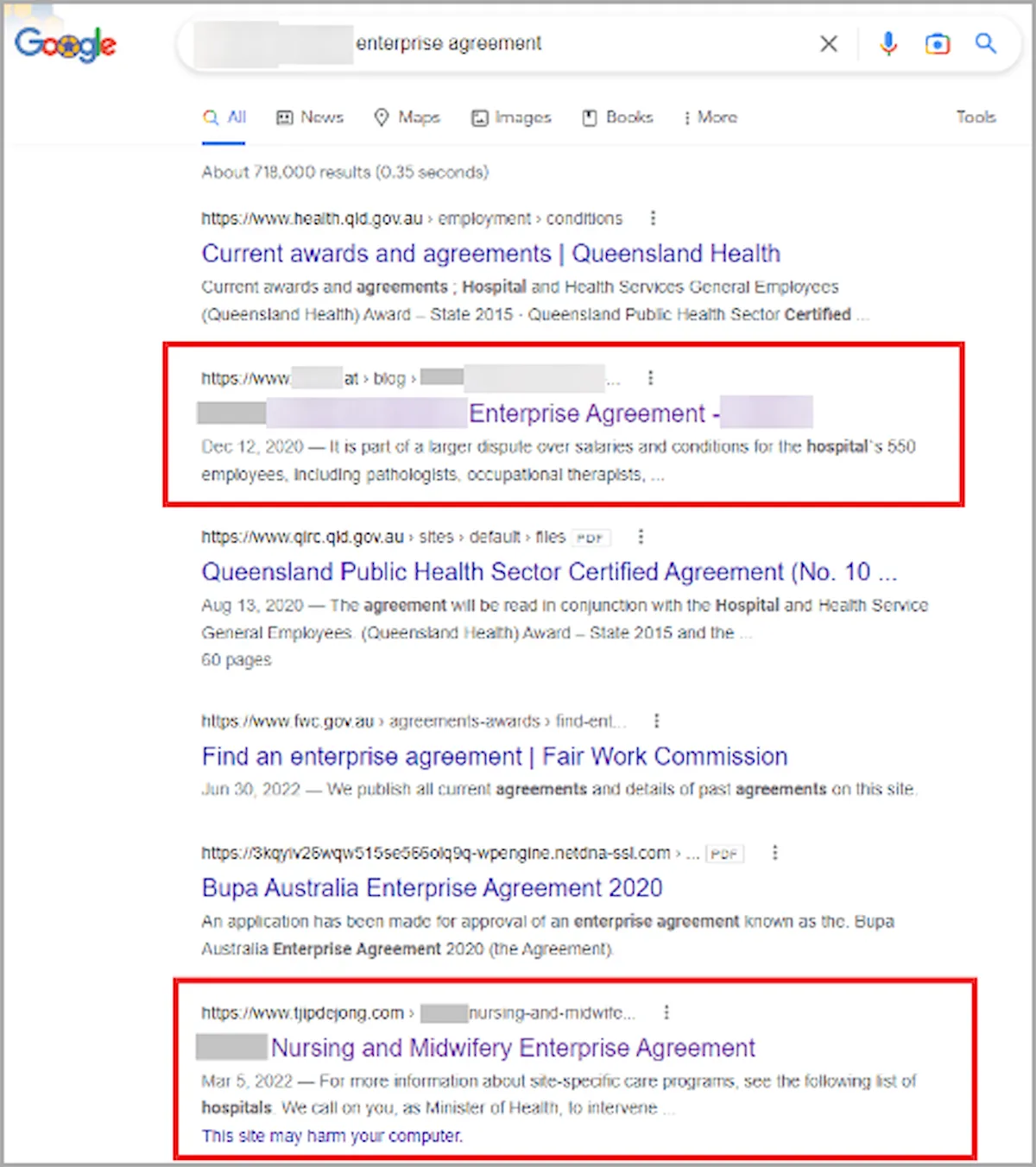

Em um novo relatório da Trend Micro, os pesquisadores explicam que a campanha recente do Gootloader usa envenenamento de SEO para injetar seus sites maliciosos nos resultados de pesquisa do Google para atingir o setor de saúde australiano.

A campanha começou em outubro de 2022 e conseguiu uma classificação alta nos resultados de pesquisa para palavras-chave relacionadas à medicina, como “acordo”, “hospital”, “saúde” e “médico” combinados com nomes de cidades australianas.

O envenenamento de SEO é uma tática que os cibercriminosos empregam, criando muitas postagens em muitos sites legítimos que incluem links para os sites do agente da ameaça.

À medida que os spiders dos mecanismos de pesquisa indexam esses sites legítimos e veem o mesmo URL repetidamente, eles os adicionam aos resultados do mecanismo de pesquisa para palavras-chave associadas. Como resultado, esses termos de pesquisa geralmente têm uma classificação bastante alta nos resultados de pesquisa do Google, conforme mostrado abaixo.

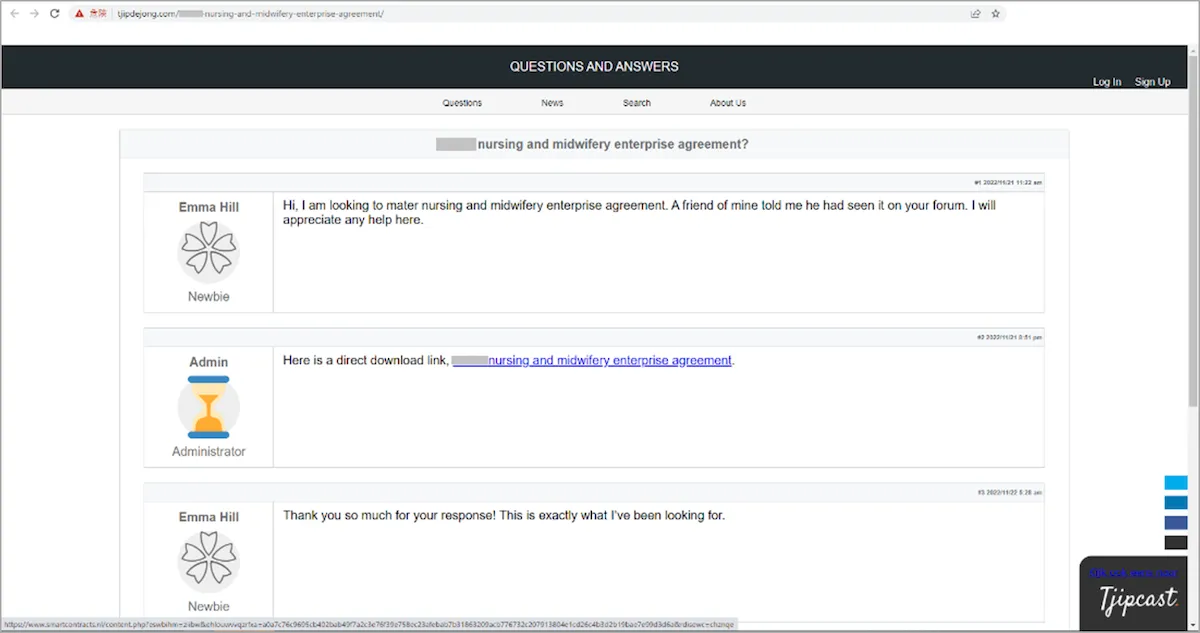

Os sites usados pelo Gootkit são sites comumente hackeados com scripts JavaScript injetados para exibir fóruns de perguntas e respostas falsos para visitantes provenientes de resultados de mecanismos de pesquisa.

Esses fóruns falsos de perguntas e respostas conterão uma “resposta” a uma pergunta que vincula a recursos pesquisados associados, como um modelo de contrato ou documento do Word. No entanto, esses links são malwares que infectam os dispositivos dos usuários.

Uma tática semelhante foi empregada extensivamente por carregadores de malware, como nesta campanha Batloader e Atera Agent de fevereiro de 2022, onde os operadores usaram termos de pesquisa Zoom, TeamViewer e Visual Studio para envenenar os resultados.

Na última campanha do Gootloader, os agentes de ameaças usam um link de download direto para o que é supostamente um modelo de documento de contrato relacionado à saúde dentro de um arquivo ZIP.

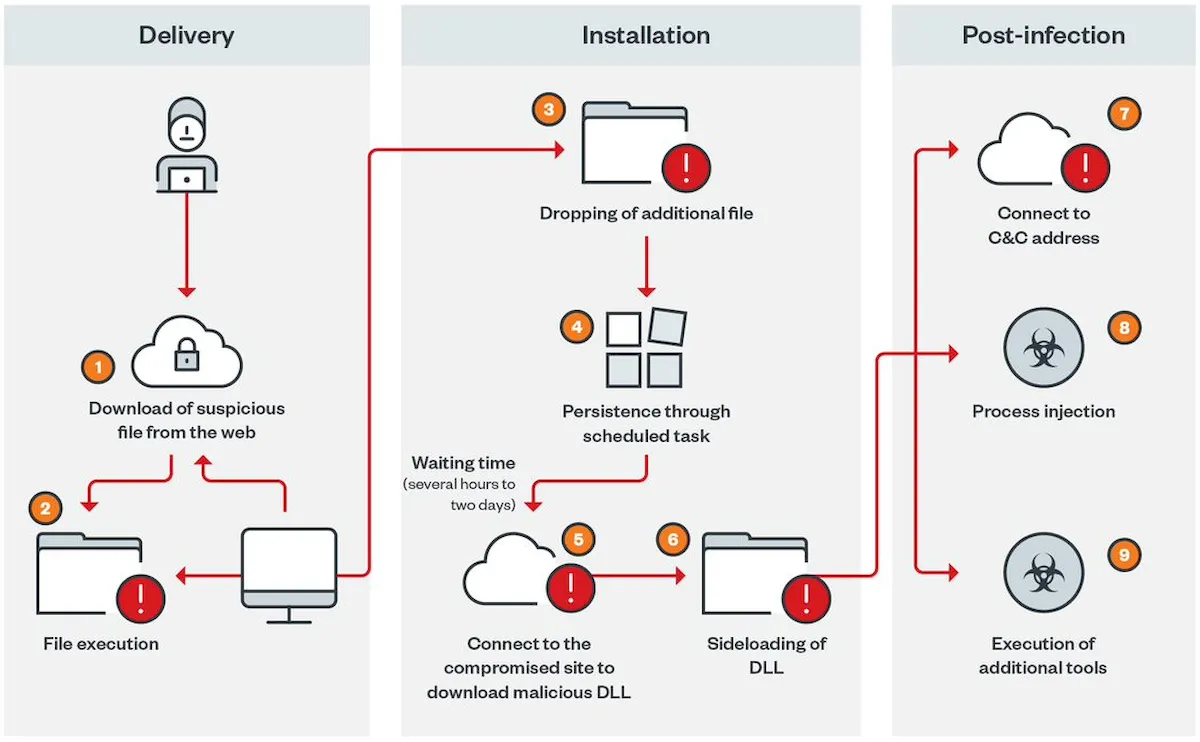

Este arquivo ZIP contém os componentes do carregador Gootkit na forma de um arquivo JS que, quando iniciado, descarta um script do PowerShell que é executado para baixar outros malwares no dispositivo.

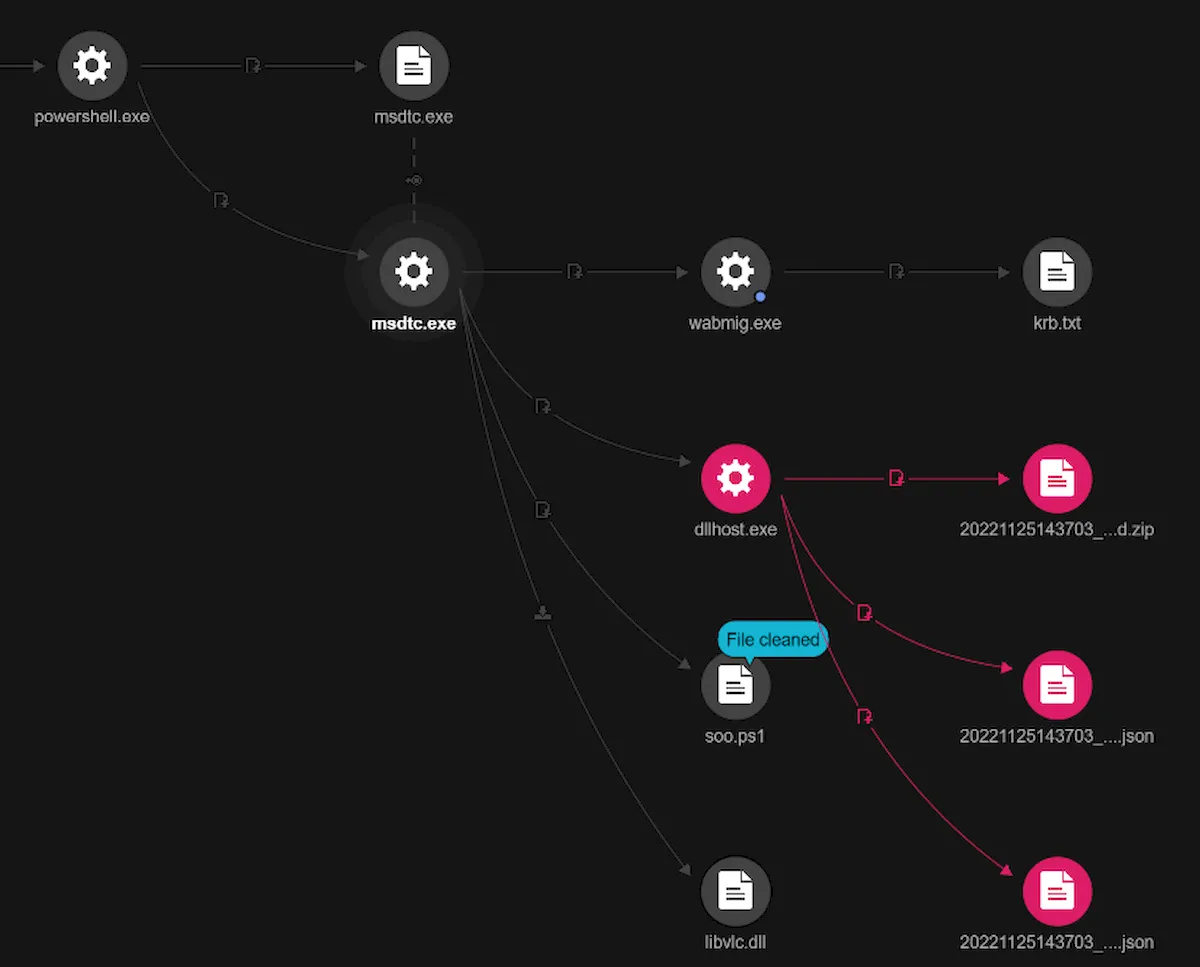

No segundo estágio da infecção, o malware baixa ‘msdtc.exe’ e ‘libvlc.dll’ dos servidores de comando e controle do Gootloader.

O executável é uma cópia legítima e assinada do reprodutor de mídia VLC mascarado para aparecer como o serviço Microsoft Distributed Transaction Coordinator (MSDTC). A DLL recebeu o nome de um arquivo VLC legítimo necessário para iniciar o reprodutor de mídia, mas está associado a um módulo Cobalt Strike.

Quando o executável do VLC é iniciado, ele usa um ataque de carregamento do lado da DLL para carregar a DLL maliciosa no contexto de um processo confiável.

Isso faz com que o executável do VLC gere dois processos, dllhost.exe e wabmig.exe, que hospedam as atividades do sinalizador Cobalt Strike.

Usando o Cobalt Strike, os invasores carregaram ‘PSHound.ps1’ e ‘soo.ps1’ para vigilância de rede, conectaram-se a máquinas pelas portas 389, 445 e 3268 e despejaram hashes Kerberos para várias contas em um arquivo de texto (‘krb. TXT’).

O Cobalt Strike geralmente é um precursor de ataques de ransomware, mas no caso observado pela Trend Micro, os pesquisadores não tiveram a oportunidade de capturar a carga final.

Uma vulnerabilidade de carregamento lateral de DLL no VLC Media Player foi usada em ataques por hackers patrocinados pelo estado chinês. Acredita-se que essas vulnerabilidades tenham levado ao banimento do reprodutor de mídia na Índia.

Infelizmente, ser enganado por uma dessas campanhas de envenenamento de resultados de pesquisa pode ser difícil de evitar.

Em última análise, a melhor maneira de evitar ser infectado é apenas baixar arquivos de fontes confiáveis, habilitar as extensões de arquivo para que você possa ver o nome real do arquivo e evitar clicar em arquivos com extensões perigosas.

Além disso, é aconselhável fazer upload de qualquer arquivo baixado para o VirusTotal para verificar se há comportamento malicioso antes de executá-lo.