Descoberto e nomeado por pesquisadores da Unit42 da Palo Alto Networks, o novo malware GoBruteforcer ataca phpMyAdmin, MySQL, FTP, Postgres.

Um malware botnet baseado em Golang recém-descoberto procura e infecta servidores da Web que executam os serviços phpMyAdmin, MySQL, FTP e Postgres.

De acordo com os pesquisadores da Unit42 da Palo Alto Networks, que o identificou pela primeira vez e o apelidou de GoBruteforcer, o malware é compatível com as arquiteturas x86, x64 e ARM.

Malware GoBruteforcer ataca phpMyAdmin, MySQL, FTP, Postgres

O GoBruteforcer usará força bruta em contas com senhas fracas ou padrão para invadir dispositivos *nix vulneráveis.

Segundo os pesquisadores:

“Para uma execução bem-sucedida, as amostras exigem condições especiais no sistema da vítima, como argumentos específicos sendo usados e serviços direcionados já instalados (com senhas fracas).”

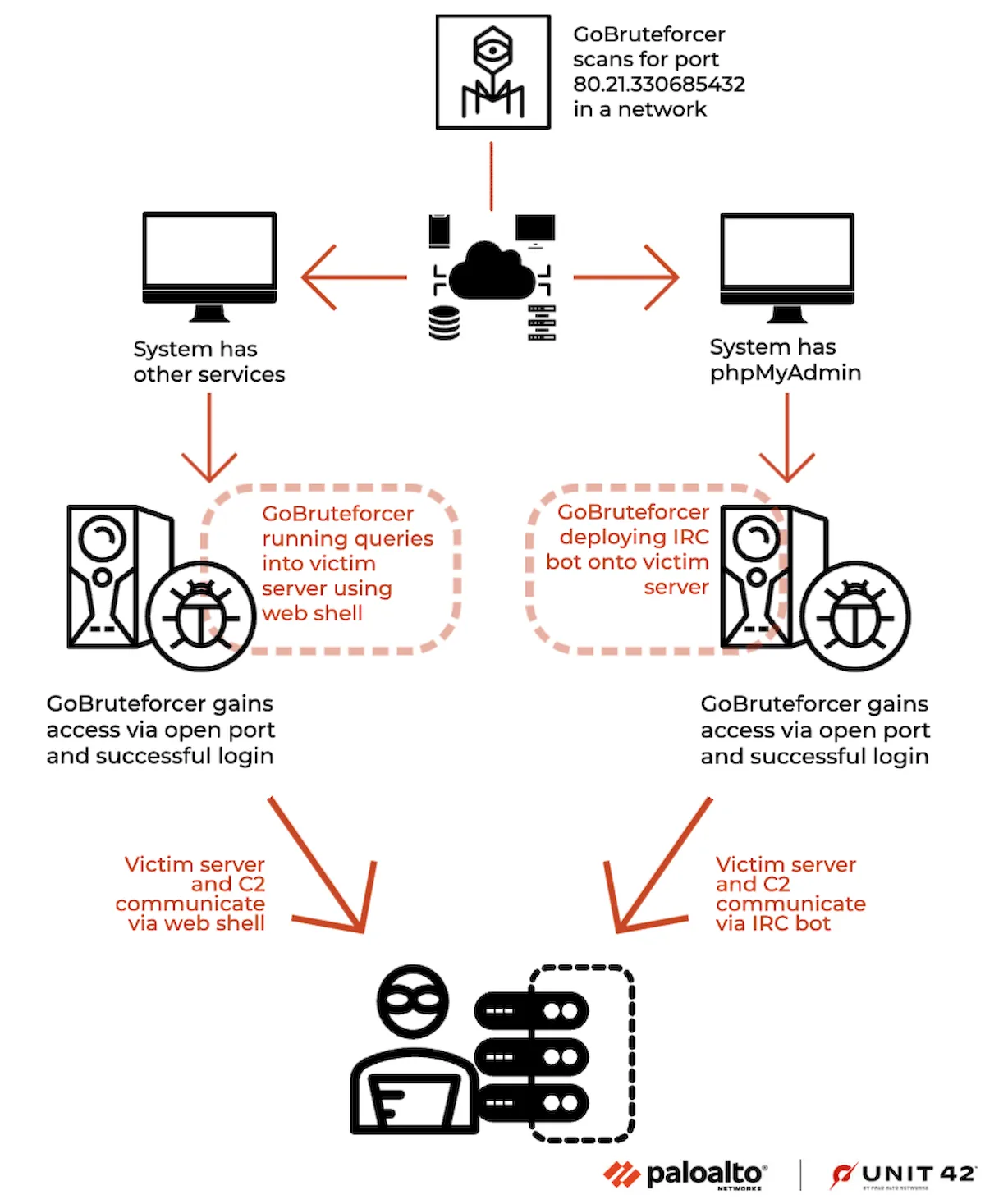

Para cada endereço IP direcionado, o malware começa a escanear os serviços phpMyAdmin, MySQL, FTP e Postgres. Depois de detectar uma porta aberta aceitando conexões, ele tentará fazer login usando credenciais codificadas.

Uma vez dentro, ele implanta um bot IRC em sistemas phpMyAdmin comprometidos ou um shell da web PHP em servidores que executam outros serviços direcionados.

Na próxima fase do ataque, o GoBruteforcer entrará em contato com seu servidor de comando e controle e aguardará as instruções que serão entregues por meio do bot IRC ou shell da web instalado anteriormente.

A botnet usa um módulo multiscan para encontrar vítimas em potencial dentro de um Classless Inter-Domain Routing (CIDR), garantindo uma ampla seleção de alvos para se infiltrar nas redes.

Antes de procurar endereços IP para atacar, o GoBruteforcer escolhe um bloco CIDR e visa todos os endereços IP dentro desse intervalo.

Em vez de visar um único IP, o malware usa a varredura de blocos CIDR para acessar uma ampla variedade de hosts em vários endereços IP, aumentando o alcance do ataque.

O GoBruteforcer provavelmente está em desenvolvimento ativo, e espera-se que seus operadores adaptem suas táticas e os recursos do malware para atingir servidores da Web e ficar à frente das defesas de segurança.

“Vimos esse malware implantar remotamente uma variedade de tipos diferentes de malware como cargas úteis, incluindo coinminers”, acrescentou Unit42.

“Acreditamos que o GoBruteforcer está em desenvolvimento ativo e, como tal, coisas como vetores de infecção iniciais ou cargas úteis podem mudar em um futuro próximo.”