Descoberto pela Promon, o Malware FjordPhantom usa virtualização para evitar a detecção no Android. Confira os detalhes dessa ameaça.

Um novo malware Android chamado FjordPhantom foi descoberto usando virtualização para executar código malicioso em um contêiner e evitar a detecção.

Malware FjordPhantom usa virtualização para evitar a detecção

O malware foi descoberto pela Promon, cujos analistas relatam que atualmente ele se espalha por meio de e-mails, SMS e aplicativos de mensagens direcionados a aplicativos bancários na Indonésia, Tailândia, Vietnã, Cingapura e Malásia.

As vítimas são enganadas para baixar o que parecem ser aplicativos bancários legítimos, mas que contêm código malicioso executado em um ambiente virtual para atacar o aplicativo bancário real.

O FjordPhantom visa roubar credenciais de contas bancárias online e manipular transações realizando fraudes no dispositivo.

O relatório da Promon destaca um caso de roubo de US$ 280 mil do FjordPhantom de uma única vítima, possível graças à combinação da natureza evasiva do malware com engenharia social, como ligações supostamente de agentes de atendimento ao cliente de bancos.

Virtualização como evasão no Android

No Android, vários aplicativos podem ser executados em ambientes isolados conhecidos como “contêineres” por motivos legítimos, como a execução de várias instâncias do mesmo aplicativo usando contas diferentes.

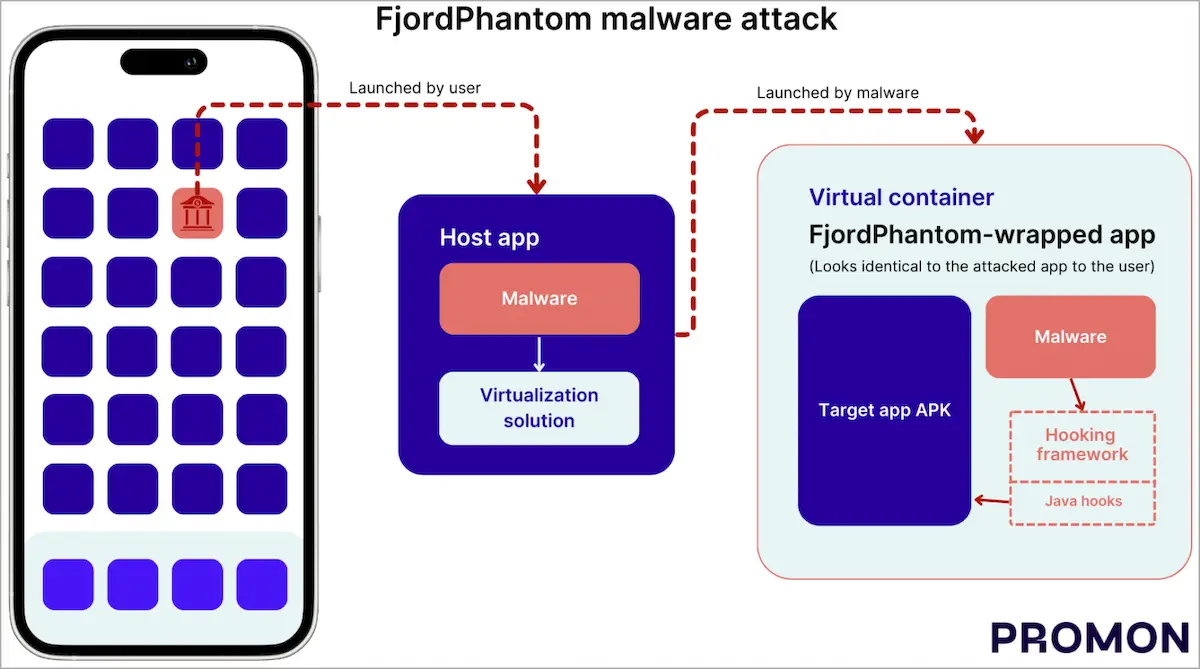

FjordPhantom incorpora uma solução de virtualização de projetos de código aberto para criar um contêiner virtual no dispositivo sem que o usuário saiba.

Após o lançamento, o malware instala o APK do aplicativo bancário que o usuário pretendia baixar e executa código malicioso dentro do mesmo contêiner, tornando-o parte do processo confiável.

Com o aplicativo bancário em execução dentro de seu contêiner virtual, o FjordPhantom pode injetar seu código para conectar APIs importantes que permitem capturar credenciais, manipular transações, interceptar informações confidenciais, etc.

Em alguns aplicativos, a estrutura de conexão do malware também manipula elementos da interface do usuário para fechar automaticamente caixas de diálogo de aviso e manter a vítima inconsciente do comprometimento.

A Promon observa que esse truque de virtualização quebra o conceito de segurança ‘Android Sandbox’, que evita que apps acessem os dados uns dos outros ou interfiram em suas operações, já que apps dentro de um contêiner compartilham o mesmo sandbox.

Este é um ataque particularmente sorrateiro porque o aplicativo bancário em si não é modificado, portanto, a detecção de violação de código não ajuda a detectar a ameaça.

Além disso, ao conectar APIs relacionadas ao GooglePlayServices, para fazê-las parecerem indisponíveis no dispositivo, o FjordPhantom dificulta as verificações de segurança relacionadas à raiz.

Os ganchos do malware se estendem até mesmo ao registro, potencialmente fornecendo dicas aos desenvolvedores sobre como realizar ataques mais direcionados em diferentes aplicativos.

A Promon comenta que este é um sinal de desenvolvimento ativo, elevando o risco de o FjordPhantom expandir seu escopo de segmentação para além dos países mencionados em lançamentos futuros.