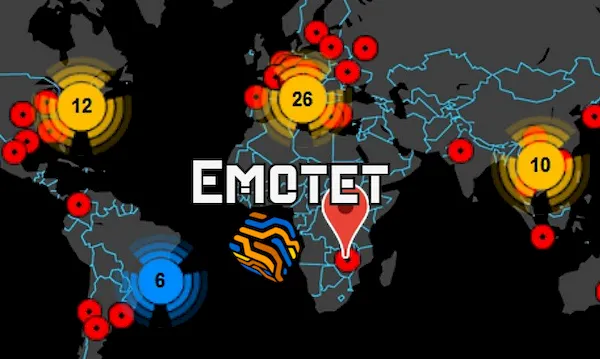

Segundo alguns grupos de pesquisa, o Malware Emotet está de volta e reconstruindo seu botnet via TrickBot. Confira os detalhes desse renascimento.

O malware Emotet foi considerado o malware mais amplamente difundido no passado, usando campanhas de spam e anexos maliciosos para distribuir o malware.

Emotet, então, usaria dispositivos infectados para realizar outras campanhas de spam e instalar outras cargas, como o malware QakBot (Qbot) e Trickbot.

Essas cargas úteis seriam então usadas para fornecer acesso inicial aos agentes de ameaça para implantar ransomware, incluindo Ryuk, Conti, ProLock, Egregor e muitos outros.

No início do ano, uma ação internacional de aplicação da lei coordenada pela Europol e pela Eurojust assumiu a infraestrutura da Emotet e prendeu duas pessoas.

A agência de aplicação da lei alemã usou a infraestrutura para entregar um módulo Emotet que desinstalou o malware de dispositivos infectados em 25 de abril de 2021.

Agora, o grupo de pesquisa Emotet Cryptolaemus, GData e Advanced Intel começaram a ver o malware TrickBot derrubando um carregador para Emotet em dispositivos infectados.

Enquanto no passado o Emotet instalava o TrickBot, os agentes da ameaça agora estão usando um método que o grupo Cryptolaemus chama de “Operação Reacharound”, que reconstrói o botnet usando a infraestrutura existente do TrickBot

Malware Emotet está de volta e reconstruindo seu botnet via TrickBot

O especialista da Emotet e pesquisador do Cryptolaemus Joseph Roosen disse ao site BleepingComputer que eles não tinham visto nenhum sinal do botnet Emotet realizando atividade de spam ou encontrado qualquer documento malicioso liberando o malware.

Essa falta de atividade de spam é provavelmente devido à reconstrução da infraestrutura Emotet do zero e novos e-mails de cadeia de resposta sendo roubados das vítimas em futuras campanhas de spam.

Cryptolaemus começou a analisar o novo carregador Emotet e disse ao BleepingComputer que ele inclui novas mudanças em comparação com as variantes anteriores.

“Até agora podemos confirmar definitivamente que o buffer de comando mudou. Agora existem 7 comandos em vez de 3-4. Parece haver várias opções de execução para binários baixados (já que não são apenas dlls)”, disseram os pesquisadores da Cryptolaemus à BleepingComputer.

Vitali Kremez, da Advanced Intel, também analisou o novo dropper Emotet e alertou que o renascimento do botnet de malware provavelmente levaria a um aumento nas infecções de ransomware.

“É um primeiro sinal da possível atividade iminente de malware Emotet, alimentando as principais operações de ransomware globalmente, devido à escassez do ecossistema de carregador de commodities”, disse Kremez ao BleepingComputer em uma conversa.

“Também nos diz que a remoção do Emotet não evitou que os adversários obtivessem o criador do malware e configurassem o sistema de back-end, trazendo-o de volta à vida.”

Amostras do carregador Emotet disponibilizadas pelo TrickBot podem ser encontradas em Urlhaus.

Kremez disse ao BleepingComputer que a DLL do carregador Emotet atual tem um carimbo de data/hora de compilação de “6191769A (Dom novembro 14 20:50:34 2021).”

A organização sem fins lucrativos de rastreamento de malware Abuse.ch lançou uma lista de servidores de comando e controle utilizados pelo novo botnet Emotet e sugere fortemente que os administradores de rede bloqueiem os endereços IP associados.

Infelizmente, a nova infraestrutura Emotet está crescendo rapidamente, com mais de 246 dispositivos infectados já atuando como servidores de comando e controle.

Os administradores de rede são fortemente aconselhados a bloquear todos os endereços IP associados para evitar que seus dispositivos sejam recrutados para o botnet Emotet recentemente reformado.