E o novo Malware Chaos infecta Windows e Linux para fazer ataques DDoS e criptomineração. Confira os detalhes dessa nov ameaça.

Uma botnet em rápida expansão chamada Chaos está atacando e infectando dispositivos Windows e Linux para usá-los para criptomineração e lançamento de ataques DDoS.

Malware Chaos infecta Windows e Linux para fazer ataques DDoS

Chaos é um malware baseado em Go que também pode infectar várias arquiteturas, incluindo x86, x86-64, AMD64, MIPS, MIPS64, ARMv5-ARMv8, AArch64 e PowerPC, usados por uma ampla variedade de dispositivos de roteadores de pequenos escritórios/escritórios domésticos e servidores corporativos .

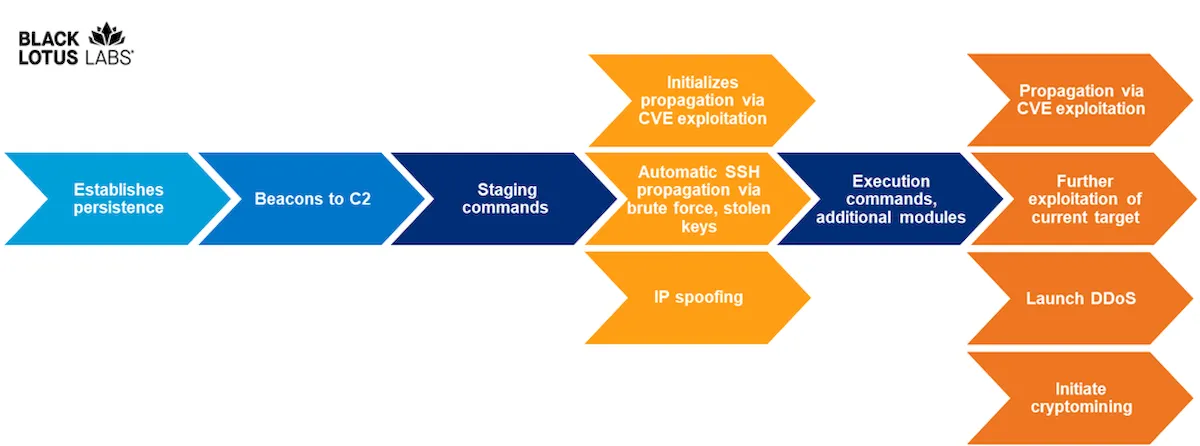

Embora se propague principalmente atacando dispositivos não corrigidos contra várias vulnerabilidades de segurança e força bruta SSH, o Chaos também usará chaves SSH roubadas para sequestrar mais dispositivos.

Ele também faz backdoors de dispositivos sequestrados, estabelecendo um shell reverso que permitirá que os invasores se reconectem a qualquer momento para exploração adicional.

Ao analisar cerca de 100 amostras descobertas na natureza, os pesquisadores de segurança Danny Adamitis, Steve Rudd e Stephanie Walkenshaw do Black Lotus Labs da Lumen descobriram que o Chaos é escrito em chinês e usa a infraestrutura de comando e controle (C2) baseada na China.

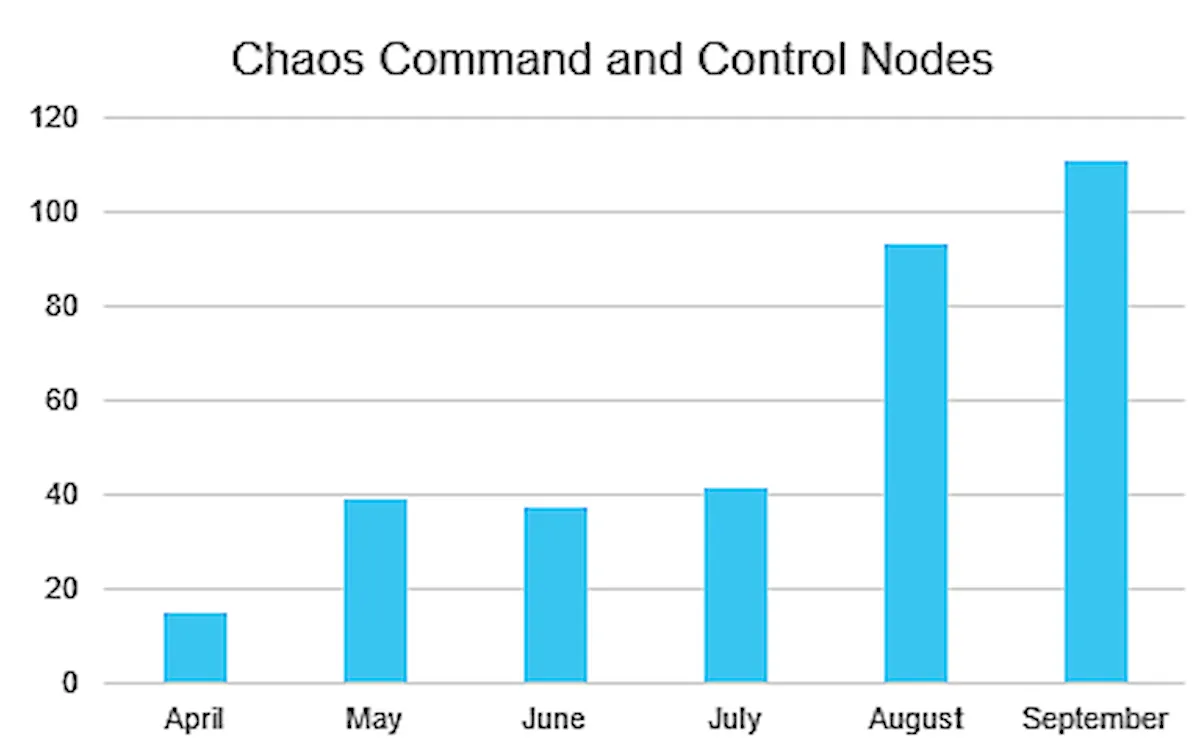

Eles também descobriram que o botnet tem como alvo uma extensa gama de indústrias e se expandiu exponencialmente desde que foi detectado pela primeira vez em abril.

“Usando a visibilidade da rede global Lumen, o Black Lotus Labs enumerou os C2s e os alvos de vários clusters Chaos distintos, incluindo um compromisso bem-sucedido de um servidor GitLab e uma série de ataques DDoS recentes direcionados aos setores de jogos, serviços financeiros e tecnologia e mídia e entretenimento. – bem como provedores de DDoS-as-a-service e uma exchange de criptomoedas“, disseram os pesquisadores.

“Embora a infraestrutura de botnet hoje seja comparativamente menor do que algumas das principais famílias de malware DDoS, o Chaos demonstrou um rápido crescimento nos últimos meses.”

Depois que o botnet assumir o controle de um dispositivo com sucesso, ele estabelecerá persistência e alcançará seu servidor C2, que enviará comandos de teste solicitando que o malware se propague ainda mais, inicie a mineração de criptomoedas ou inicie um ataque DDoS.

Os pesquisadores do Black Lotus Labs acrescentaram que alguns bots foram vistos recebendo dezenas de comandos em apenas alguns dias (mais de 70 em alguns casos).

A botnet se concentra em alvos europeus, mas os bots estão espalhados por quase todos os lugares, com hotspots nas Américas e na Ásia-Pacífico. As únicas exceções são Austrália e Nova Zelândia, onde nenhum bot Chaos foi detectado até agora.

O caos parece estar usando blocos de construção e recursos de outro botnet conhecido como Kaiji, um malware também capaz de criptomineração, lançar ataques DDoS e estabelecer shells reversos em dispositivos infectados.

“Com base em nossa análise das funções nas mais de 100 amostras que analisamos para este relatório, avaliamos que o Chaos é a próxima iteração da botnet Kaiji”, acrescentaram.

“O Kaiji foi originalmente descoberto em 2020, visando servidores AMD e i386 baseados em Linux, aproveitando a força bruta SSH para infectar novos bots e, em seguida, lançar ataques DDoS.”

O Black Lotus Labs diz que roteou todos os servidores Chaos C2 no backbone global da Lumen para impedi-los de enviar ou receber dados de dispositivos infectados.

Os defensores da rede são aconselhados a monitorar infecções e conexões do Chaos com servidores suspeitos usando indicadores de comprometimento compartilhados no GitHub e manter seus sistemas corrigidos contra vulnerabilidades de segurança recém-divulgadas que o malware pode começar a atacar.

Trabalhadores remotos e proprietários de roteadores devem instalar atualizações e patches de segurança o mais rápido possível e alterar as senhas padrão em todos os seus dispositivos.

“Embora a mudança para malware baseado em Go esteja em andamento nos últimos anos, existem poucas tensões que demonstram a amplitude do Chaos em termos da ampla variedade de arquiteturas e sistemas operacionais que ele foi projetado para infectar”, concluíram.

“Não apenas visa empresas e grandes organizações, mas também dispositivos e sistemas que não são monitorados rotineiramente como parte de um modelo de segurança empresarial, como roteadores SOHO e sistema operacional FreeBSD.”

“E com uma evolução significativa em relação ao seu antecessor, o Chaos está alcançando um rápido crescimento desde a primeira evidência documentada dele na natureza.”