Segundo os pesquisadores da McAfee, o malware Android XLoader agora é executado automaticamente, sem qualquer interação do usuário.

XLoader, também conhecido como MoqHao, é um malware Android operado e provavelmente criado por um ator de ameaça com motivação financeira chamado ‘Roaming Mantis’, visto anteriormente visando usuários nos EUA, Reino Unido, Alemanha, França, Japão, Coreia do Sul e Taiwan.

Os invasores distribuem principalmente o malware por meio de texto SMS que contém um URL (abreviado) apontando para um site que fornece um arquivo de instalação APK do Android para um aplicativo móvel.

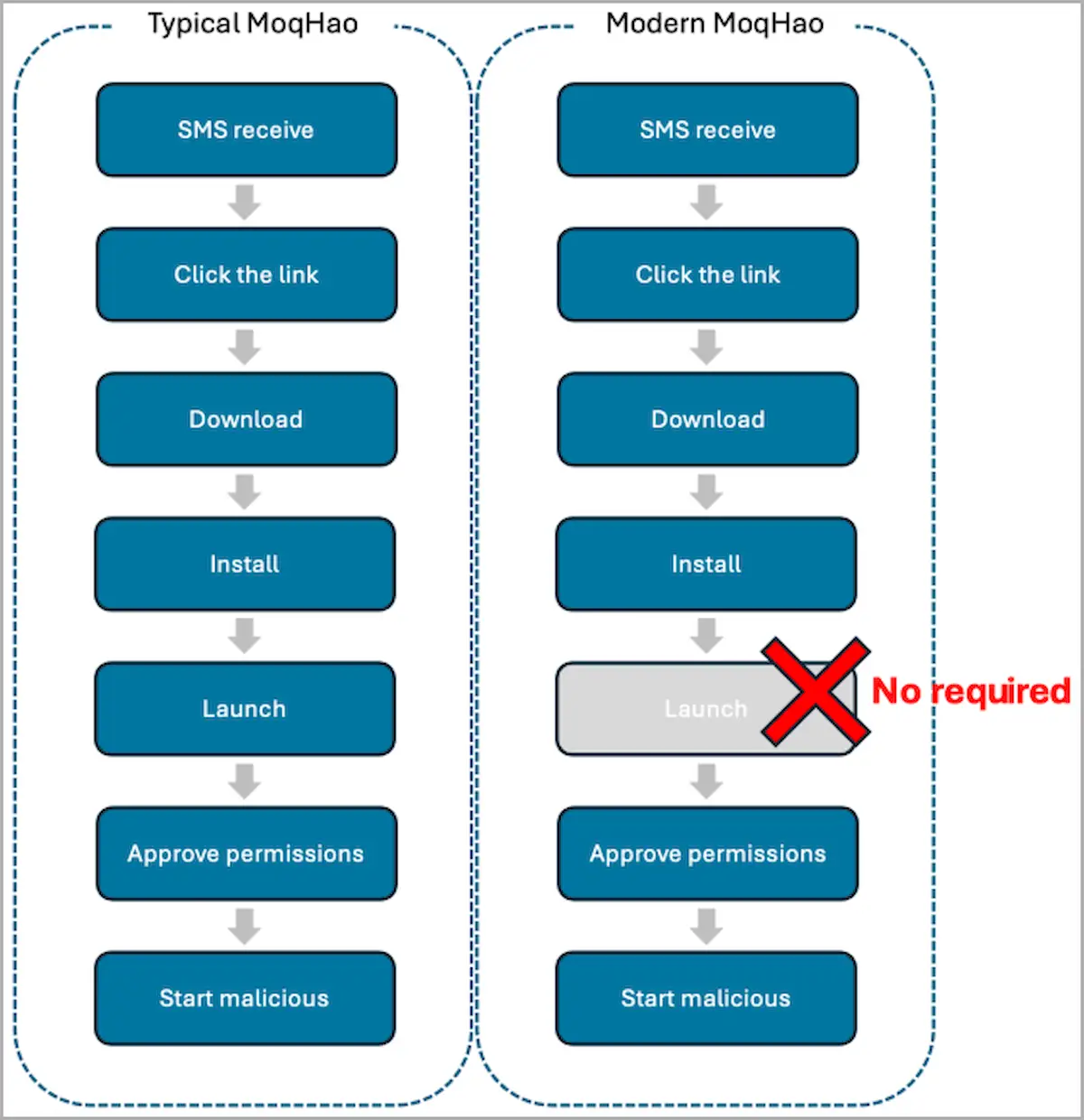

Foi descoberta uma nova versão do malware Android XLoader que é executado automaticamente nos dispositivos que infecta, sem exigir interação do usuário para ser iniciado.

malware Android XLoader agora é executado automaticamente

Pesquisadores da McAfee relatam que variantes recentes do XLoader demonstram a capacidade de inicialização automática após a instalação. Isso permite que o malware seja executado furtivamente em segundo plano e extraia informações confidenciais do usuário, entre outras coisas.

“Enquanto o aplicativo é instalado, sua atividade maliciosa começa automaticamente”, explica a McAfee, parceiro da App Defense Alliance do Android.

“Já reportamos essa técnica ao Google e eles já estão trabalhando na implementação de mitigações para evitar esse tipo de execução automática em uma versão futura do Android.”

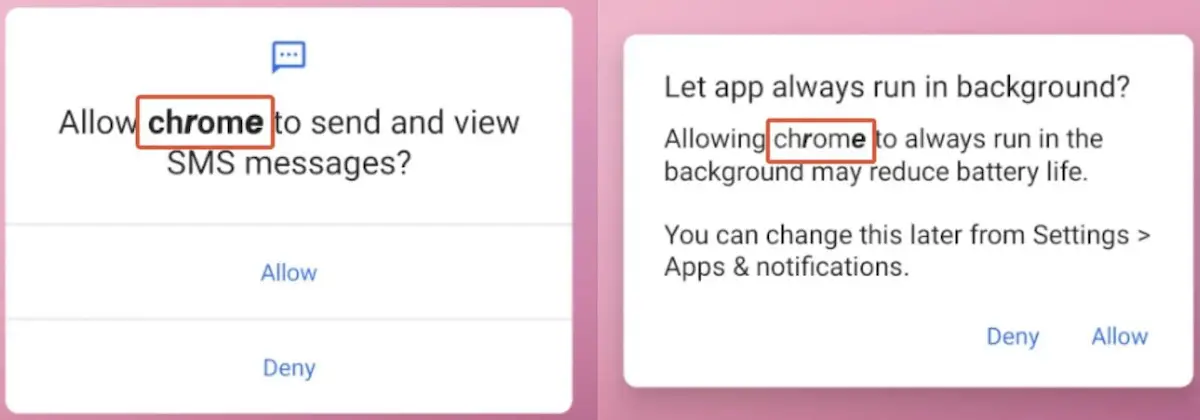

Para ofuscar ainda mais o aplicativo malicioso, o Roaming Mantis emprega strings Unicode para disfarçar os APKs maliciosos como software legítimo, principalmente o navegador Chrome.

Essa representação é vital para a próxima etapa, que é enganar o usuário para que aprove permissões arriscadas no dispositivo, como enviar e acessar conteúdo SMS, e ter permissão para ‘sempre executar em segundo plano’ adicionando uma exclusão da Otimização de bateria do Android .

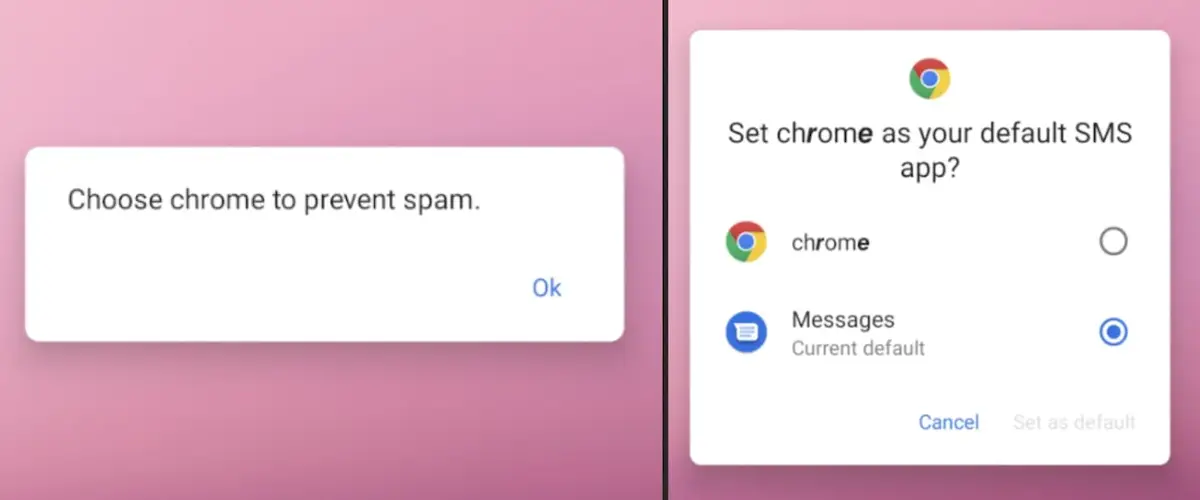

O aplicativo falso do Chrome também pede que o usuário se defina como o aplicativo de SMS padrão, alegando que isso ajudará a evitar spam.

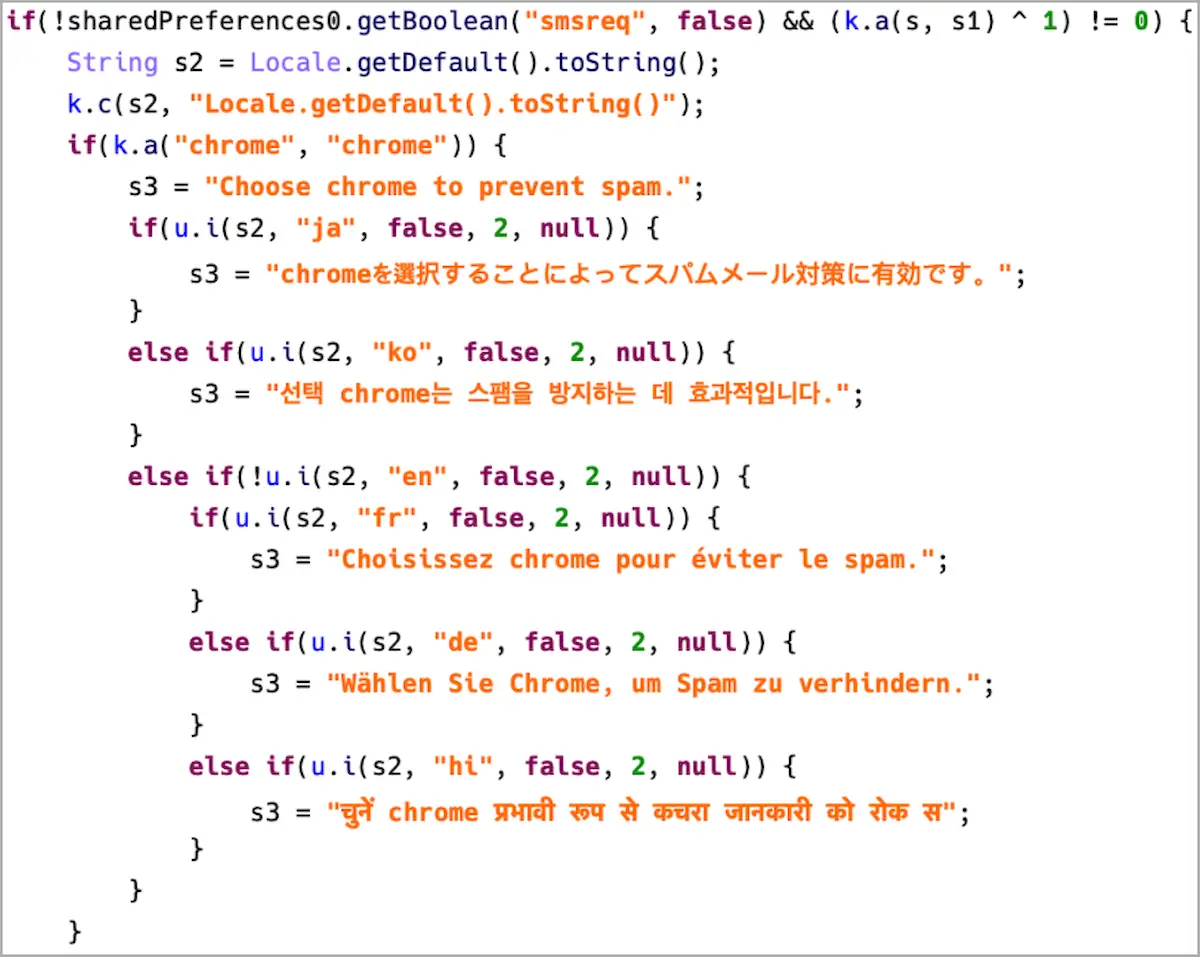

As mensagens pop-up usadas nesta etapa estão disponíveis em inglês, coreano, francês, japonês, alemão e hindi, o que indica os alvos atuais do XLoader.

A iteração recente do XLoader cria canais de notificação para realizar ataques de phishing personalizados no dispositivo.

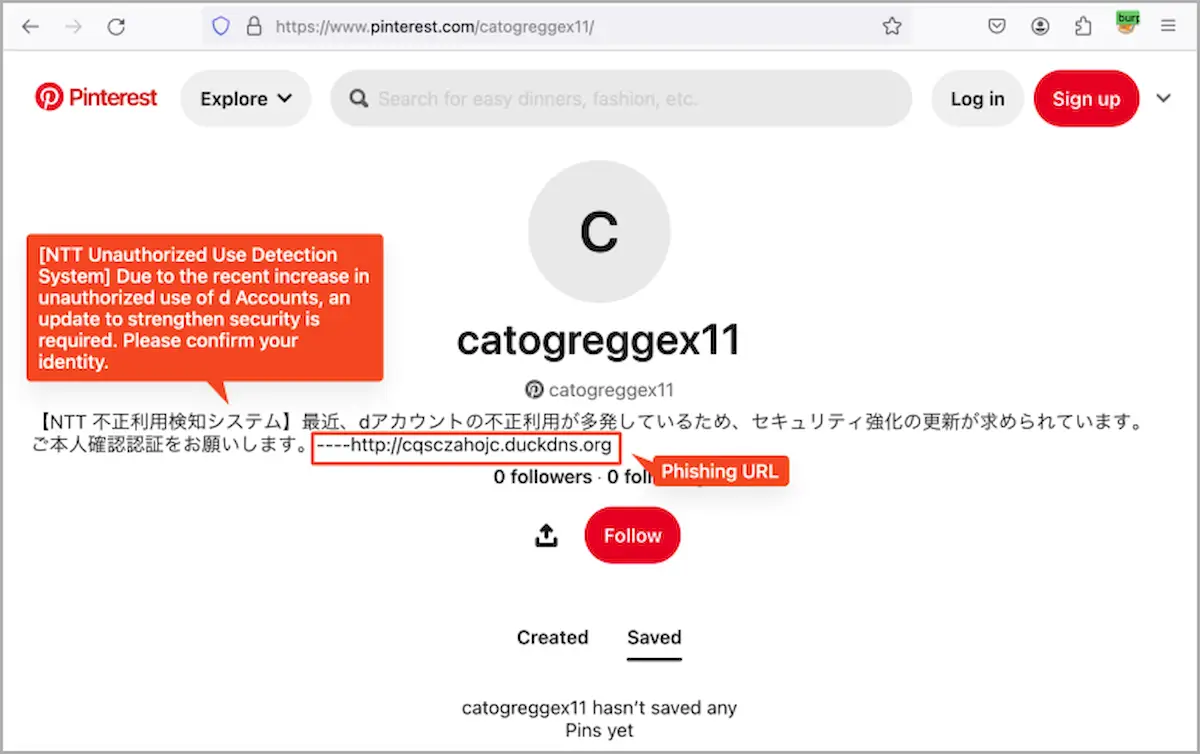

Ele extrai mensagens de phishing e URLs de destino de perfis do Pinterest, provavelmente evitando a detecção de fontes de tráfego suspeitas por ferramentas de segurança.

Além disso, o uso do Pinterest permite que os invasores troquem destinos e mensagens de phishing rapidamente, sem correr o risco de enviar uma atualização do malware no dispositivo.

Se isso falhar, o XLoader volta a usar mensagens de phishing codificadas que alertam o usuário sobre um problema com sua conta bancária que exige uma ação.

Além disso, o malware pode executar uma ampla variedade de comandos (20 no total) recebidos de seu servidor de comando e controle (C2) por meio do protocolo WebSocket.

Os comandos mais importantes do XLoader são:

- get_photo : Transmite todas as fotos para o servidor de controle, arriscando violações significativas de privacidade.

- getSmsKW : Envia todas as mensagens SMS para o servidor de controle, arriscando a privacidade ao expor informações potencialmente confidenciais.

- sendSms : permite que o malware envie mensagens SMS, espalhando o malware ou permitindo phishing por representação.

- gcont : exporta toda a lista de contatos para o servidor de controle, arriscando violações de privacidade e permitindo phishing direcionado.

- getPhoneState : coleta identificadores de dispositivos (IMEI, número SIM, Android ID, número de série), permitindo rastreamento.

- http : facilita o envio de solicitações HTTP para download de malware, exfiltração de dados ou comunicação C2.

Desde a sua aparição no cenário de ameaças móveis em 2015, o XLoader evoluiu consistentemente suas metodologias de ataque, aprimorando suas capacidades furtivas e eficácia.

A McAfee alerta que as variantes mais recentes do XLoader podem ser particularmente eficazes, pois requerem interação mínima do usuário.

Considerando que o malware se esconde sob o disfarce do Chrome, a McAfee sugere o uso de um produto de segurança que possa verificar o dispositivo e erradicar essas ameaças com base em indicadores conhecidos.

Por fim, é importante saber que os dispositivos Android com Google Play Services são protegidos contra esse tipo de malware pelo Play Protect, que está ativado por padrão.