Segundo os pesquisadores italianos do D3Lab, o malware Android SpyNote se espalha por meio de alertas falsos de erupção de vulcão.

O malware para Android ‘SpyNote’ foi observado em ataques direcionados à Itália usando um falso serviço de alerta público de ‘alerta de TI’ que infectou visitantes com o malware que rouba informações.

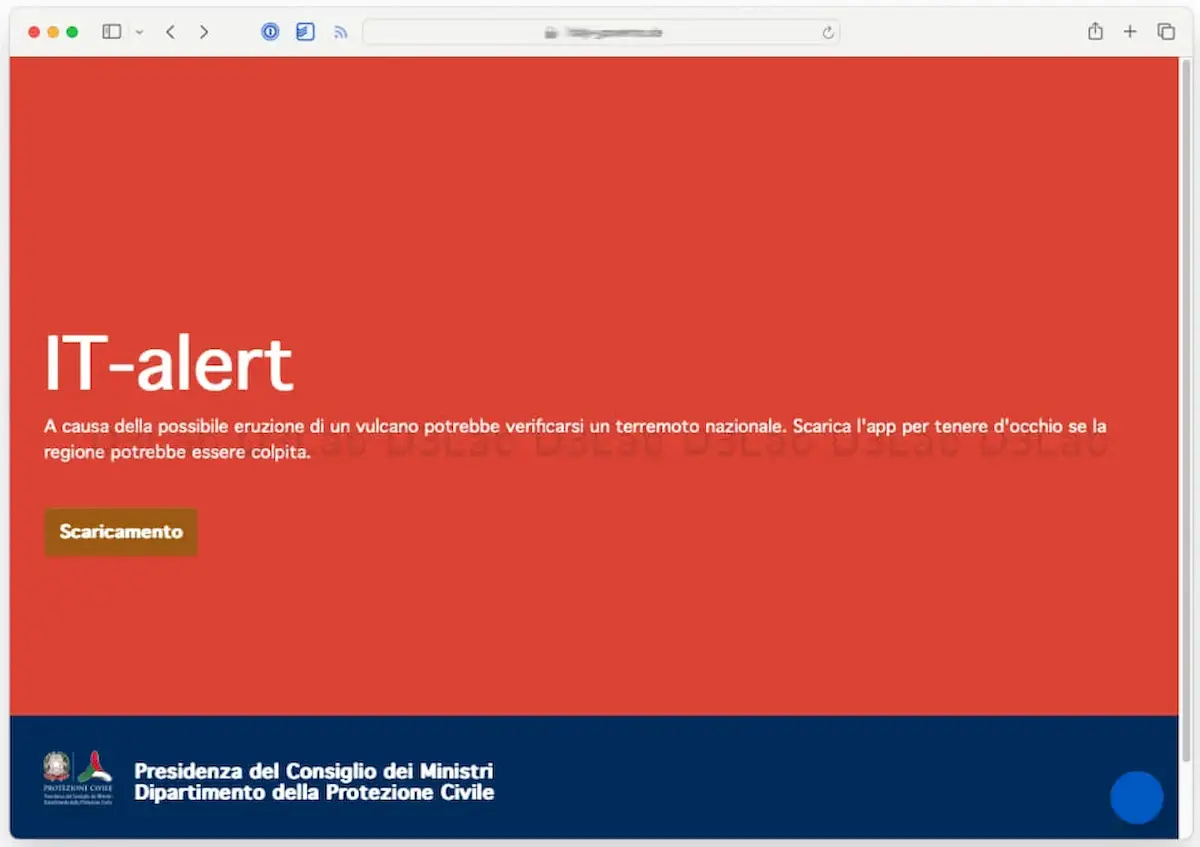

O alerta informático é um serviço público legítimo operado pelo governo italiano, especificamente pelo Departamento de Proteção Civil, para fornecer alertas de emergência e orientações à população durante catástrofes iminentes ou em curso, como incêndios florestais, inundações, terramotos, etc.

Agora, pesquisadores italianos do D3Lab detectaram pela primeira vez o site falso de alerta de TI, que alerta sobre uma possibilidade elevada de uma erupção vulcânica iminente, convidando os visitantes a instalar o aplicativo para se manterem informados.

Malware Android SpyNote se espalha por meio de alertas falsos de erupção de vulcão

Sim. O Malware Android SpyNote se espalha por meio de alertas falsos, convidando os visitantes a instalar o aplicativo para se manterem informados.

Se o botão de download for clicado em um dispositivo iOS, o usuário será redirecionado para o site real de alerta de TI, mas os usuários do Android que tentarem baixar o aplicativo receberão diretamente ‘IT-Alert.apk’.

O arquivo APK (pacote Android) instala o malware SpyNote no dispositivo, concedendo-lhe permissão para usar serviços de acessibilidade, que permitem que os invasores executem uma ampla gama de ações perigosas e invasivas no dispositivo comprometido.

O SpyNote também pode realizar ataques de injeção de sobreposição para roubar credenciais do usuário quando a vítima abre aplicativos bancários, de carteira de criptomoeda e de mídia social.

Outros recursos documentados do malware específico incluem gravação de câmera, GPS e rastreamento de localização de rede, keylogging padrão, captura de tela, gravação de chamadas telefônicas e direcionamento a contas do Google e do Facebook.

O malware Android SpyNote foi documentado pela primeira vez em 2022 e agora está em sua terceira versão principal, que é vendida a cibercriminosos por meio do Telegram.

Em janeiro de 2023, um relatório do ThreatFabric alertou que as detecções do SpyNote aumentaram após o vazamento do código-fonte de uma de suas variantes, de codinome ‘CypherRat’.

Alguns dos que colocaram as mãos no código-fonte vazado criaram variantes personalizadas visando bancos específicos, enquanto outros optaram por disfarçá-lo como Play Store do Google, Play Protect, WhatsApp e Facebook.

No final da semana passada, um relatório da F-Secure destacou a crescente importância do SpyNote, fornecendo uma análise detalhada de seus recursos e capacidades.

Para se defender dessas ameaças, evite baixar e instalar APKs de fora da Play Store, a menos que você confie especificamente no editor.

Um porta-voz do Google confirmou por meio de um comentário enviado ao site BleepingComputer que o SpyNote não está presente em nenhum aplicativo disponível no Google Play, a loja de aplicativos oficial do Android.

“Com base na nossa detecção atual, nenhum aplicativo contendo esse spyware foi encontrado no Google Play. O Google implementou proteções de usuário para esse spyware antes da publicação deste relatório.”

“Os usuários são protegidos pelo Google Play Protect, que pode avisar os usuários ou bloquear aplicativos conhecidos por exibirem comportamento malicioso em dispositivos Android com o Google Play Services. – Google”