Os analistas da Cleafy informaram através de um relatório de que o Malware Android BRATA rouba dados e depois limpa o dispositivo.

O BRATA é um malware par Android foi visto pela primeira vez pela Kaspersky em 2019 como um Android RAT (ferramenta de acesso remoto) que visava principalmente usuários brasileiros.

Em dezembro de 2021, um relatório da Cleafy destacou o surgimento do malware na Europa, onde foi visto visando usuários de bancos eletrônicos e roubando suas credenciais com o envolvimento de fraudadores se passando por agentes de suporte ao cliente do banco.

Os analistas da Cleafy continuaram monitorando o BRATA em busca de novos recursos e, em um novo relatório publicado recentemente, ilustram como o malware continua a evoluir.

Agora, o BRATA adicionou recursos novos e perigosos à sua versão mais recente, incluindo rastreamento por GPS, capacidade de usar vários canais de comunicação e uma função que executa uma redefinição de fábrica no dispositivo para limpar todos os vestígios de atividades maliciosas.

Malware Android BRATA rouba dados e depois limpa o dispositivo

As versões mais recentes do malware BRATA agora visam usuários de e-banking no Reino Unido, Polônia, Itália, Espanha, China e América Latina.

Cada variante se concentra em diferentes bancos com conjuntos de sobreposições dedicados, idiomas e até aplicativos diferentes para atingir públicos específicos.

Os autores usam técnicas de ofuscação semelhantes em todas as versões, como agrupar o arquivo APK em um pacote JAR ou DEX criptografado.

Essa ofuscação ignora com êxito as detecções de antivírus, conforme ilustrado pela verificação do VirusTotal abaixo.

Nessa frente, a BRATA agora busca ativamente sinais de presença de AV no dispositivo e tenta excluir as ferramentas de segurança detectadas antes de prosseguir para a etapa de exfiltração de dados.

Os novos recursos identificados pelos pesquisadores da Cleafy nas versões mais recentes do BRATA incluem a funcionalidade de keylogging, que complementa a função de captura de tela existente.

Embora seu propósito exato permaneça um mistério para os analistas, todas as novas variantes também possuem rastreamento por GPS.

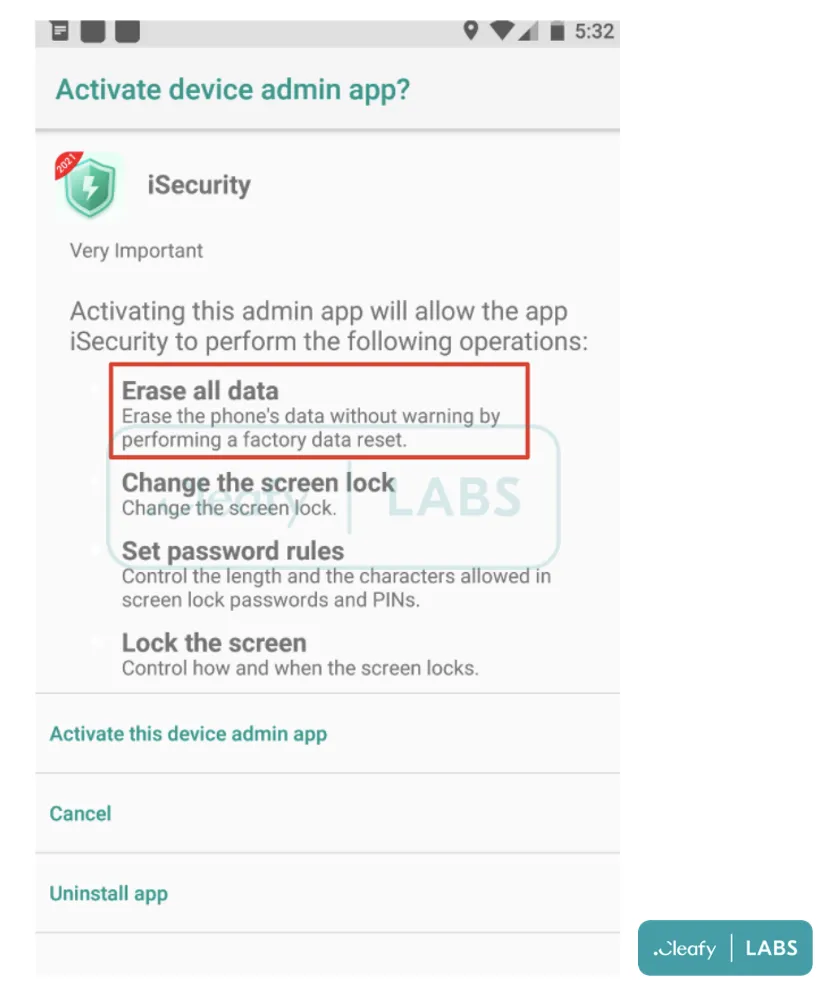

O mais assustador dos novos recursos maliciosos é a realização de redefinições de fábrica, que os atores realizam nas seguintes situações:

- O comprometimento foi concluído com sucesso e a transação fraudulenta terminou (ou seja, as credenciais foram exfiltradas).

- O aplicativo detectou que é executado em um ambiente virtual, provavelmente para análise.

O BRATA usa as redefinições de fábrica como um kill switch para autoproteção, mas, como eles limpam o dispositivo, também introduzem a possibilidade de perda repentina e irreversível de dados para a vítima.

Por fim, a BRATA adicionou novos canais de comunicação para troca de dados com o servidor C2 e agora suporta HTTP e WebSockets.

A opção de WebSockets oferece aos atores um canal direto e de baixa latência, ideal para comunicação em tempo real e exploração manual ao vivo.

Além disso, como o WebSockets não precisa enviar cabeçalhos a cada conexão, o volume de tráfego de rede suspeito é reduzido e, por extensão, as chances de ser detectado são minimizadas.

Infelizmente, o BRATA é apenas um dos muitos trojans bancários do Android e RATs furtivos que circulam na natureza, visando as credenciais bancárias das pessoas.

Dito isso, a melhor maneira de evitar ser infectado por malware do Android é instalar aplicativos da Google Play Store, evitar APKs de sites duvidosos e sempre escaneá-los com uma ferramenta antivírus antes de abrir.

Durante a instalação, preste muita atenção às permissões solicitadas e evite conceder qualquer permissão que pareça desnecessária para a funcionalidade principal do aplicativo.

Por fim, monitore o consumo de bateria e os volumes de tráfego de rede para identificar quaisquer picos inexplicáveis que possam ser atribuídos a processos maliciosos executados em segundo plano.