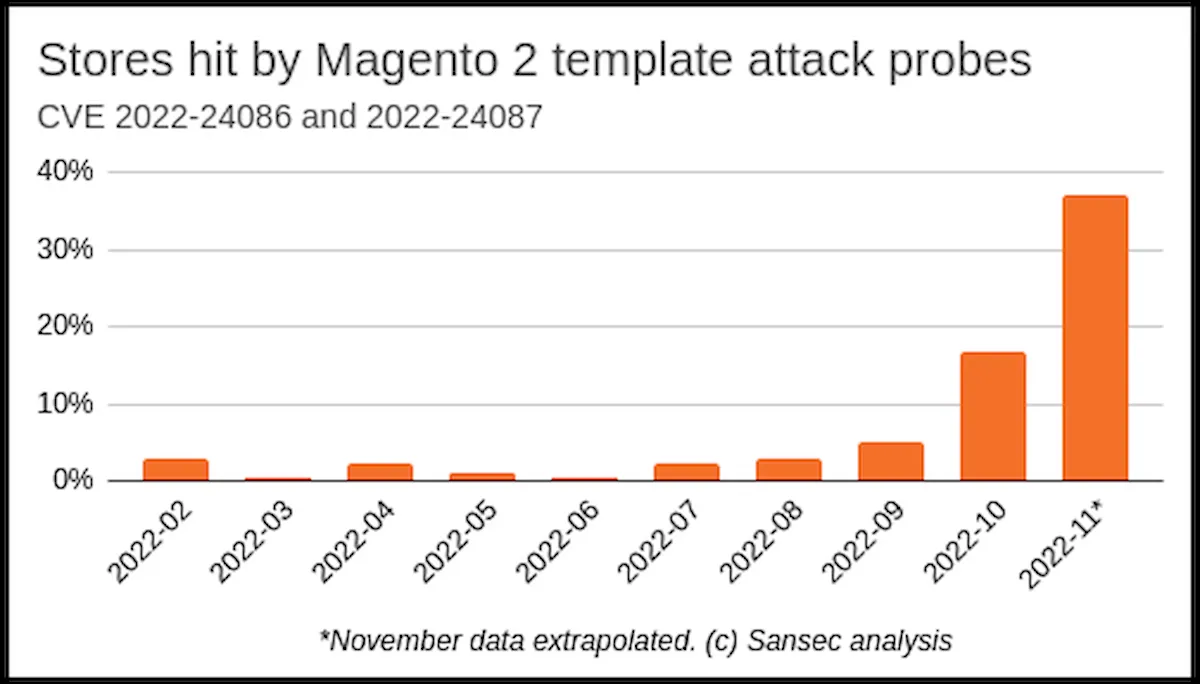

Segundo a empresa de segurança de sites Sansec, quase 40% das lojas que usam Magento estão sendo atacadas por TrojanOrders.

Pelo menos sete grupos de hackers estão por trás de um aumento maciço de ataques ‘TrojanOrders’ direcionados a sites Magento 2, explorando uma vulnerabilidade que permite que os agentes de ameaças comprometam servidores vulneráveis.

Lojas que usam Magento estão sendo atacadas por TrojanOrders

A empresa de segurança de sites Sansec alertou que quase 40% dos sites Magento 2 estão sendo alvo dos ataques, com grupos de hackers lutando entre si pelo controle de um site infectado.

Esses ataques estão sendo usados para injetar código JavaScript malicioso no site de uma loja on-line que pode causar interrupções significativas nos negócios e roubo maciço de cartões de crédito do cliente durante um período movimentado da Black Friday e da Cyber Monday.

Espera-se que a tendência continue à medida que nos aproximamos do Natal, quando as lojas online estão em seu momento mais crítico e, ao mesmo tempo, mais vulnerável.

TrojanOrders é o nome de um ataque que explora a vulnerabilidade crítica do Magento 2 CVE-2022-24086, permitindo que invasores não autenticados executem códigos e injetem RATs (trojans de acesso remoto) em sites não corrigidos.

A Adobe corrigiu o CVE-2022-24086 em fevereiro de 2022, mas a Sansec diz que muitos sites Magento ainda precisam ser corrigidos.

“A Sansec estima que pelo menos um terço de todas as lojas Magento e Adobe Commerce não foram corrigidas até agora.”, explica um novo relatório da SanSec, empresa de segurança cibernética de comércio eletrônico.

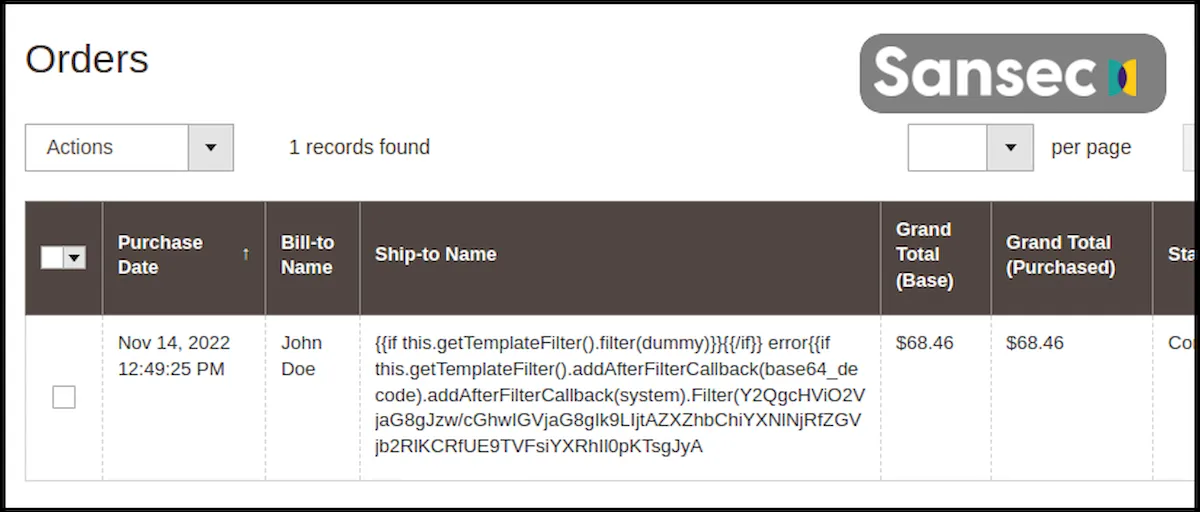

Ao realizar ataques de TrojanOrders, os hackers normalmente criam uma conta no site de destino e fazem um pedido que contém um código de modelo malicioso no nome, IVA ou outros campos.

Por exemplo, o ataque acima injetará uma cópia do arquivo ‘health_check.php’ no site, contendo um backdoor PHP que pode executar comandos enviados por meio de solicitações POST.

Depois de se estabelecer no site, os invasores instalam um trojan de acesso remoto para estabelecer acesso permanente e a capacidade de executar ações mais complexas.

Em muitos casos observados pela Sansec, os invasores verificaram a presença de ‘health_check.php’ após o comprometimento para determinar se outro hacker já havia infectado o site e, em caso afirmativo, substituíram o arquivo por seu próprio backdoor.

Os invasores acabam modificando o site para incluir JavaScript malicioso que rouba informações dos clientes e números de cartão de crédito ao comprar produtos na loja.

Por que há um aumento depois de tanto tempo?

Os analistas da Sansec acreditam que há várias razões pelas quais estamos vendo um aumento nos ataques direcionados a essa vulnerabilidade.

Primeiro, um grande número de sites Magento 2 permanecem vulneráveis a esses ataques, mesmo dez meses após a disponibilização dos patches.

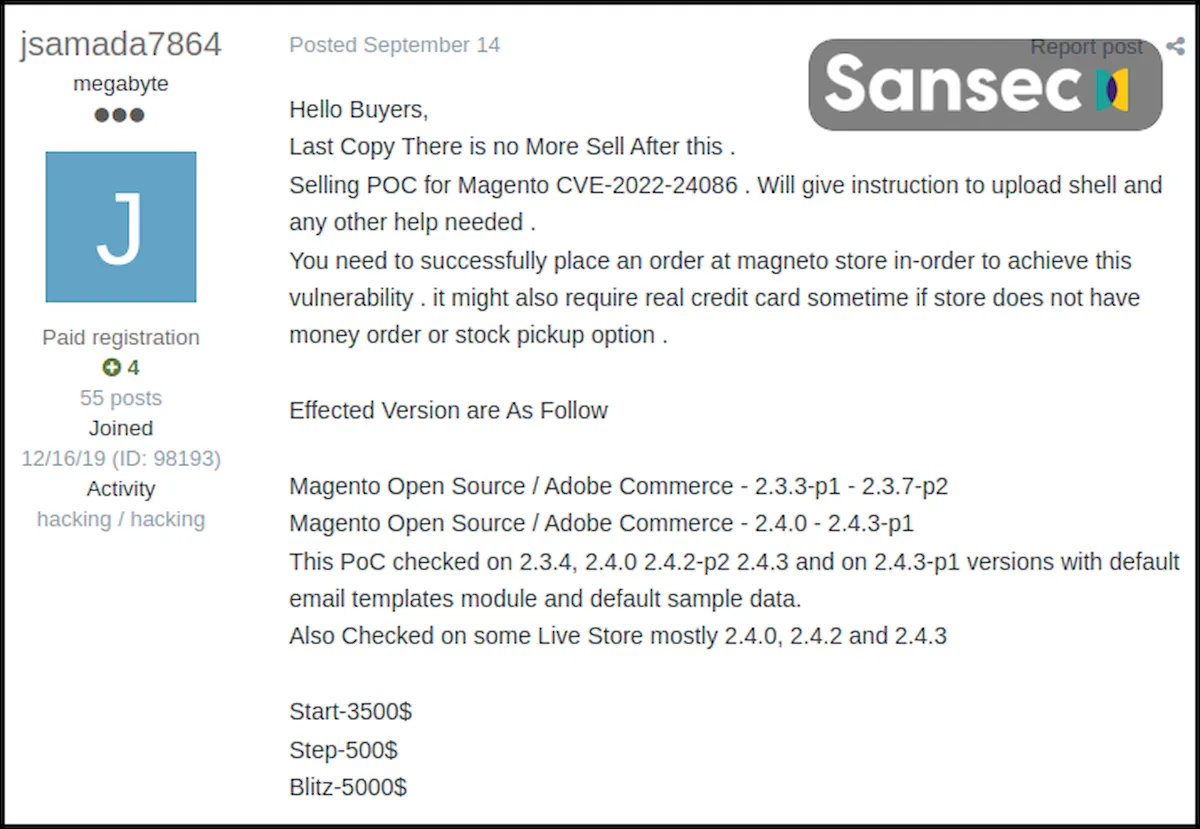

Em segundo lugar, as explorações de PoC (prova de conceito) estão disponíveis há muito tempo, permitindo que os autores de kits de exploração as incorporem em suas ferramentas e lucrem vendendo-as para hackers pouco qualificados.

Essas explorações do Magento são tão abundantes que são vendidas por apenas US$ 2.500, enquanto no início de 2022 custavam entre US$ 20.000 e US$ 30.000.

Por fim, o momento é ideal para esses ataques, pois os sites estão tendo um aumento no tráfego devido às festas de fim de ano, o que significa que ordens maliciosas e injeções de código podem passar despercebidas.

Como proteger seu site (e clientes)

Se você não aplicou a atualização de segurança que trata do CVE-2022-24086, faça-o o mais rápido possível.

Além disso, examine os pedidos para encontrar sinais de um ataque TrojanOrder, como código de modelo em formulários de pedidos ou pedidos enviados por contas de e-mail anônimas usando Protonmail, Tutanota, etc.

Por fim, use um scanner de malware de back-end para descobrir possíveis infecções anteriores que resultaram em injeções de RAT em seu site.

Sansec diz que a ferramenta oficial do Magento, Security Scan, apenas raspa o front-end, então não pode pegar TrojanOrders.

Por esse motivo, a empresa de segurança oferece um mês de acesso gratuito ao seu scanner para ajudar os administradores a limpar seus sites.

Lembre-se, detectar e remover malware e backdoors do PHP só impedirá infecções futuras se os patches do Magento 2 forem aplicados, portanto, essa ainda é a etapa mais importante a ser tomada.