A Canonical lançou um novo Live Patch do Kernel para Ubuntu 18.04 e 16.04 LTS, para resolver várias vulnerabilidades de segurança. Confira os detalhes desse update.

- Como ativar o suporte a AMD Navi/Radeon RX 5700 no Ubuntu 20.04

- Dicas de coisas para fazer depois de instalar o Ubuntu 21.04

- Kernel 4.19 chegou ao fim da vida útil

A grande vantagem das versões LTS do Ubuntu é que elas recebem suporte por cinco anos. Por exemplo, o Ubuntu 18.04 LTS receberá atualizações até 2023. Outro exemplo, é o Ubuntu 16.04 LTS, que será suportado até 2021.

Essas duas versões são utilizadas por muitos usuários, graças a esse extenso prazo de suporte. Um comprovação dessa comodidade, são as novas atualizações do kernel para esses sistemas, que a Canonical lançou recentemente.

Canonical lançou novo Live Patch do Kernel para Ubuntu 18.04 e 16.04 LTS

Disponível para o Ubuntu 18.04 LTS (Bionic Beaver), Ubuntu 16.04 LTS (Xenial Xerus) e Ubuntu 14.04 LTS (Trusty Tahr), o novo patch live do kernel corrige um total de cinco vulnerabilidades de segurança, incluindo a falha crítica TCP recentemente descoberta (CVE-2018-5390) descoberto por Juha-Matti Tilli, o que poderia permitir que um atacante remoto causasse uma negação de serviço.

Esse patch de segurança de kernel sem reinicialização também elimina uma vulnerabilidade (CVE-2018-13405) na função inode_init_owner em fs/inode.c no kernel do Linux por meio de 4.17.4, que poderia permitir que um usuário local aumentasse seus privilégios criando um arquivo com uma propriedade de grupo não intencional e, em seguida, tornar o arquivo executável e SGID (Set Group ID).

Sobre isso, o comunicado de segurança diz o seguinte:

“Em um cenário em que um diretório é SGID para um determinado grupo e é gravável por um usuário que não é um membro desse grupo. Aqui, o não membro pode acionar a criação de um arquivo simples cuja propriedade de grupo é esse grupo. o comportamento era que o não membro pode acionar a criação de um diretório (mas não um arquivo simples) cuja propriedade de grupo é esse grupo.”

Outras falhas de segurança corrigidas incluem um problema (CVE-2018-13094) descoberto em fs/xfs/libxfs/xfs_attr_leaf.c no kernel Linux através do 4.17.3, o que poderia causar um OOPS em uma imagem XFS corrompida depois de chamar a função xfs_da_shrink_inode () com um bp NULL e um problema EXT4 (CVE-2018-1094), descoberto por Wen Xu, que poderia permitir que um invasor local travasse o sistema com uma negação de serviço.

Outra falha de segurança (CVE-2018-11506) foi corrigida por este novo Live Patch afetou a função sr_do_ioctl do kernel Linux em drivers/scsi/sr_ioctl.c, permitindo que usuários locais causassem uma negação de serviço (estouro de buffer baseado em pilha).

Todos os usuários devem atualizar seus sistemas

A Canonical recomenda que todos os usuários que usam o serviço LivePatch da Canonical atualizem seus sistemas imediatamente.

Os usuários do Ubuntu 18.04 LTS (Bionic Beaver) devem atualizar para o kernel 4.15.0-29.31, os usuários do Ubuntu 16.04 LTS (Xenial Xerus) e Ubuntu 14.04 LTS (Trusty Tahr) devem atualizar suas instalações para os kernels 4.4.0-131.157 e 4.4.0-131.157~14.04.1, respectivamente.

Todos os kernels estão disponíveis apenas para arquiteturas de 64 bits (amd64) e estão presentes em versões genéricas ou de baixa latência.

Por se tratar de uma atualização via LivePatch, nenhuma reinicialização é necessária!

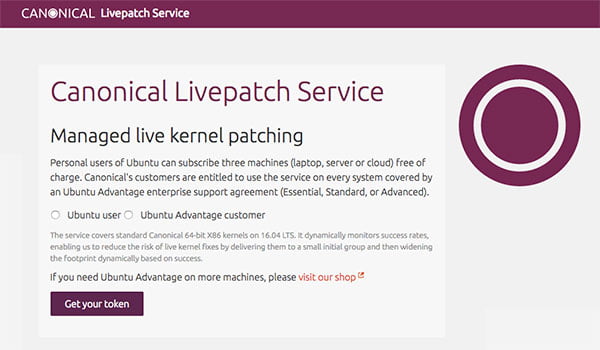

Se seu sistema ainda não usa esse recurso, veja como ativá-lo nesse tutorial:

Como ativar o Canonical Livepatch Service no Ubuntu 14.04 ou superior