Pesquisadores da Doctor Web descobriram que vários Jogos e aplicativos utilitários na Play Store ocultam Bankers e spywares. Confira os detalhes.

Apesar dos esforços do Google para manter sua loja Android livre de riscos, aplicativos maliciosos continuam superando o processo de verificação.

Em setembro, a variedade de cavalos de Troia detectados no Google Play incluía downloads, bankers, adware e spyware.

Jogos e aplicativos utilitários na Play Store ocultam Bankers e spywares

Aplicativos em categorias populares, como edição de fotos ou utilitários do sistema, vêm com componentes maliciosos que assinam os usuários com serviços premium ou roubam informações pessoais.

Pesquisadores da Doctor Web, fabricante russa de antivírus, descobriram vários aplicativos no Google Play se passando por jogos que forneciam download de malware.

Uma vez no dispositivo do usuário, o malware tentou instalar vários softwares, alguns deles maliciosos, de acordo com as instruções do servidor de comando e controle.

Um jogo encontrado para hospedar o componente nefasto é o Motocycle Road 2D, atualmente disponível em lojas Android de terceiros.

Malwares pertencentes a uma família de cavalos de Tróia que Doctor Web detecta como Android. O Coringa também foi descoberto em aplicativos no Google Play. Ele foi incorporado a softwares como plug-ins de câmera, editores de fotos, aplicativos de imagem de fundo, utilitários de sistema e segurança.

Os cibercriminosos escolheram aplicativos nessas categorias por sua popularidade entre os usuários do Android. No entanto, nesses casos, o Google agiu rapidamente e removeu as entradas ofensivas.

- Como instalar o app de backup Kopia no Linux via AppImage

- Como instalar o exchange Bisq no Linux via Flatpak

- Como instalar o programa de backup BackuPy no Linux via Snap

- Wireshark no terminal? Veja como instalar o Termshark no Linux

O site BleepingComputer solicitou ao Doctor Web estatísticas sobre o número de instalações para cada aplicativo mal-intencionado, mas a empresa não respondeu à nossa solicitação.

No entanto, a contagem de revisões variou entre cinco e 175, o que indica que elas não foram instaladas em grandes números. Ainda assim, eles foram adicionados a pelo menos algumas centenas de telefones.

Segundo os pesquisadores, o malware nesses aplicativos pode “inscrever usuários em serviços caros, carregando sites com conteúdo premium e clicando nos links apropriados sem o conhecimento do usuário”, eles escrevem em um relatório recente.

Foi possível confirmar a assinatura lendo os códigos de verificação das mensagens de texto. Além disso, os pesquisadores dizem que o Android.Joker também roubou contatos telefônicos e os entregou aos atacantes.

Um pesquisador de segurança em um tweet desta semana apontou outros dois aplicativos que filtram listas de contatos e as vazam para um banco de dados desprotegido.

These two young apps on @GooglePlay steal the users' contact lists and leak them all (~3k unique records) via unprotected Firebase instances, mostly UAE/Pakistan/Saudi Arabia victims it seems. #Android #Malware https://t.co/6INCOHBiLE https://t.co/o1mPKjrHNr pic.twitter.com/NEGAyNeNbQ

— smtnk (@s_metanka) October 7, 2019

Os trojans bancários também foram descobertos em aplicativos no Google Play no mês passado, um deles voltado para usuários brasileiros. Em um caso, o malware estava oculto em um aplicativo para celular que podia localizar membros da família.

O cavalo de Tróia contaria com o Serviço de Acessibilidade do Android para roubar informações confidenciais de mensagens de texto, como códigos de confirmação. No comportamento bancário típico, este também exibia páginas de phishing para instituições financeiras direcionadas.

Outro trojan bancário foi encontrado disfarçado como o aplicativo oficial para a troca de criptomoedas YoBit. Seu objetivo era roubar credenciais de usuários inocentes quando eles tentavam fazer login na conta.

Após inserir os detalhes de login na janela de autenticação falsa, os usuários receberiam uma mensagem informando que o serviço estava indisponível.

Entre seus recursos, os pesquisadores contam a leitura de códigos de autenticação de dois fatores de mensagens de texto e e-mails, além de bloquear notificações de aplicativos de mensagens instantâneas e clientes de e-mail. Esta última é uma precaução para manter a vítima inconsciente do login não autorizado.

Spywares pertencentes a pelo menos três famílias também foram encontrados no Google Play, observa a pesquisa do doutor Web. Essas amostras forneciam controle sobre os serviços de mensagens de texto, chamadas, mensagens instantâneas e podiam rastrear dispositivos.

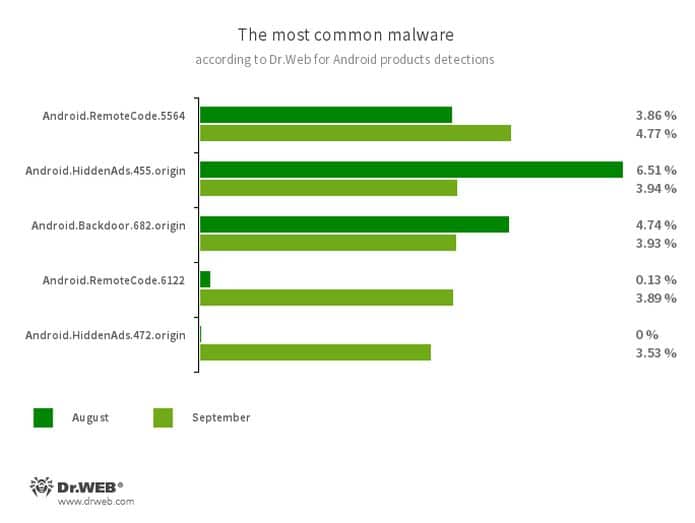

As estatísticas de detecção da empresa em setembro mostram que aplicativos maliciosos que baixavam e executavam código eram os mais comuns, com componentes de duas famílias de malware. Eles são seguidos por aplicativos de adware e backdoors.

Embora o Google possua mecanismos que impeçam a publicação de aplicativos maliciosos na Play Store, eles não são suficientemente aprimorados para impedir todos os riscos. Além de instalar aplicativos de desenvolvedores confiáveis, os usuários também podem ficar seguros, verificando as opiniões dos outros. Em muitos casos, informações de outros usuários podem ajudar a tomar a decisão certa.

O que está sendo falado no blog

No Post found.

Veja mais artigos publicados neste dia…