O projeto Jenkins anunciou dezenas de bugs zero-day em vários plugins, que infelizmente, ainda não possuem uma correção.

Jenkins é uma plataforma altamente popular (com suporte para mais de 1.700 plugins) usada por empresas em todo o mundo para construir, testar e implantar software.

Na quinta-feira (30/06), a equipe de segurança Jenkins anunciou 34 vulnerabilidades de segurança que afetam 29 plugins para o servidor de automação de código aberto Jenkins, 29 dos bugs sendo zero-days ainda esperando para serem corrigidos.

Jenkins anunciou dezenas de bugs zero-day em vários plugins

As pontuações básicas do CVSS de zero-day variam de gravidade baixa a alta e, de acordo com as estatísticas de Jenkins, os plug-ins afetados têm um total de mais de 22.000 instalações.

A lista completa de falhas ainda a serem corrigidas inclui bugs de XSS, XSS armazenado, Cross-Site Request Forgery (CSRF), verificações de permissão ausentes ou incorretas, bem como senhas, segredos, chaves de API e tokens armazenados em texto simples.

Felizmente, a maioria dos perigosos, os zero-days de alta gravidade, exigem que a interação do usuário seja explorada em ataques de baixa complexidade por invasores remotos com baixos privilégios.

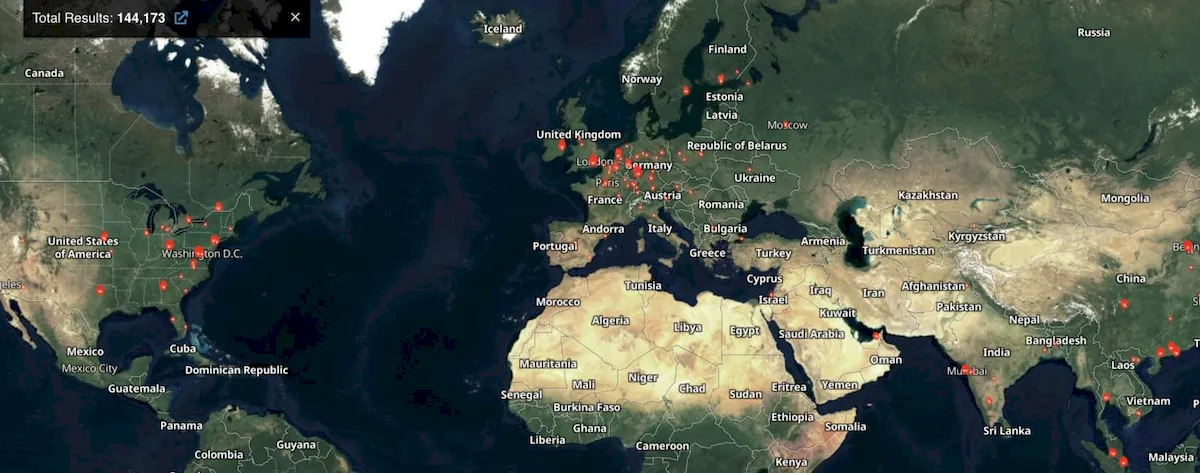

Com base nos dados da Shodan, existem atualmente mais de 144.000 servidores Jenkins expostos à Internet que podem ser alvo de ataques se executarem um plug-in sem patch.

Embora a equipe do Jenkins tenha corrigido quatro dos plugins (ou seja, GitLab, requests-plugin, TestNG Results, XebiaLabs XL Release), ainda há uma longa lista de plugins vulneráveis, incluindo:

- Build Notifications Plugin até e incluindo 1.5.0

- build-metrics Plugin até e incluindo 1.3

- Cisco Spark Plugin até e incluindo 1.1.1

- Deployment Dashboard Plugin até e incluindo 1.0.10

- Elasticsearch Query Plugin até e incluindo 1.2

- eXtreme Feedback Panel Plugin até e incluindo 2.0.1

- Failed Job Deactivator Plugin até e incluindo 1.2.1

- GitLab Plugin até e incluindo 1.5.34

- HPE Network Virtualization Plugin até e incluindo 1.0

- Jigomerge Plugin até e incluindo 0.9

- Matrix Reloaded Plugin até e incluindo 1.1.3

- OpsGenie Plugin até e incluindo 1.9

- Plot Plugin até e incluindo 2.1.10

- Project Inheritance Plugin até e incluindo 21.04.03

- Recipe Plugin até e incluindo 1.2

- Request Rename Or Delete Plugin até e incluindo 1.1.0

- requests-plugin Plugin até e incluindo 2.2.16

- Rich Text Publisher Plugin até e incluindo 1.4

- RocketChat Notifier Plugin até e incluindo 1.5.2

- RQM Plugin até e incluindo 2.8

- Skype notifier Plugin até e incluindo 1.1.0

- TestNG Results Plugin até e incluindo 554.va4a552116332

- Validating Email Parameter Plugin até e incluindo 1.10

- XebiaLabs XL Release Plugin até e incluindo 22.0.0

- XPath Configuration Viewer Plugin até e incluindo 1.1.1

“Até a publicação deste comunicado, não há correção”, disse a equipe de segurança do Jenkins ao descrever as vulnerabilidades não corrigidas.

Embora nenhuma das vulnerabilidades seja de gravidade crítica que possa permitir que os agentes de ameaças executem códigos ou comandos remotamente em servidores vulneráveis para controlá-los, eles podem ser alvo de ataques contra redes corporativas.

Esta não seria a primeira vez que isso aconteceria desde que os servidores Jenkins sem patches foram comprometidos antes para minerar a criptomoeda Monero.

No entanto, os invasores em potencial provavelmente explorarão esses bugs zero-day em ataques de reconhecimento, permitindo que obtenham mais informações sobre a infraestrutura de uma empresa-alvo.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.