Segundo Pesquisadores da University of Darmstadt, já é possível extrair senhas e manipular o tráfego em um chip WiFi. Confira os detalhes entenda.

Sim. Pesquisadores da University of Darmstadt, Brescia, CNIT, e do Secure Mobile Networking Lab, publicaram um artigo que prova que é possível extrair senhas e manipular o tráfego em um chip WiFi visando o componente Bluetooth de um dispositivo.

Já é possível extrair senhas e manipular o tráfego em um chip WiFi

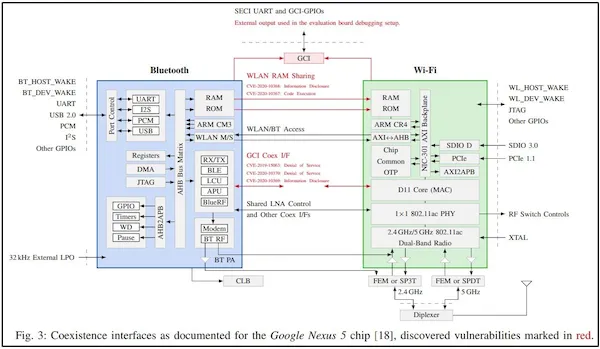

Dispositivos eletrônicos de consumo modernos, como smartphones, apresentam SoCs com componentes separados de Bluetooth, WiFi e LTE, cada um com sua própria implementação de segurança dedicada.

No entanto, esses componentes geralmente compartilham os mesmos recursos, como a antena ou o espectro sem fio.

Esse compartilhamento de recursos visa tornar os SoCs mais eficientes em termos de energia e dar-lhes maior rendimento e baixa latência nas comunicações.

Como os pesquisadores detalham no artigo publicado recentemente, é possível usar esses recursos compartilhados como pontes para o lançamento de ataques de escalonamento de privilégio lateral através dos limites do chip wireless.

As implicações desses ataques incluem execução de código, leitura de memória e negação de serviço.

Para explorar essas vulnerabilidades, os pesquisadores primeiro precisaram executar a execução de código no chip Bluetooth ou WiFi. Embora isso não seja muito comum, vulnerabilidades de execução remota de código que afetam Bluetooth e WiFi foram descobertas no passado.

Uma vez que os pesquisadores conseguiram a execução do código em um chip, eles puderam realizar ataques laterais nos outros chips do dispositivo usando recursos de memória compartilhada.

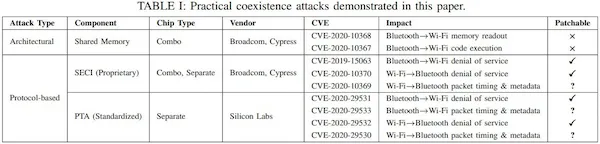

Em seu artigo, os pesquisadores explicam como poderiam executar negação de serviço OTA (Over-the-Air), execução de código, extrair senhas de rede e ler dados confidenciais em chipsets da Broadcom, Cypress e Silicon Labs.

Essas vulnerabilidades foram atribuídas aos seguintes CVEs:

- CVE-2020-10368: Vazamento de dados não criptografados de WiFi (arquitetura)

- CVE-2020-10367: execução de código Wi-Fi (arquitetura)

- CVE- 2019-15063: negação de serviço Wi-Fi (protocolo)

- CVE-2020-10370: Negação de serviço Bluetooth (protocolo)

- CVE-2020-10369: Vazamento de dados Bluetooth (protocolo)

- CVE-2020-29531: negação de serviço WiFi (protocolo)

- CVE-2020-29533: Vazamento de dados WiFi (protocolo)

- CVE-2020-29532: negação de serviço Bluetooth (protocolo)

- CVE-2020-29530: Vazamento de dados Bluetooth (protocolo)

Algumas das falhas acima só podem ser corrigidas por uma nova revisão de hardware, portanto, as atualizações de firmware não podem corrigir todos os problemas de segurança identificados.

Por exemplo, as falhas que dependem do compartilhamento de memória física não podem ser resolvidas por atualizações de segurança de qualquer tipo.

Em outros casos, mitigar problemas de segurança, como temporização de pacotes e falhas de metadados, resultaria em graves quedas de desempenho de coordenação de pacotes.

Impacto e remediação

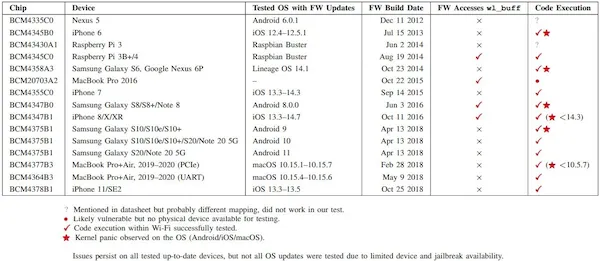

Os pesquisadores analisaram chips feitos pela Broadcom, Silicon Labs e Cypress, que são encontrados dentro de bilhões de dispositivos eletrônicos.

Todas as falhas foram relatadas de forma responsável aos fornecedores de chips, e alguns lançaram atualizações de segurança sempre que possível.

Muitos, porém, não trataram dos problemas de segurança, seja por não oferecerem mais suporte aos produtos afetados ou porque um patch de firmware é praticamente inviável.

Em novembro de 2021, mais de dois anos após relatar o primeiro bug de coexistência, os ataques de coexistência, incluindo a execução de código, ainda funcionavam em chips Broadcom atualizados. Novamente, isso destaca como esses problemas são difíceis de corrigir na prática.

Cypress lançou algumas correções em junho de 2020 e atualizou o status em outubro da seguinte forma:

- Eles afirmam que o recurso de RAM compartilhada que causa a execução do código só foi “habilitado por ferramentas de desenvolvimento para testar plataformas de telefones celulares”. Eles planejam remover o suporte de pilha para isso no futuro.

- O vazamento de informações de pressionamento de tecla é considerado resolvido sem um patch porque “os pacotes do teclado podem ser identificados por outros meios”.

- A resistência DoS ainda não foi resolvida, mas está em desenvolvimento. Para isso, “a Cypress planeja implementar um recurso de monitor nas pilhas de WiFi e Bluetooth para permitir uma resposta do sistema a padrões de tráfego anormais.”

De acordo com os pesquisadores, porém, a correção dos problemas identificados tem sido lenta e inadequada, e o aspecto mais perigoso do ataque permanece em grande parte não corrigido.

“Ataques over-the-air via chip Bluetooth não são mitigados pelos patches atuais. Apenas a interface Bluetooth daemon → chip Bluetooth é reforçada, não a interface de RAM compartilhada que habilita chip Bluetooth → execução de código de chip WiFi. É importante observar que a interface daemon → chip nunca foi projetada para ser segura contra ataques.”

“Por exemplo, o patch inicial pode ser contornado com um estouro da interface UART (CVE-2021-22492) no firmware do chip até um patch recente, que foi pelo menos aplicado pela Samsung em janeiro de 2021. Além disso, ao gravar na RAM Bluetooth através desta interface foi desativado em dispositivos iOS, o iPhone 7 no iOS 14.3 ainda permitiria outro comando para executar endereços arbitrários na RAM. “

Nesse ínterim, e enquanto esses problemas relacionados ao hardware permanecerem sem correção, os usuários são aconselhados a seguir estas medidas simples de proteção:

- Exclua pareamentos desnecessários de dispositivos Bluetooth,

- Remova as redes WiFi não utilizadas das configurações

- Use celular em vez de WiFi em espaços públicos.

Como uma observação final, diríamos que as respostas de patch favorecem os modelos de dispositivo mais recentes, portanto, atualizar para um gadget mais novo que o fornecedor suporte ativamente é sempre uma boa ideia do ponto de vista da segurança.