Para garantir que não há novos riscos para a segurança dos chips que produz, a Intel confirmou o vazamento de código UEFI do Alder Lake.

Alguns dias atrás, havia uma notícia sobre o vazamento do código Alder Lake UFEI da Intel no 4chan e uma cópia foi publicada posteriormente no GitHub.

Em relação ao caso da Intel, ele não se aplica instantaneamente, mas agora já confirmou a autenticidade dos códigos-fonte do firmware UEFI e BIOS publicados por uma pessoa desconhecida no GitHub.

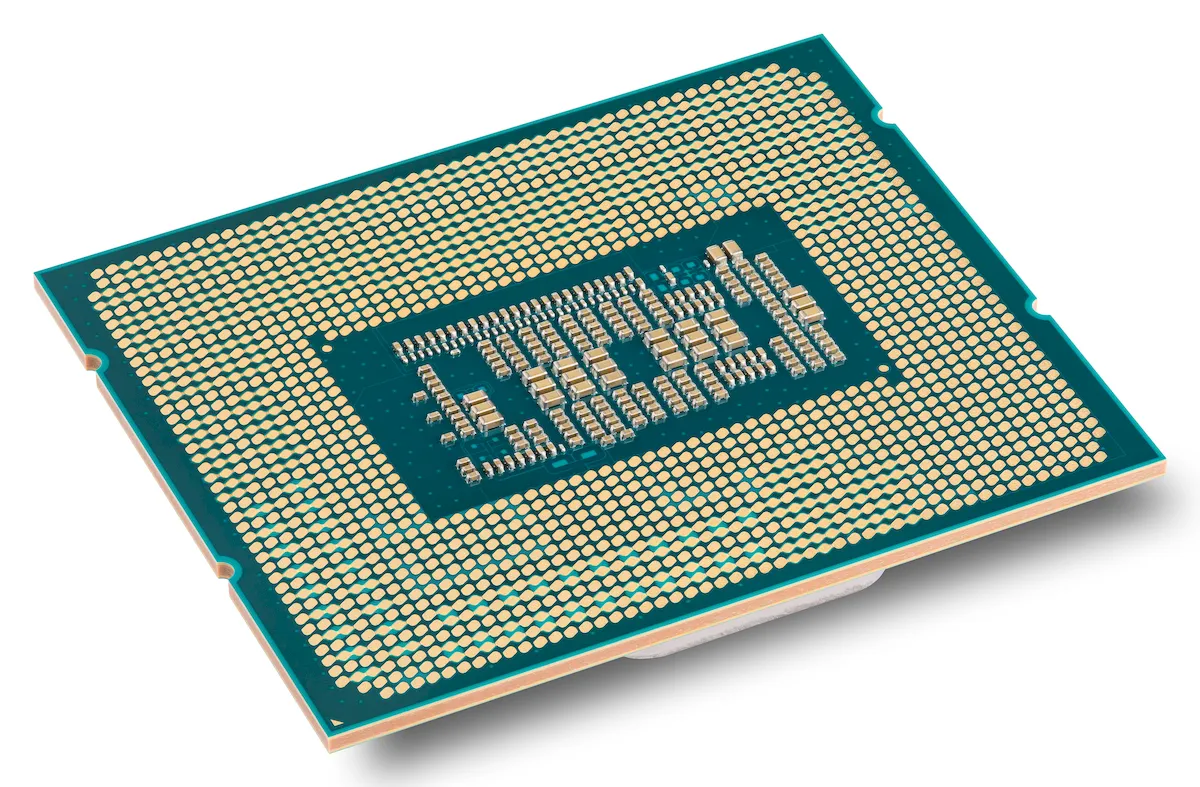

Intel confirmou o vazamento de código UEFI do Alder Lake

Sim. A Intel confirmou o vazamento de código UEFI do Alder Lake. No total, foram publicados 5,8 GB de código, utilitários, documentação, blobs e configurações relacionadas à formação de firmware para sistemas com processadores baseados na microarquitetura Alder Lake, lançado em novembro de 2021.

A Intel menciona que os arquivos relacionados estão em circulação há alguns dias e como tal a notícia está sendo confirmada diretamente pela Intel, que menciona que deseja salientar que o assunto não implica novos riscos para a segurança dos chips e sistemas em que são utilizados, por isso exige não se alarmar com o caso.

Segundo a Intel, o vazamento ocorreu por causa de um terceiro e não como resultado de um comprometimento na infraestrutura da empresa.

Segundo o porta-voz da Intel:

“Nosso código UEFI proprietário parece ter sido vazado por terceiros. Não acreditamos que isso exponha novas vulnerabilidades de segurança, pois não contamos com a ofuscação de informações como medida de segurança. Este código é coberto por nosso programa de recompensas de bugs no Project Circuit Breaker, e nós encorajamos qualquer pesquisador que possa identificar vulnerabilidades potenciais a nos chamar a atenção por meio deste programa. Estamos entrando em contato com os clientes e a comunidade de pesquisa de segurança para mantê-los informados sobre essa situação.”

Como tal, não é especificado quem exatamente se tornou a fonte do vazamento (já que, por exemplo, fabricantes de equipamentos OEM e empresas que desenvolvem firmware personalizado tiveram acesso às ferramentas para compilar o firmware).

Relativamente ao caso, refere-se que a análise do conteúdo do ficheiro publicado revelou alguns testes e serviços específicos de produtos Lenovo (“Lenovo Feature Tag Test Information”, “Lenovo String Service”, “Lenovo Secure Suite”, “Lenovo Cloud Service” ), mas o envolvimento da Lenovo no vazamento também revelou utilitários e bibliotecas da Insyde Software, que desenvolve firmware para OEMs, e o git log contém um e-mail de um dos funcionários do LC Future Center, que produz laptops para vários OEMs.

Segundo a Intel, o código que entrou em acesso aberto não contém dados ou componentes sensíveis que possam contribuir para a divulgação de novas vulnerabilidades.

Ao mesmo tempo, Mark Yermolov, especialista em pesquisar a segurança de plataformas Intel, divulgou no arquivo publicado informações sobre logs MSR não documentados (logs específicos do modelo, usados para gerenciamento de microcódigo, rastreamento e depuração), informações sobre as quais se enquadram um acordo de não confidencialidade.

Além disso, foi encontrada uma chave privada no arquivo, que é usada para assinar digitalmente o firmware, que pode potencialmente ser usada para contornar a proteção do Intel Boot Guard (operação da chave não confirmada, pode ser uma chave de teste).

Também é mencionado que o código que entrou em acesso aberto abrange o programa Project Circuit Breaker, que envolve o pagamento de recompensas que variam de US$ 500 a US$ 100.000 para identificar problemas de segurança em firmware e produtos Intel (entenda-se que pesquisadores podem receber recompensas para relatar vulnerabilidades descobertas usando o conteúdo do vazamento).

“Este código é coberto por nosso programa de recompensas de bugs dentro da campanha Project Circuit Breaker, e encorajamos qualquer pesquisador que possa identificar vulnerabilidades potenciais a denunciá-las por meio deste programa”, acrescentou a Intel.

Por fim, vale ressaltar que em relação ao vazamento de dados, a alteração mais recente no código publicado é datada de 30 de setembro de 2022, portanto, as informações divulgadas são atualizadas.