Para evitar possíveis ataques, a HP corrigiu o bug que permitia que invasores substituíssem firmware em mais de 200 modelos.

A HP lançou atualizações de BIOS para corrigir duas vulnerabilidades de alta gravidade que afetam uma ampla gama de produtos de PC e notebook, que permitem que o código seja executado com privilégios de Kernel.

HP corrigiu o bug que permitia que invasores substituíssem firmware em mais de 200 modelos

Privilégios no nível do kernel são os direitos mais altos no Windows, permitindo que os agentes de ameaças executem qualquer comando no nível do kernel, incluindo manipulação de drivers e acesso ao BIOS.

As falhas são rastreadas como CVE-2021-3808 e CVE-2021-3809, e ambas têm uma pontuação base CVSS 3.1 de 8,8, dando-lhes uma alta classificação de gravidade. Até o momento, a HP não forneceu detalhes técnicos sobre essas falhas.

Segundo o comunicado:

“Potenciais vulnerabilidades de segurança foram identificadas no BIOS (UEFI Firmware) para determinados produtos de PC HP, o que pode permitir a execução de código arbitrário. A HP está lançando atualizações de firmware para mitigar essas possíveis vulnerabilidades.”

A lista de produtos afetados inclui notebooks empresariais como Zbook Studio, ZHAN Pro, EliteBook, ProBook e Elite Dragonfly, PCs empresariais como EliteDesk e ProDesk, computadores PoS de varejo como o Engage, estações de trabalho como Z1 e Z2 e PCs thin client .

Para obter uma lista completa de todos os modelos afetados e os SoftPaqs correspondentes a serem usados em cada caso, consulte a página de aviso de segurança e procure seu dispositivo. Observe que nem todos os produtos listados receberam um patch de correção ainda.

Nicholas Starke, o pesquisador que descobriu essas falhas em novembro de 2021 e as relatou à HP, explica o problema com mais detalhes em uma postagem de blog separada.

Um relatório de Starke explica que:

“Esta vulnerabilidade pode permitir que um invasor executando com privilégios no nível do kernel (CPL == 0) encaminhe privilégios para o Modo de Gerenciamento do Sistema (SMM). A execução no SMM dá ao invasor privilégios totais sobre o host para continuar a realizar ataques.”

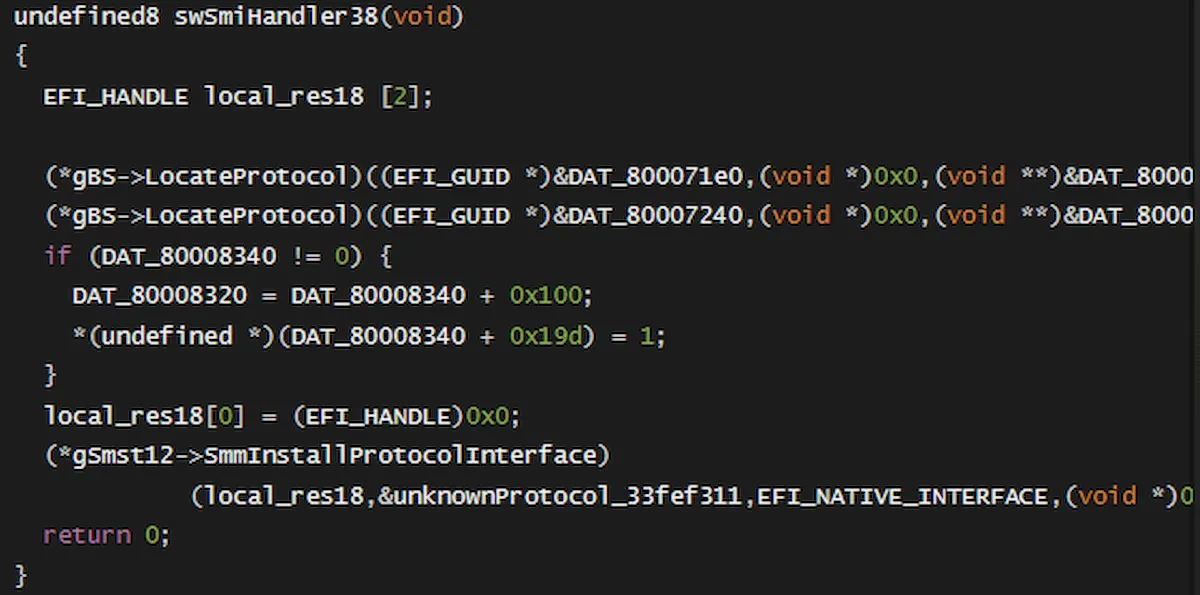

O problema parece ser que um manipulador SMI pode ser acionado a partir do ambiente do sistema operacional, por exemplo, por meio do driver do kernel do Windows.

Um invasor precisa localizar o endereço de memória da função “LocateProtocol” e sobrescrevê-lo com código malicioso. Finalmente, o invasor pode acionar a execução do código instruindo o manipulador SMI a executar.

É importante sublinhar que, para explorar a vulnerabilidade, um invasor precisa ter privilégios de nível root/SYSTEM no sistema de destino e executar o código no System Management Mode (SMM).

O objetivo final de tal ataque seria substituir a Implementação UEFI (BIOS) da máquina com imagens de BIOS controladas pelo invasor.

Isso significa que um invasor pode plantar malware persistente que não pode ser removido por ferramentas antivírus e nem mesmo com a reinstalação do sistema operacional.

Por fim, também é crucial destacar que alguns modelos de computador HP possuem mitigações que o invasor precisaria contornar para que a exploração funcione, como o sistema HP Sure Start, por exemplo.

O pesquisador explica que o HP Sure Start pode detectar adulterações desse tipo e desligar o host após o ato de corrupção de memória. Então, na primeira inicialização, um aviso será exibido ao usuário junto com um prompt para aprovar a inicialização do sistema.

As correções mais recentes da HP vêm apenas dois meses depois que o fabricante do computador bloqueou 16 bugs de firmware UEFI e três meses depois de resolver um conjunto diferente de falhas do BIOS.

Como tal, se você ainda não aplicou as atualizações de segurança, certifique-se de fazer um backup de seus dados em um sistema separado e faça isso agora.