As empresas de segurança na web Sansec e PerimeterX descobriram que Hackers usam o Google Analytics para roubar cartões de crédito e ignorar o CSP.

Um novo método para contornar a Content Security Policy (CSP, ou Política de Segurança de Conteúdo) usando a API do Google Analytics divulgada na semana passada já foi implantado nos ataques contínuos do Magecart projetados para extrair dados de cartão de crédito de várias dezenas de sites de comércio eletrônico.

Sim. Os hackers estão usando os servidores do Google e a plataforma do Google Analytics para roubar informações de cartão de crédito enviadas por clientes de lojas online.

Hackers usam o Google Analytics para roubar cartões de crédito e ignorar o CSP

Essa nova tática aproveita o fato de que sites de comércio eletrônico que usam o serviço de análise da web do Google para rastrear visitantes estão na lista de domínios do Google Analytics em sua configuração de CSP (um padrão de segurança usado para bloquear a execução de código não confiável em aplicativos web).

Novas pesquisas das empresas de segurança na web Sansec e PerimeterX mostram que o uso do CSP para evitar ataques de escassez de cartão de crédito não faz sentido em sites que também implantam o Google Analytics (GA), pois os agentes de ameaças podem usá-lo para filtrar os dados coletados em suas próprias contas.

Em 17 de junho, o PerimeterX encontrou e demonstrou “uma vulnerabilidade fácil de reproduzir na funcionalidade principal do CSP ao usá-lo para bloquear o roubo de credenciais, PII e dados de pagamento como cartões de crédito”.

Em vez de bloquear ataques baseados em injeção, permitir que os scripts do Google Analytics beneficiem os invasores, pois eles podem utilizá-los para roubar dados.

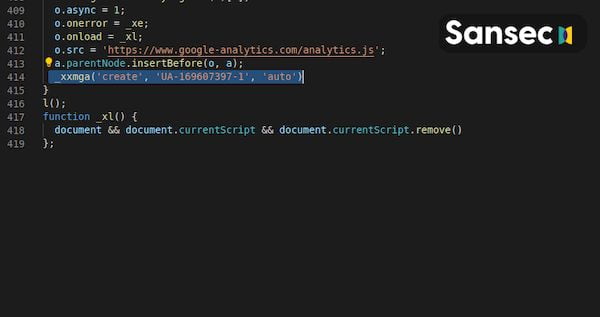

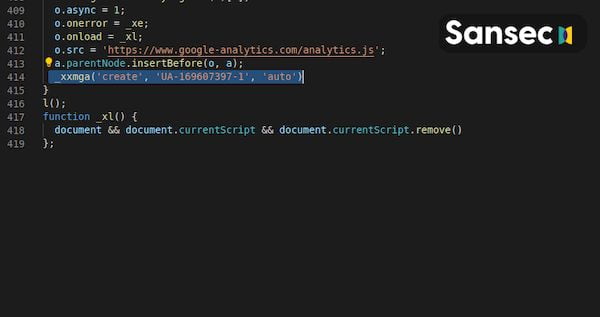

Isso é feito por meio de um script de skimmer desenvolvido especificamente para codificar dados roubados e entregá-los ao painel do GA do invasor de forma criptografada.

Os invasores só precisam usar seu próprio proprietário do ID da tag do formulário UA-#######-# como “a política do CSP não pode discriminar com base no ID da tag” para que seus scripts possam abusar do GA por envio de informações coletadas, como credenciais, dados do cartão de crédito e muito mais.

“A fonte do problema é que o sistema de regras do CSP não é granular o suficiente”, explicou o vice-presidente de pesquisa da PerimeterX, Amir Shaked.

Reconhecer e bloquear scripts projetados para abusar dessa falha “requer soluções avançadas de visibilidade que podem detectar o acesso e a exfiltração de dados confidenciais do usuário (nesse caso, o endereço de e-mail e a senha do usuário)”.

Dos 3 milhões de domínios da Internet, apenas 210.000 estão usando o CSP, de acordo com estatísticas do PerimeterX, com base em uma varredura HTTPArchive de março de 2020. 17.000 sites acessíveis através desses domínios estão na lista branca do google-analytics.com.

Enquanto a Shaked usava o GA como um exemplo de invasores que usam hosts na lista de permissões no CSP, pois é o serviço de terceiros na lista de permissões mais comumente nas configurações do CSP, qualquer outro domínio da lista de permissões comprometido ou que forneça gerenciamento baseado em contas, assim como o GA pode ser usado como um canal de exfiltração.

A equipe de pesquisa de ameaças da Sansec divulgou que estava rastreando uma campanha Magecart desde 17 de março, com os invasores abusando desse problema exato para desviar o CSP em várias dezenas de sites de comércio eletrônico usando o Google Analytics.

Os atores de ameaças por trás dessa campanha foram além, garantindo que todos os componentes da campanha usem os servidores do Google, pois entregavam o skimmer do cartão de crédito aos sites de seus alvos por meio da plataforma de armazenamento aberto do Google firebasestorage.googleapis.com.

“Normalmente, um skimmer digital (também conhecido como Magecart) roda em servidores desonestos em paraísos fiscais, e sua localização revela sua intenção nefasta”, explicou Sansec.

“Mas quando uma campanha de escaneamento é executada inteiramente em servidores confiáveis do Google, muito poucos sistemas de segurança a sinalizam como ‘suspeitas’. E, mais importante, contramedidas populares como a Política de Segurança de Conteúdo (CSP) não funcionam quando um administrador do site confia no Google.”

O carregador usado pelos invasores para injetar seu skimmer tem várias camadas de ofuscação e é usado para carregar uma conta GA controlada pelo invasor em um iFrame temporário.

Depois de carregado, o skimmer monitora o site comprometido em busca de informações do usuário e captura todas as informações inseridas no cartão de crédito, criptografa e entrega automaticamente no painel do GA de seu mestre.

Os invasores podem coletar os dados roubados do cartão de crédito no painel gratuito do Google Analytics e descriptografá-los usando uma chave de criptografia XOR.

Como a Sansec também descobriu, se os clientes da loja on-line comprometida abrirem as Ferramentas do desenvolvedor de seus navegadores, eles serão sinalizados e o skimmer será desativado automaticamente.

“Tudo é permitido por padrão. O CSP foi inventado para limitar a execução de código não confiável. Mas, como quase todo mundo confia no Google, o modelo é defeituoso”, disse o CEO e fundador da Sansec, Willem de Groot.

- Como instalar o lançador Modrinth App no Linux via Flatpak

- Como instalar o jogo Gang Garrison 2 no Linux via Snap

- Como instalar o jogo Unvanquished no Linux via Flatpak

- Como instalar o jogo Omega no Linux via Snap