Um relatório da Sophos divulgou que Hackers tentaram usar uma falha zero-day do Sophos Firewall para implantar um Ransomware.

Sophos XG firewall é uma solução de segurança da Sophos que promete levar rede segura aos funcionários em qualquer lugar.

Recentemente, hackers tentaram explorar uma falha zero-day no Sophos XG firewall para distribuir ransomware para máquinas Windows, mas foram bloqueados por um hotfix emitido pela Sophos.

Hackers tentaram usar uma falha zero-day do Sophos Firewall para implantar o Ransomware

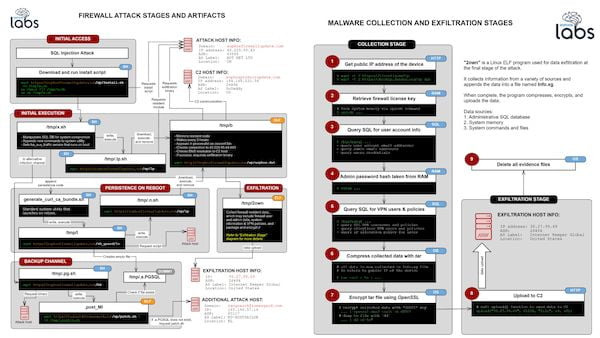

No final de abril, os hackers utilizaram uma vulnerabilidade zero-day de injeção SQL que leva à execução remota de código nos firewalls do Sophos XG.

Os invasores usaram essa vulnerabilidade para instalar vários binários e scripts ELF que estão sendo nomeados pela Sophos como o Trojan Asnarök.

Este Trojan foi usado para roubar dados do firewall, o que poderia permitir que os invasores comprometessem a rede remotamente.

Esses dados incluem:

- A licença e o número de série do firewall;

- Uma lista dos endereços de email das contas de usuário que foram armazenadas no dispositivo, seguidos pelo email principal pertencente à conta de administrador do firewall;

- Nomes de usuários, nomes de usuários, forma criptografada das senhas e hash SHA256 salgado da senha da conta de administrador. As senhas não foram armazenadas em texto sem formatação;

- Uma lista dos IDs de usuário com permissão para usar o firewall para VPN SSL e as contas com permissão para usar uma conexão VPN “sem cliente”.

Você pode ver como o ataque foi orquestrado através do diagrama a seguir da Sophos.

Depois que esses ataques foram descobertos, a Sophos enviou um hotfix aos firewalls que fecharam a vulnerabilidade de injeção de SQL e removeram os scripts maliciosos.

Em um novo relatório divulgado hoje pela Sophos, descobrimos que, poucas horas depois que a Sophos lançou seu hotfix, os atacantes revisaram o ataque para distribuir o Ragnarok Ransomware em máquinas Windows sem patch na rede.

Primeiro, eles começaram a alterar seus scripts em firewalls invadidos para usar um ‘interruptor de homem morto’ que ativaria um ataque de ransomware posteriormente, se um arquivo específico fosse excluído e o dispositivo reiniciado.

Felizmente, o hotfix da Sophos frustrou esse ataque, excluindo os componentes necessários sem a necessidade de uma reinicialização do firewall, o que levou os invasores a alterar seus planos mais uma vez.

Em seu relatório, a Sophos explica que:

“Possivelmente percebendo que o download de ransomware não estava sendo iniciado pelo interruptor do homem morto, talvez devido à falta de uma reinicialização, os invasores parecem ter reagido alterando alguns dos scripts de shell entregues durante um estágio anterior do ataque, incluindo substituindo o módulo de roubo de dados 2own pela carga útil de ransomware.”

Nessa nova investida, os atacantes tentaram enviar imediatamente o Ragnarok Ransomware para máquinas Windows vulneráveis na rede.

O Ragnarok é um ransomware de direcionamento corporativo cujos operadores exploraram vulnerabilidades nos dispositivos de gateway Citrix ADC no passado para implantar ransomware.

Para implantar o ransomware, eles planejaram usar a execução remota de código EternalBlue e as explorações do DoublePulsar CIA para copiar malware em uma máquina Windows vulnerável e injetá-lo no processo explorer.exe existente.

Uma vez injetado, o ransomware começaria a criptografar os arquivos na máquina vulnerável e deixaria uma nota de resgate com instruções sobre como pagar o resgate.

A boa notícia é que o hotfix impediu todos esses ataques enviados pela Sophos aos firewalls.

Esses ataques, no entanto, ilustram como os atores de ameaças estão direcionando dispositivos de perímetro para obter acesso a uma rede ou implantar malware.

Portanto, é sempre essencial garantir que esses dispositivos tenham as atualizações de segurança mais recentes instaladas.

Se os dispositivos de perímetro oferecem a capacidade de instalar novas atualizações de segurança à medida que são lançadas automaticamente, essa opção deve ser usada para impedir que uma atualização perdida se transforme em uma violação grave.

- Como instalar o Emulador Nintendo 64 m64p no Linux via Flatpak

- Como instalar o cubo mágico rubecube no Linux via Snap

- Como instalar o jogo Trax Puzzle no Linux via Snap

- Como instalar o clássico jogo Tanks no Ubuntu, Debian e derivados