De acordo com a Wordfence em uma campanha massiva realizada no último final de semana, Hackers tentaram baixar os arquivos de configuração de sites WordPress.

Os invasores tentaram baixar os arquivos de configuração dos sites WordPress para roubar credenciais do banco de dados.

Os hackers lançaram uma campanha massiva contra sites WordPress no último final de semana, atacando vulnerabilidades antigas em plugins sem patch para baixar arquivos de configuração de sites WordPress.

Hackers tentaram baixar os arquivos de configuração de sites WordPress

O objetivo do ataque era usar explorações antigas para baixar ou exportar arquivos wp-config.php de sites sem patch, extrair credenciais do banco de dados e, em seguida, usar os nomes de usuário e senhas para controlar os bancos de dados.

Ram Gall, engenheiro de controle de qualidade da Wordfence, fornecedora de serviços de firewall de aplicativos da Web (WAF), disse que o ataque do último fim de semana foi de proporções massivas quando comparado ao que a empresa estava vendo diariamente.

Gall disse que “esta campanha foi responsável por 75% de todas as tentativas de exploração de vulnerabilidades de plugins e temas em todo o ecossistema do WordPress”.

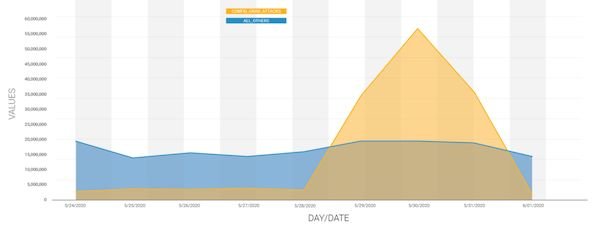

De acordo com um gráfico de ataques que o WordFence publicou como parte de um alerta de ameaça, os ataques config-grab triplicaram qualquer outra forma de ataque contra sites do WordPress.

Gall disse que o Wordfence bloqueou mais de 130 milhões de tentativas de exploração apenas em sua rede, que tem como alvo mais de 1,3 milhão de sites WordPress; no entanto, acredita-se que os ataques tenham como alvo muitos outros sites, não cobertos pela rede da empresa.

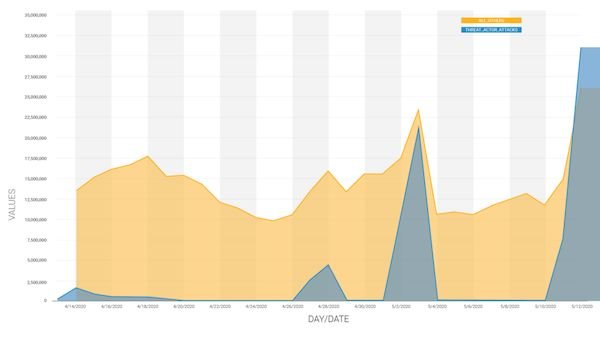

O engenheiro do Wordfence disse que os ataques foram realizados a partir de uma rede de 20.000 endereços IP diferentes. A maioria desses IPs também foi usada anteriormente em outra campanha de larga escala que segmentava sites WordPress no início de maio.

Durante a primeira campanha, o agente de ameaças usou um lote de vulnerabilidades XSS (cross-site scripting) e tentou inserir novos usuários administrativos e backdoors em sites de destino.

A primeira campanha também foi igualmente massiva em escala, pois os ataques XSS do grupo superaram todos os ataques XSS realizados por outros grupos combinados (veja o segundo gráfico abaixo).

Gall acredita que as duas campanhas, embora tenham como alvo vulnerabilidades diferentes, provavelmente foram orquestradas pelo mesmo agente de ameaça.

- Como instalar o jogo Biplanes Revival no Linux via Flatpak

- Instalando o simulador de corridas Speed Dreams no Linux

- Como instalar o jogo de corrida SuperTuxKart no Linux

- Como instalar o jogo Sonic 3: Angel Island Revisited no Linux via Flatpak