Entenda como os Hackers roubam contas do WhatsApp usando truque de encaminhamento de chamadas para usá-las como quiserem.

Talvez você ainda não saiba, mas há um truque que permite que invasores invadam a conta do WhatsApp de uma vítima e obtenham acesso a mensagens pessoais e lista de contatos.

Hackers roubam contas do WhatsApp usando truque de encaminhamento de chamadas

Sim. Os Hackers roubam contas do WhatsApp usando truque de encaminhamento de chamadas. O método conta com o serviço automatizado das operadoras de celular para encaminhar chamadas para um número de telefone diferente e a opção do WhatsApp de enviar um código de verificação de senha de uso único (OTP) por chamada de voz.

Rahul Sasi, fundador e CEO da empresa de proteção contra riscos digitais CloudSEK, postou alguns detalhes sobre o método dizendo que ele é usado para hackear a conta do WhatsApp.

O site BleepingComputer testou e descobriu que o método funciona, embora com algumas ressalvas que um invasor suficientemente habilidoso poderia superar.

Leva apenas alguns minutos para o invasor assumir a conta do WhatsApp de uma vítima, mas eles precisam saber o número de telefone do alvo e estar preparados para fazer alguma engenharia social.

Sasi diz que um invasor primeiro precisa convencer a vítima a fazer uma chamada para um número que comece com um código Man Machine Interface (MMI) que a operadora de celular configurou para habilitar o encaminhamento de chamadas.

Dependendo da operadora, um código MMI diferente pode encaminhar todas as chamadas para um terminal para um número diferente ou apenas quando a linha está ocupada ou não há recepção.

Esses códigos começam com uma estrela (*) ou um símbolo de hash (#). Eles são facilmente encontrados e, pela pesquisa que fizemos, todas as principais operadoras de rede móvel os suportam.

Segundo Rahul Sasi:

“Primeiro, você recebe uma ligação do invasor que o convencerá a fazer uma ligação para o seguinte número **67* ou *405*. Em poucos minutos, seu WhatsApp seria desconectado e os invasores teriam controle total de sua conta.”

O pesquisador explica que o número de 10 dígitos pertence ao invasor e o código MMI na frente dele diz à operadora de celular para encaminhar todas as chamadas para o número de telefone especificado depois dele quando a linha da vítima estiver ocupada.

Depois de enganar a vítima para encaminhar chamadas para seu número, o invasor inicia o processo de registro do WhatsApp em seu dispositivo, escolhendo a opção de receber o OTP por chamada de voz.

Depois de obter o código OTP, o invasor pode registrar a conta do WhatsApp da vítima em seu dispositivo e habilitar a autenticação de dois fatores (2FA), o que impede que proprietários legítimos recuperem o acesso.

Embora o método pareça simples, fazê-lo funcionar requer um pouco mais de esforço, como BleepingComputer descobriu durante os testes.

Em primeiro lugar, o invasor precisa ter certeza de usar um código MMI que encaminhe todas as chamadas, independentemente do estado do dispositivo da vítima (incondicionalmente). Por exemplo, se o MMI apenas encaminhar as chamadas quando uma linha estiver ocupada, a chamada em espera pode fazer com que o seqüestro falhe.

Durante os testes, o pessoal do site BleepingComputer percebeu que o dispositivo alvo também recebeu mensagens de texto informando que o WhatsApp está sendo registrado em outro dispositivo.

Os usuários podem perder esse aviso se o invasor também recorrer à engenharia social e envolver o alvo em uma ligação telefônica por tempo suficiente para receber o código OTP do WhatsApp por voz.

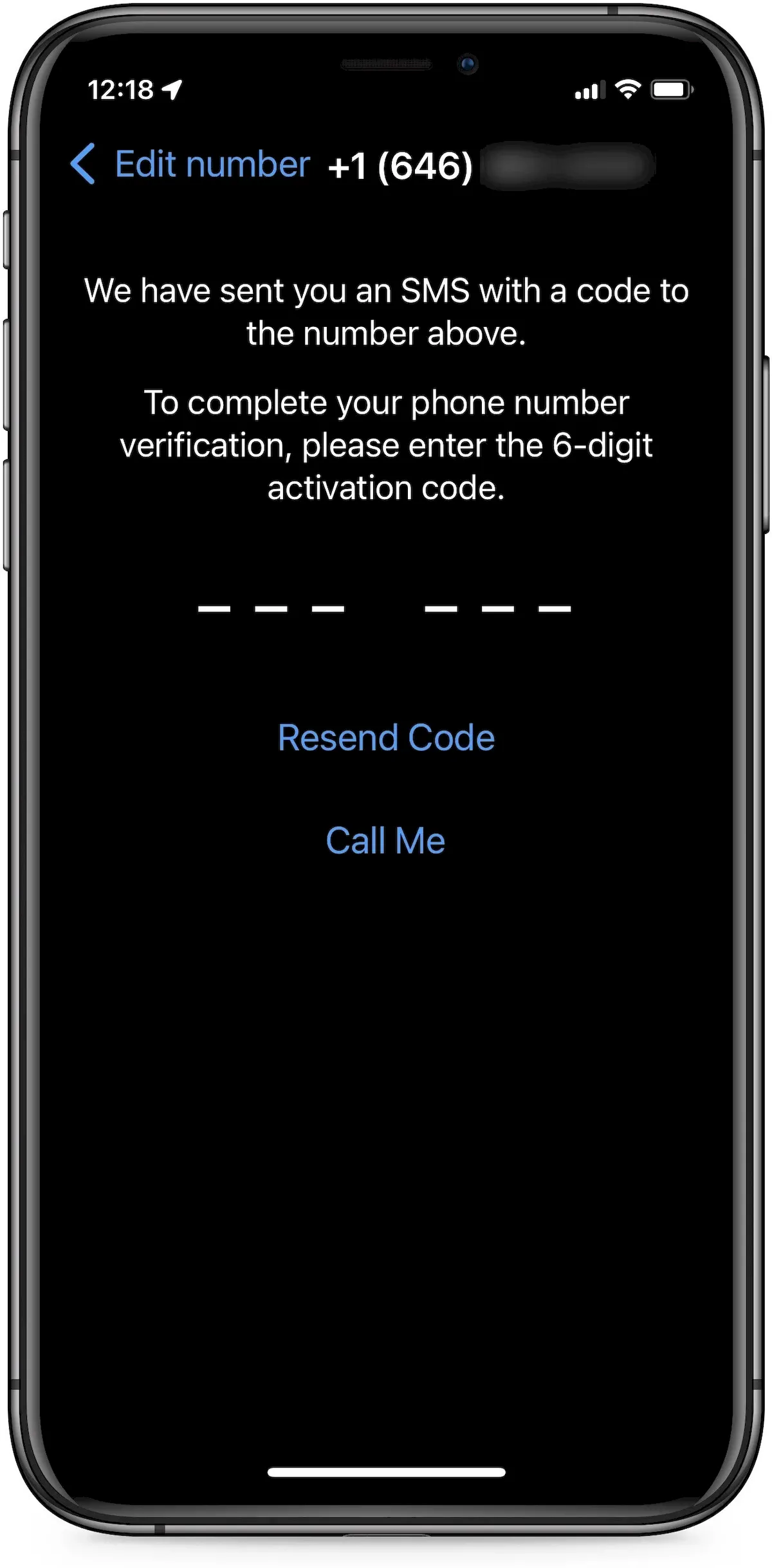

Mensagem OTP do WhatsApp

Se o encaminhamento de chamadas já foi ativado no dispositivo da vítima, o invasor deve usar um número de telefone diferente daquele usado para o redirecionamento – um pequeno inconveniente que pode exigir mais engenharia social.

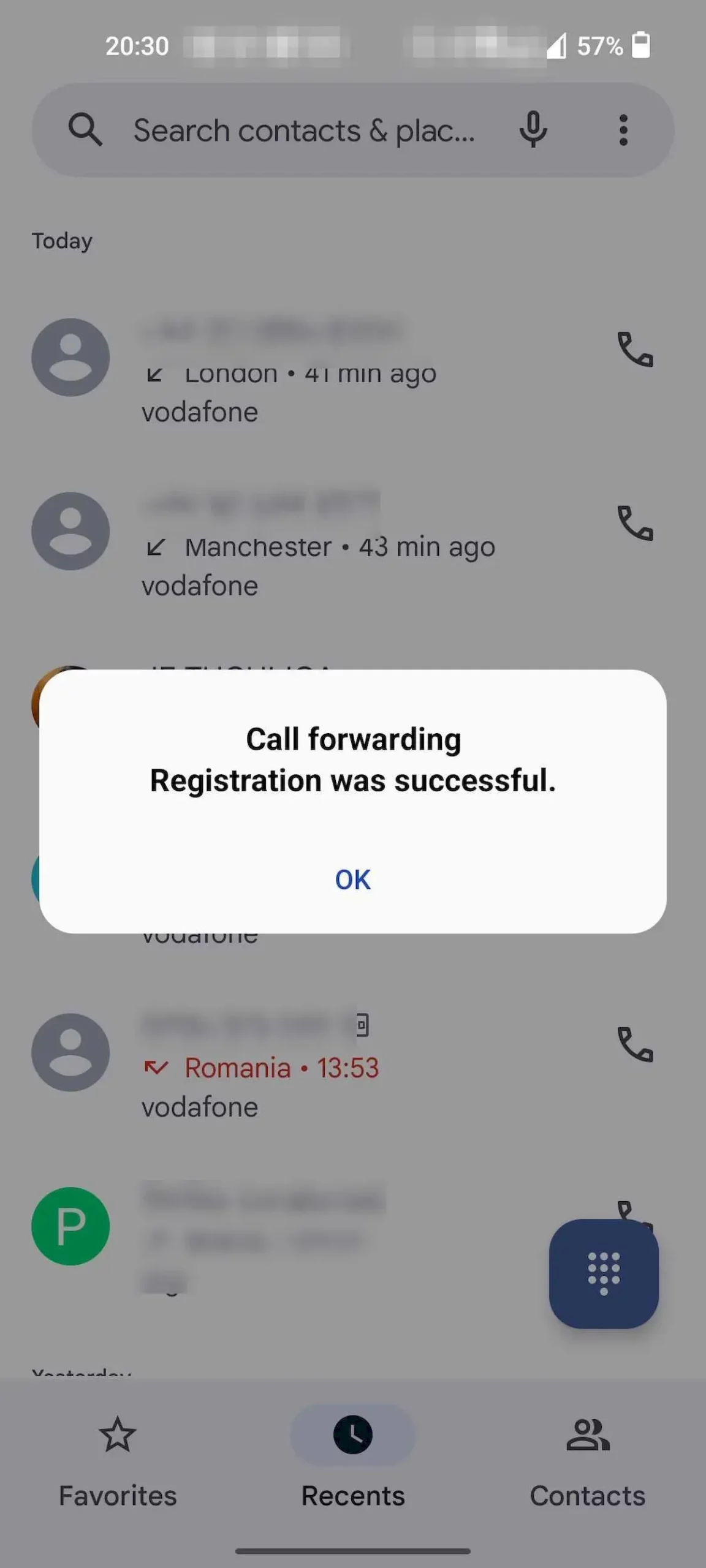

A pista mais clara de atividade suspeita para o usuário alvo ocorre depois que as operadoras de celular ativam o encaminhamento de chamadas para seu dispositivo, já que a ativação vem com um aviso sobreposto na tela que não desaparece até que o usuário confirme.

Mesmo com esse aviso altamente visível, os agentes de ameaças ainda têm uma boa chance de sucesso porque a maioria dos usuários não está familiarizada com os códigos MMI ou as configurações do telefone celular que desativam o encaminhamento de chamadas.

Apesar desses obstáculos, atores mal-intencionados com boas habilidades de engenharia social podem criar um cenário que permita manter a vítima ocupada no telefone até obter o código OTP para registrar a conta do WhatsApp da vítima em seu dispositivo.

A BleepingComputer testou esse método usando serviços móveis da Verizon e da Vodafone e concluiu que um invasor com um cenário plausível provavelmente sequestrará contas do WhatsApp.

A postagem de Sasi se refere às operadoras de celular Airtel e Jio, cada uma com mais de 400 milhões de clientes em dezembro de 2020, segundo dados públicos.

Proteger-se contra esse tipo de ataque é tão fácil quanto ativar a proteção de autenticação de dois fatores no WhatsApp. Esse recurso impede que agentes mal-intencionados obtenham o controle da conta exigindo um PIN sempre que você registrar um telefone no aplicativo de mensagens.