Um novo relatório da Sucuri descobriu que alguns Hackers infectam plug-ins aleatórios do WordPress para roubar cartões de crédito.

Leitores de cartão de crédito estão sendo injetados em plug-ins aleatórios de sites de e-commerce WordPress, escondendo-se da detecção enquanto roubam detalhes de pagamento do cliente.

Hackers infectam plug-ins aleatórios do WordPress para roubar cartões de crédito

Com a temporada de compras de Natal em pleno andamento, os atores da ameaça de roubo de cartões aumentam seus esforços para infectar as lojas online com skimmers furtivos, de modo que os administradores devem permanecer vigilantes.

A tendência mais recente é injetar skimmers de cartão em arquivos de plug-in do WordPress, evitando os diretórios centrais ‘wp-admin’ e ‘wp-includes’ monitorados de perto, onde a maioria das injeções tem vida curta.

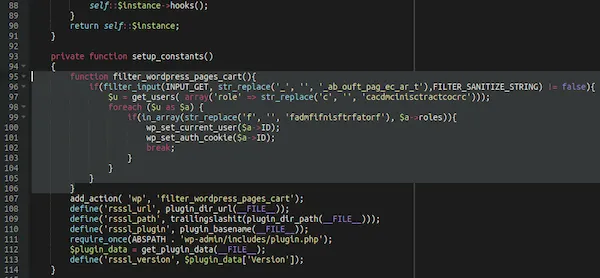

De acordo com um novo relatório da Sucuri, os hackers que realizam roubo de cartão de crédito estão primeiro invadindo sites WordPress e injetando um backdoor no site para persistência.

Esses backdoors permitem que os hackers retenham o acesso ao site, mesmo se o administrador instalar as atualizações de segurança mais recentes para o WordPress e os plug-ins instalados.

Quando os invasores usarem o backdoor no futuro, ele fará uma varredura em busca de uma lista de usuários administradores e usará seu cookie de autorização e login de usuário atual para acessar o site.

Os agentes da ameaça, então, adicionam seu código malicioso a plug-ins aleatórios e, de acordo com a Sucuri, muitos dos scripts nem mesmo são ofuscados.

No entanto, ao examinar o código, os analistas notaram que um plugin de otimização de imagem continha referências a WooCommerce e incluía variáveis indefinidas. Este plugin não tem vulnerabilidades e acredita-se que tenha sido selecionado pelos agentes da ameaça aleatoriamente.

Usando PHP ‘get_defined_vars()’, Sucuri foi capaz de descobrir que uma dessas variáveis indefinidas faz referência a um domínio hospedado em um servidor Alibaba na Alemanha.

Esse domínio não tinha link para o site comprometido que eles estavam pesquisando, que realiza negócios na América do Norte.

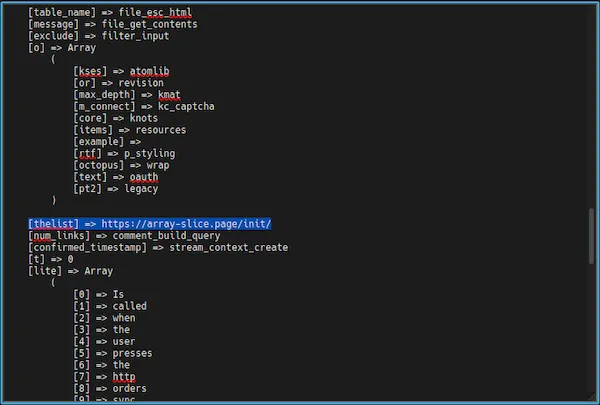

O mesmo site teve uma segunda injeção no plugin de página 404, que continha o skimmer real do cartão de crédito usando a mesma abordagem de variáveis ocultas em código não ofuscado.

Nesse caso, as variáveis ’$thelist’ e ‘$message’ foram usadas para dar suporte ao malware de clonagem de cartão de crédito, com o primeiro fazendo referência ao URL de recebimento e o último usando ‘file_get_contents ()’ para obter os detalhes do pagamento.

Como se proteger contra skimmers de cartão

Os administradores podem seguir várias medidas de proteção para manter seus sites livres de skimmer ou minimizar o tempo de infecção tanto quanto possível.

Primeiro, a área wp-admin deve ser restrita apenas a endereços IP específicos. Então, mesmo que um backdoor seja injetado, os atores não poderiam acessar o site, mesmo que roubassem os cookies do administrador.

Em segundo lugar, o monitoramento da integridade do arquivo por meio de scanners ativos do lado do servidor deve ser implementado no site, garantindo que nenhuma alteração de código passe despercebida por muito tempo.

Por fim, crie o hábito de ler registros e examinar profundamente os detalhes. Por exemplo, alterações de arquivo, temas ou atualizações de plug-in são sempre refletidos nos registros.