Segundo o Grupo de Análise de Ameaças do Google a Hackers exploraram uma falha zero-day do Zimbra em ataques a organizações governamentais.

Sim. O Grupo de Análise de Ameaças (TAG) do Google descobriu que os agentes de ameaças exploraram uma vulnerabilidade de dia zero no servidor de e-mail da Colaboração Zimbra para roubar dados confidenciais de sistemas governamentais em vários países.

Hackers exploraram uma falha zero-day do Zimbra em ataques a organizações governamentais

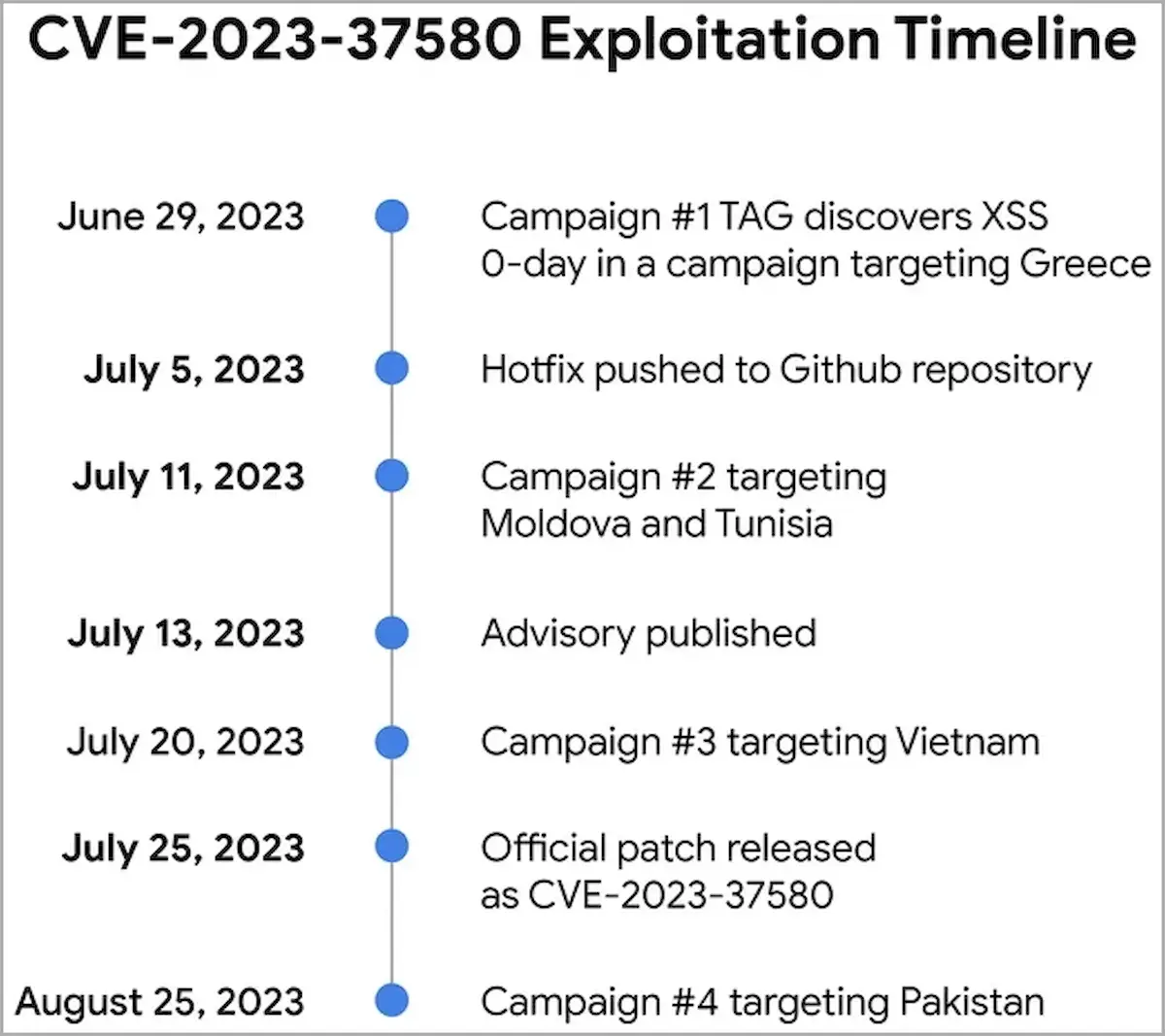

Os hackers aproveitaram um problema de segurança de gravidade média agora identificado como CVE-2023-37580 desde 29 de junho, quase um mês antes de o fornecedor resolvê-lo na versão 8.8.15 Patch 41 do software em 25 de julho.

A falha é um problema de XSS (cross-site scripting) presente no Zimbra Classic Web Client.

Cronograma de ataque e resposta

De acordo com os analistas de ameaças do Google, os agentes da ameaça exploraram a vulnerabilidade em sistemas governamentais na Grécia, Moldávia, Tunísia, Vietname e Paquistão para roubar dados de e-mail, credenciais de utilizadores e tokens de autenticação, encaminhar e-mails e levar as vítimas a páginas de phishing.

O Google observou quatro atores de ameaças distintos usando a vulnerabilidade que era desconhecida no momento da exploração no final de junho de 2023 contra uma organização governamental na Grécia.

Os invasores enviaram e-mails com um URL malicioso que permitiu a exfiltração de dados de e-mail e o encaminhamento automático para um endereço controlado pelo invasor.

Zimbra lançou um hotfix de emergência no GitHub depois que analistas do Google alertaram a empresa sobre os comprometimentos observados.

A segunda campanha foi conduzida em 11 de julho por um ator identificado como “Winter Vivern”, que tinha como alvo organizações governamentais na Moldávia e na Tunísia. Os URLs de exploração, neste caso, carregaram JavaScript malicioso nos sistemas de destino.

Em 13 de julho, Zimbra publicou um comunicado de segurança recomendando mitigações para a vulnerabilidade, mas não houve nenhuma observação sobre hackers explorando ativamente o bug.

Uma terceira campanha começou em 20 de julho por parte de um grupo ameaçador não identificado que visava uma organização governamental vietnamita. Esses ataques usaram um URL de exploração para direcionar as vítimas a uma página de phishing.

Cinco dias depois, o Zimbra finalmente lançou um patch oficial para CVE-2023-37580, mas ainda omitindo informações sobre a exploração ativa.

O Google observa que os três atores da ameaça exploraram a vulnerabilidade antes do lançamento da correção oficial.

Em uma quarta campanha, em 25 de agosto, um agente de ameaça que provavelmente descobriu o bug depois que o fornecedor o corrigiu, o bug foi aproveitado nos sistemas de uma organização governamental paquistanesa para roubar tokens de autenticação Zimbra.

O relatório do Google não revela muitos detalhes sobre os invasores, mas ainda serve como um lembrete sobre a importância de atualizações de segurança oportunas, mesmo quando dizem respeito a vulnerabilidades de gravidade média, porque os adversários que já estão no sistema podem usá-las para promover seus ataques.

A exploração de CVE-2023-37580 é um dos vários exemplos de falhas XXS aproveitadas para atacar servidores de e-mail, como CVE-2022-24682 e CVE-2023-5631, que impactam Zimbra e Roundcube.