De acordo com a empresa de segurança cibernética ClearSky, Hackers do CryptoCore fizeram mais de U$ 200 milhões violando crypto exchanges. Entenda!

Um grupo de hackers conhecido como CryptoCore realizou roubos de criptomoedas no valor de US$ 70 milhões, mas pesquisas indicam que pode ser um valor estimado de mais de US$ 200 milhões desde 2018!

Hackers do CryptoCore fizeram mais de U$ 200 milhões violando crypto exchanges

Sim. De acordo com um novo relatório da empresa de segurança cibernética ClearSky, um grupo de hackers chamado CryptoCore, também conhecido como Dangerous Password ou “Leery Turtle”, tem como alvo as trocas de criptomoedas através da realização de campanhas de spear phishing contra funcionários e executivos.

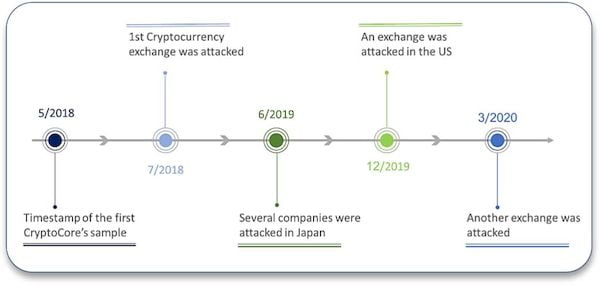

Desde 2018, o CryptoCore tem como alvo principalmente empresas nos Estados Unidos e no Japão, e o ClearSky pode atribuí-las a cinco ataques desde 2018.

Embora não esteja completamente claro onde esse grupo de hackers está sediado, o ClearSky acredita que os agentes de ameaças têm links para a região da Europa Oriental, Ucrânia, Rússia ou Romênia.

O relatório ClearSky afirma que:

“O principal objetivo dos assaltos da CryptoCore é obter acesso às carteiras das bolsas de criptomoedas, sejam elas carteiras corporativas gerais ou carteiras pertencentes aos funcionários da bolsa. Para esse tipo de operação, o grupo começa com uma extensa fase de reconhecimento contra a empresa, seus executivos, oficiais e pessoal de TI.”

O CryptoCore passa por uma fase de reconhecimento para identificar as contas de email pessoais dos executivos da bolsa de criptomoedas ao realizar um ataque.

Segundo o relatório:

“O spear-phishing geralmente é realizado personificando um funcionário de alto escalão da organização de destino ou de outra organização (por exemplo, conselho consultivo) com conexões com o funcionário de destino. Depois de obter uma posição inicial, o objetivo principal do grupo é obter acesso a é a conta do gerenciador de senhas da vítima. É aqui que as chaves das carteiras criptográficas e outros ativos valiosos – que serão úteis nos estágios de movimentação lateral – são armazenadas.”

Esses ataques de spear-phishing são personalizados para o destino, usando domínios que representam organizações afiliadas, e-mails que representam executivos ou empresas afiliadas e .LNK e documentos maliciosos espalhados por e-mails.

Os documentos distribuídos fingem ser arquivos protegidos que precisam de uma senha para abri-los. Essa senha está localizada em um arquivo Password.txt.lnk que, quando aberto, executa scripts VBS para baixar outros arquivos maliciosos.

Esses scripts VBS são usados como backdoor no computador da vítima, conforme ilustrado pelo diagrama TTP do CryptoCore da pesquisa do JPCERT.

Depois que o CryptoCore tiver infectado a vítima com sucesso, os atacantes usarão o backdoor para tentar roubar as chaves das carteiras criptográficas normalmente armazenadas nos gerenciadores de senhas.

O ClearSky também suspeita que o grupo esteja usando mimikatz em computadores violados para coletar credenciais do Windows para o domínio da rede.

Essas credenciais permitiriam aos invasores se espalhar lateralmente pela rede, à medida que procuravam e roubavam as chaves de carteiras de criptomoedas.

Depois que a autenticação multifatorial é removida das carteiras de câmbio, os atores de ameaças as acessam imediatamente e transferem a criptomoeda para as carteiras sob seu controle.

O CryptoCore não está sozinho no direcionamento de trocas de criptomoedas.

Em março de 2020, o Departamento de Justiça dos EUA sancionou dois cidadãos chineses por lavagem de criptomoeda roubada durante um ataque do grupo de crimes cibernéticos da Coréia do Norte conhecido como Grupo Lazarus.

- Como instalar o jogo SimCity 2000 no Linux via Snap

- Como instalar o Lovely Memory Game no Linux via Snap

- Como instalar o lançador Modrinth App no Linux via Flatpak

- Como instalar o jogo Gang Garrison 2 no Linux via Snap