As equipes DFIR e GRIT do GuidePoint relataram que os hackers abusam dos túneis Cloudflare para conexões furtivas.

CloudFlare Tunnels é um recurso popular fornecido pela Cloudflare, permitindo que os usuários criem conexões seguras apenas de saída para a rede Cloudflare para servidores ou aplicativos da web.

Os usuários podem implantar um túnel simplesmente instalando um dos clientes cloudflared disponíveis para Linux, Windows, macOS e Docker.

A partir daí, o serviço é exposto à Internet em um nome de host especificado pelo usuário para acomodar cenários de casos de uso legítimos, como compartilhamento de recursos, testes etc.

Agora, os hackers estão abusando cada vez mais do recurso legítimo Cloudflare Tunnels para criar conexões HTTPS furtivas a partir de dispositivos comprometidos, ignorar firewalls e manter a persistência de longo prazo.

Hackers abusam dos túneis Cloudflare para conexões furtivas

A técnica não é totalmente nova, pois Phylum relatou em janeiro de 2023 que os agentes de ameaças criaram pacotes PyPI maliciosos que usavam túneis Cloudflare para roubar dados furtivamente ou acessar dispositivos remotamente.

No entanto, parece que mais agentes de ameaças começaram a usar essa tática, como relataram as equipes DFIR e GRIT do GuidePoint na semana passada, observando um aumento na atividade.

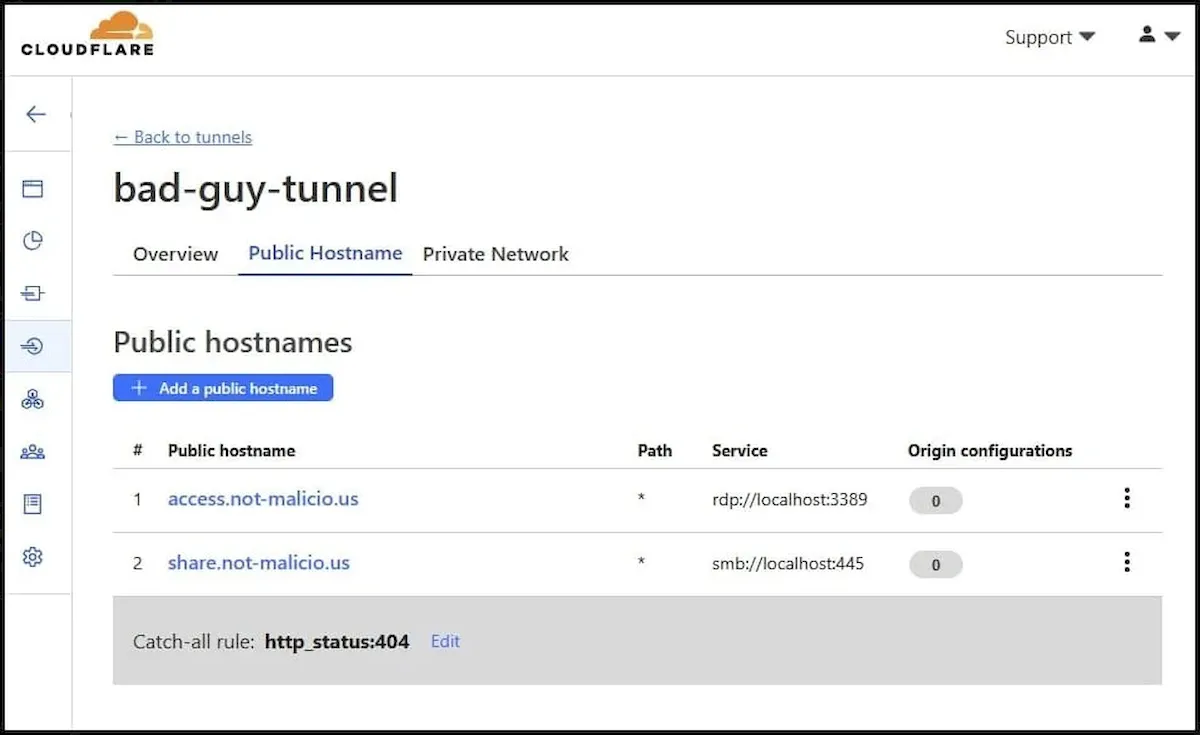

Os túneis Cloudflare fornecem uma variedade de controles de acesso, configurações de gateway, gerenciamento de equipe e análise de usuários, dando aos usuários um alto grau de controle sobre o túnel e os serviços comprometidos expostos.

No relatório do GuidePoint, os pesquisadores dizem que mais agentes de ameaças abusam dos túneis Cloudflare para fins nefastos, como obter acesso furtivo e persistente à rede da vítima, evitar a detecção e exfiltrar dados de dispositivos comprometidos.

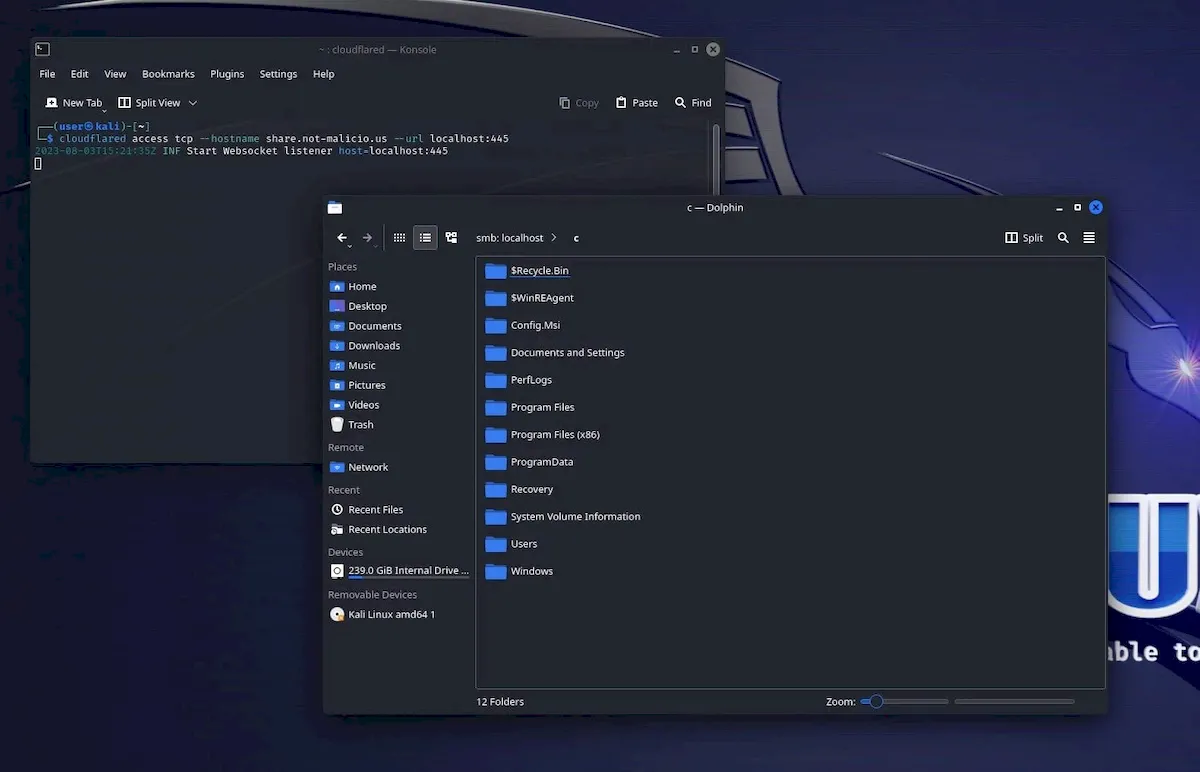

Um único comando do dispositivo da vítima, que não expõe nada além do token de túnel exclusivo do invasor, é suficiente para configurar o canal de comunicação discreto.

Ao mesmo tempo, o agente da ameaça pode modificar a configuração de um túnel, desativá-lo e habilitá-lo conforme necessário em tempo real.

“O túnel é atualizado assim que a alteração de configuração é feita no Cloudflare Dashboard, permitindo que os TAs habilitem a funcionalidade somente quando desejam realizar atividades na máquina da vítima e, em seguida, desativem a funcionalidade para evitar a exposição de sua infraestrutura”, explica o GuidePoint.

“Por exemplo, o TA pode habilitar a conectividade RDP, coletar informações da máquina vítima e desabilitar o RDP até o dia seguinte, diminuindo assim a chance de detecção ou a capacidade de observar o domínio utilizado para estabelecer a conexão.”

Como a conexão HTTPS e a troca de dados ocorrem por QUIC na porta 7844, é improvável que firewalls ou outras soluções de proteção de rede sinalizem esse processo, a menos que sejam especificamente configurados para isso.

Além disso, se o invasor quiser ser ainda mais furtivo, ele pode abusar do recurso ‘TryCloudflare‘ do Cloudflare, que permite aos usuários criar túneis únicos sem criar uma conta.

Para piorar a situação, o GuidePoint diz que também é possível abusar do recurso ‘Redes Privadas’ da Cloudflare para permitir que um invasor que tenha estabelecido um túnel para um único dispositivo cliente (vítima) acesse remotamente toda uma gama de endereços IP internos.

“Agora que a rede privada está configurada, posso alternar para dispositivos na rede local, acessando serviços limitados a usuários da rede local”, alertou o pesquisador do GuidePoint, Nic Finn.

Para detectar o uso não autorizado dos túneis Cloudflare, o GuidePoint recomenda que as organizações monitorem consultas DNS específicas (compartilhadas no relatório) e usem portas não padrão como 7844.

Além disso, como o Cloudflare Tunnel requer a instalação do cliente ‘cloudflared’, os defensores podem detectar seu uso monitorando os hashes de arquivo associados às versões do cliente.