Segundo informações da Fortinet, o novo malware botnet GoTrim usa força bruta para assumir o controle de sites WordPress.

Um novo malware botnet baseado em Go chamado ‘GoTrim’ está escaneando a web em busca de sites WordPress auto-hospedados e tentando forçar a senha do administrador e assumir o controle do site.

GoTrim usa força bruta para assumir o controle de sites WordPress

Esse comprometimento pode levar à implantação de malware, injeção de scripts de roubo de cartão de crédito, hospedagem de páginas de phishing e outros cenários de ataque, impactando potencialmente milhões, dependendo da popularidade dos sites violados.

A botnet é notória no submundo do crime cibernético, mas a Fortinet se tornou a primeira empresa de segurança cibernética a analisá-la, relatando que, embora o malware ainda seja um trabalho em andamento, ele já possui recursos potentes.

A campanha de malware GoTrim detectada pela Fortinet começou em setembro de 2022 e ainda está em andamento.

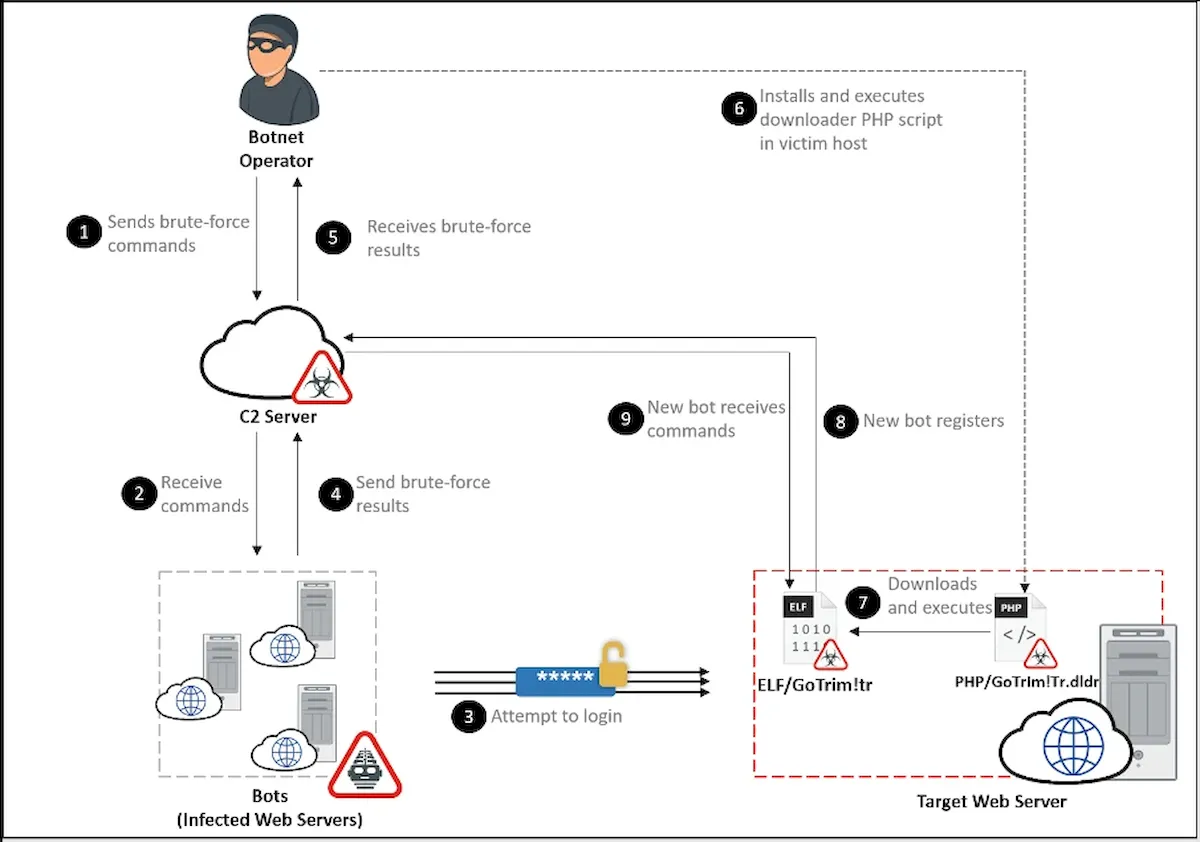

Os operadores do malware alimentam uma longa lista de sites-alvo e um conjunto de credenciais para a rede botnet. O malware então se conecta a cada site e tenta aplicar força bruta nas contas de administrador usando as credenciais inseridas.

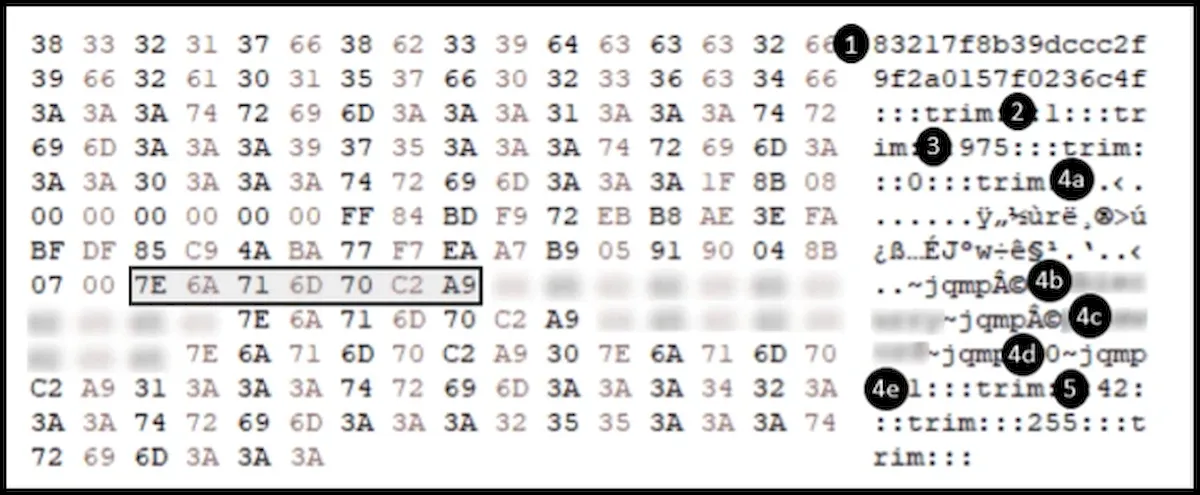

Se for bem-sucedido, o GoTrim faz login no site violado e relata a nova infecção ao servidor de comando e controle (C2), incluindo um ID de bot na forma de um hash MD5 recém-gerado.

Em seguida, o malware usa scripts PHP para buscar clientes bot GoTrim de um URL codificado e exclui o script e o componente de força bruta do sistema infectado, pois eles não são mais necessários.

A botnet pode operar em dois modos: “cliente” e “servidor”.

No modo cliente, o malware iniciará a conexão com o C2 do botnet, enquanto no modo servidor, ele iniciará um servidor HTTP e aguardará as solicitações recebidas do C2.

Se o endpoint violado estiver conectado diretamente à Internet, o padrão do GoTrim é o modo de servidor.

O GoTrim envia solicitações de beacon para C2 a cada dois minutos e, se não receber uma resposta após 100 tentativas, é encerrado.

O C2 pode enviar comandos criptografados para o bot GoTrim, que suporta o seguinte:

- Valida as credenciais fornecidas nos domínios do WordPress

- Valida as credenciais fornecidas no Joomla! domínios (não implementado)

- Valida as credenciais fornecidas nos domínios OpenCart

- Valida as credenciais fornecidas nos domínios do Data Life Engine (não implementado)

- Detecta a instalação do WordPress, Joomla!, OpenCart ou Data Life Engine CMS no domínio

- Encerra o malware

Fugindo da detecção

Para evitar a detecção pela equipe de segurança do WordPress, o GoTrim não terá como alvo sites hospedados no Wordpress.com e, em vez disso, terá como alvo apenas sites auto-hospedados.

Isso é feito verificando o cabeçalho HTTP ‘Referer’ para “wordpress.com” e, se detectado, interrompe o direcionamento do site.

“Como os provedores de hospedagem WordPress gerenciados, como wordpress.com, geralmente implementam mais medidas de segurança para monitorar, detectar e bloquear tentativas de força bruta do que sites WordPress auto-hospedados, a chance de sucesso não vale o risco de ser descoberto.”, explica Os pesquisadores.

Além disso, o GoTrim imita o Firefox legítimo em solicitações do Windows de 64 bits para ignorar as proteções anti-bot.

Por fim, se o site WordPress de destino usar um plug-in CAPTCHA para interromper os bots, o malware o detectará e carregará o solucionador correspondente. Atualmente, ele suporta sete plugins populares.

A Fortinet também disse que o botnet GoTrim evita sites hospedados em “1gb.ru”, mas não conseguiu determinar os motivos exatos para isso.

Como proteger seu site Wordpress

Para mitigar a ameaça GoTrim, os proprietários de sites WordPress devem usar senhas de conta de administrador fortes que são difíceis de força bruta ou usar um plug-in 2FA.

Por fim, os administradores do WordPress devem atualizar o software CMS básico e todos os plug-ins ativos no site para a versão mais recente disponível, que corrija as vulnerabilidades conhecidas que os hackers podem aproveitar para o comprometimento inicial.