E foi anunciado recentemente que Google lançou a primeira implementação de chave FIDO2 com resiliência quântica de código aberto.

FIDO2 é a segunda versão principal do padrão de autenticação Fast IDentity Online, e as chaves FIDO2 são usadas para autenticação sem senha e como um elemento de autenticação multifator (MFA).

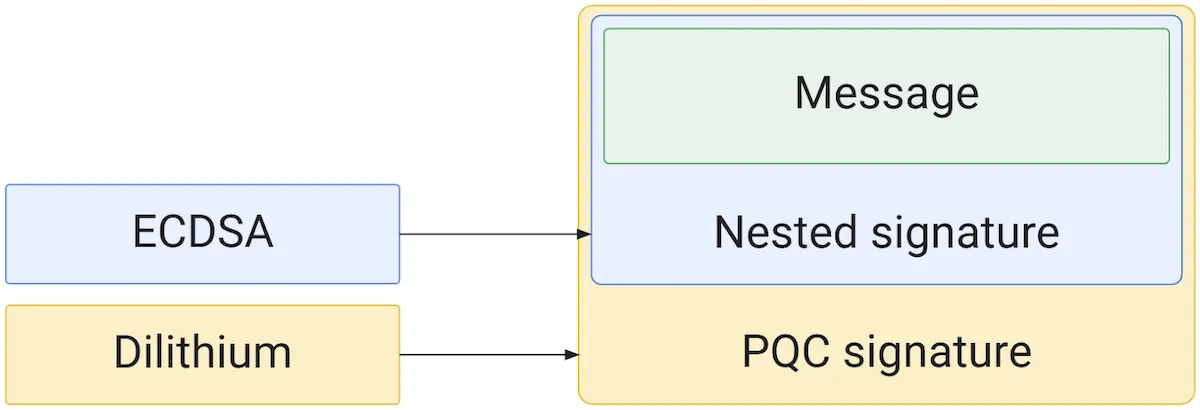

Agora, o Google anunciou a primeira implementação de chave de segurança FIDO2 com resiliência quântica de código aberto, que usa um esquema de assinatura híbrida ECC/Dilithium exclusivo criado em conjunto com a ETH Zurich.

Google lançou a primeira implementação de chave FIDO2

O Google explica que a implementação de uma chave de segurança FIDO2 resistente a quantum é uma etapa crucial para garantir a segurança e a proteção, pois o advento das abordagens de computação quântica e os desenvolvimentos no campo seguem uma trajetória acelerada.

“À medida que o progresso em direção aos computadores quânticos práticos está se acelerando, a preparação para seu advento está se tornando uma questão mais premente com o passar do tempo”, explica o Google.

“Em particular, a criptografia de chave pública padrão, projetada para proteger contra computadores tradicionais, não será capaz de resistir a ataques quânticos.”

Com os computadores quânticos sendo desenvolvidos ativamente, existe a preocupação de que em breve eles sejam usados para quebrar chaves de criptografia com mais eficiência e rapidez, tornando as informações criptografadas acessíveis a governos, agentes de ameaças e pesquisadores.

Para proteger contra computadores quânticos, um novo algoritmo híbrido foi criado combinando o algoritmo ECDSA estabelecido com o algoritmo Dilithium.

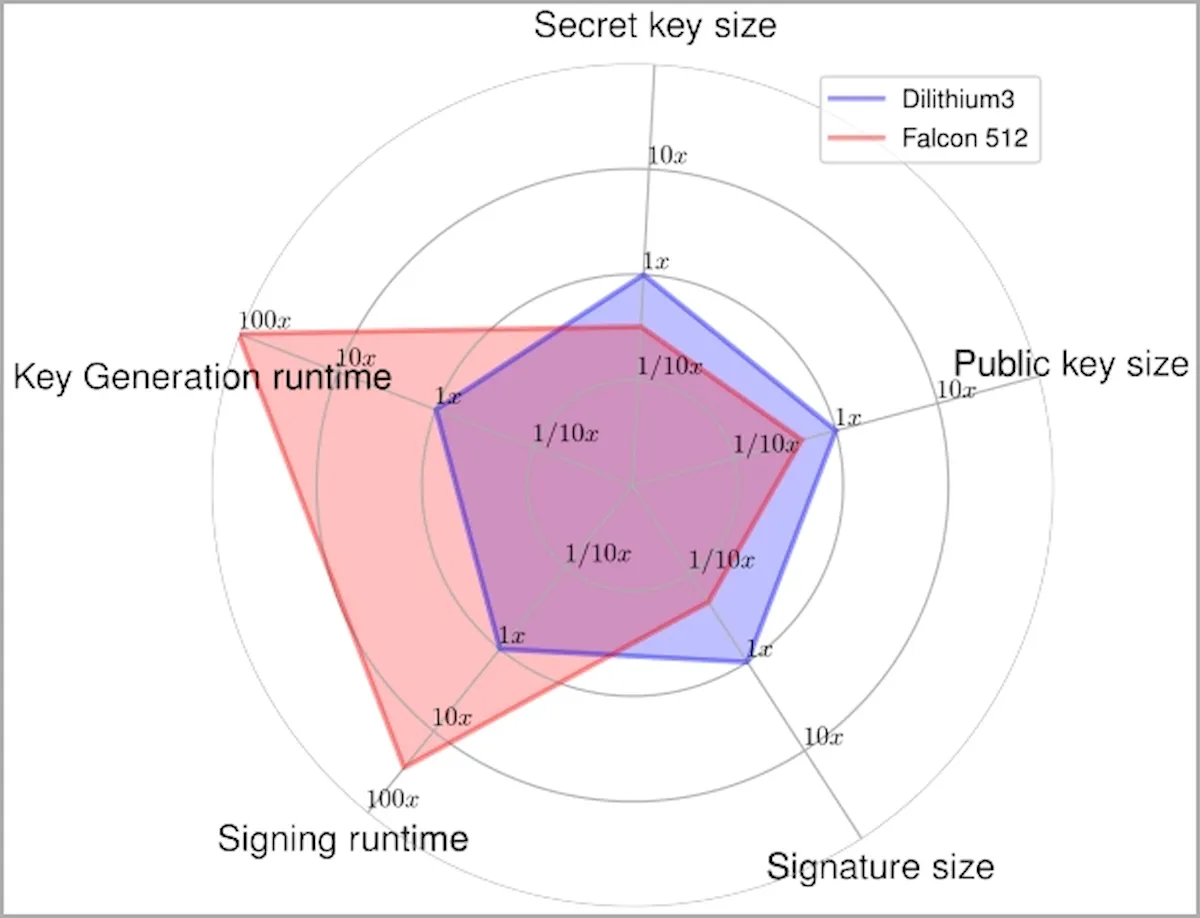

Dilithium é um esquema de assinatura criptográfica resistente a quantum que o NIST incluiu em suas propostas de padronização de criptografia pós-quântica, elogiando sua forte segurança e excelente desempenho, tornando-o adequado para uso em uma ampla gama de aplicações.

Essa abordagem de assinatura híbrida que combina recursos clássicos e resistentes a quantum não foi simples de manifestar, diz o Google. Projetar uma implementação de Dilithium compacta o suficiente para chaves de segurança foi incrivelmente desafiador.

Seus engenheiros, no entanto, conseguiram desenvolver uma implementação baseada em Rust que precisa de apenas 20KB de memória, tornando a empreitada praticamente possível, ao mesmo tempo em que notaram seu potencial de alto desempenho.

O esquema de assinatura híbrida foi apresentado pela primeira vez em um artigo de 2022 e recentemente ganhou reconhecimento no ACNS (Applied Cryptography and Network Security) 2023, onde ganhou o prêmio de “melhor trabalho de workshop”.

Essa nova implementação híbrida agora faz parte do OpenSK, a implementação de chaves de segurança de código aberto do Google que oferece suporte aos padrões FIDO U2F e FIDO2.

A gigante da tecnologia espera que sua proposta seja adotada pelo FIDO2 como um novo padrão e suportada pelos principais navegadores da web com grandes bases de usuários.

A empresa chama a aplicação da criptografia de última geração na escala da Internet de “um grande empreendimento” e insta todas as partes interessadas a agir rapidamente para manter um bom progresso nessa frente.

Na semana passada, o Google introduziu um mecanismo de criptografia híbrida resistente a quantum chamado X25519Kyber768 no Chrome 116, que criptografa conexões TLS.

Esse movimento antecipa o risco de futuros computadores quânticos terem a capacidade de descriptografar os dados de hoje, abordando a ameaça “Colheita agora, descriptografar depois”.