O fim do ano está chegando, mas os problemas ainda não, pois o Google corrigiu a sexta falha zero-day do Chrome de 2023.

O Google corrigiu a sexta vulnerabilidade zero-day do Chrome este ano em uma atualização de segurança de emergência lançada para conter a exploração contínua em ataques.

Google corrigiu a sexta falha zero-day do Chrome de 2023

A empresa reconheceu a existência de uma exploração da falha de segurança (rastreada como CVE-2023-6345) em um novo comunicado de segurança publicado hoje.

“O Google está ciente de que existe uma exploração para CVE-2023-6345”, disse a empresa.

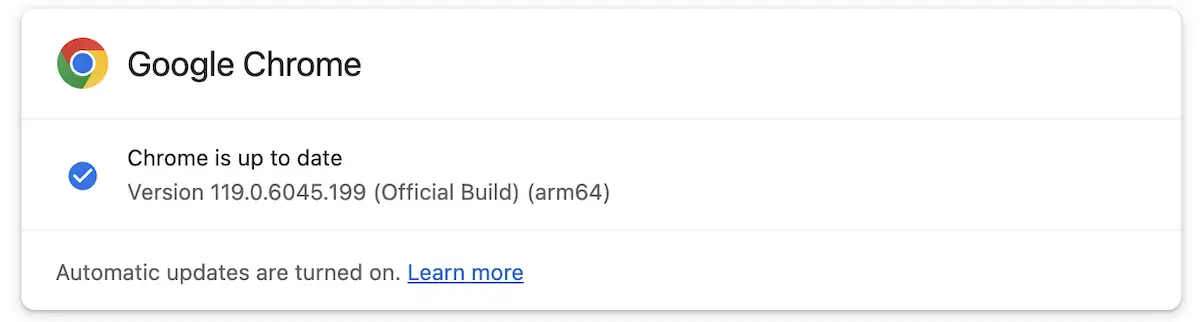

A vulnerabilidade foi resolvida no canal Stable Desktop, com versões corrigidas sendo lançadas globalmente para usuários do Windows (119.0.6045.199/.200) e usuários de Mac e Linux (119.0.6045.199).

Embora o comunicado observe que a atualização de segurança pode levar dias ou semanas para chegar a toda a base de usuários, ela estava disponível imediatamente quando o BleepingComputer verificou se havia atualizações hoje cedo.

Os usuários que não desejam atualizar manualmente podem contar com o navegador da web para verificar automaticamente novas atualizações e instalá-las após o próximo lançamento.

Esta vulnerabilidade zero-day de alta gravidade decorre de uma fraqueza de estouro de número inteiro na biblioteca gráfica 2D de código aberto Skia, apresentando riscos que vão desde travamentos até a execução de código arbitrário (o Skia também é usado como mecanismo gráfico por outros produtos como ChromeOS, Android e Flutter).

O bug foi relatado na sexta-feira, 24 de novembro, por Benoît Sevens e Clément Lecigne, dois pesquisadores de segurança do Threat Analysis Group (TAG) do Google.

O Google TAG é conhecido por descobrir zero-days, muitas vezes explorados por grupos de hackers patrocinados pelo Estado em campanhas de spyware visando indivíduos importantes, como jornalistas e políticos da oposição.

A empresa afirmou que o acesso aos detalhes zero-day permanecerá restrito até que a maioria dos usuários atualize seus navegadores. Se a falha também afetar software de terceiros que ainda não foi corrigido, a limitação de acesso a detalhes e links do bug será estendida.

“O acesso aos detalhes e links do bug pode ser mantido restrito até que a maioria dos usuários seja atualizada com uma correção. Também manteremos restrições se o bug existir em uma biblioteca de terceiros da qual outros projetos dependem de forma semelhante, mas ainda não foram corrigidos”, disse a empresa.

Isto visa reduzir a probabilidade de os agentes da ameaça desenvolverem as suas próprias explorações CVE-2023-6345, aproveitando as informações técnicas recentemente divulgadas sobre a vulnerabilidade.

Em setembro, o Google corrigiu dois outros dias zero (rastreados como CVE-2023-5217 e CVE-2023-4863) explorados em ataques, o quarto e o quinto desde o início de 2023.