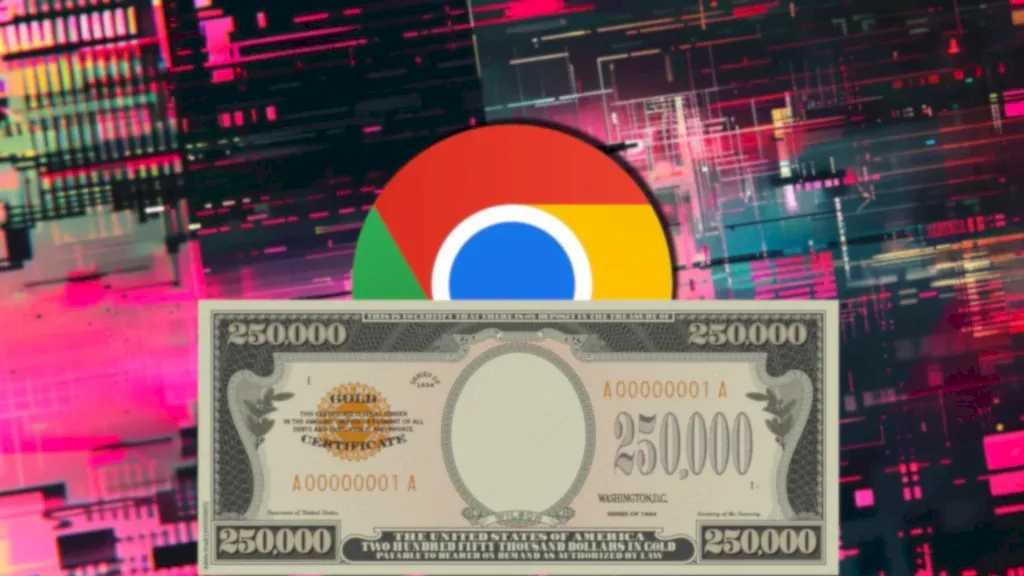

Se você quer ganhar um dinheiro fácil(SQN), a boa notícia é que o Google aumentou o valor da recompensa por bug do Chrome para até US$ 250.000.

Sim. O Google mais que dobrou os pagamentos por falhas de segurança do Google Chrome relatadas por meio do Vulnerability Reward Program, com a recompensa máxima possível para um único bug agora excedendo US$ 250.000.

Google aumentou o valor da recompensa por bug do Chrome para até US$ 250.000

A partir de agora, o gigante das buscas diferenciará vulnerabilidades de corrupção de memória dependendo da qualidade do relatório e da motivação do pesquisador para encontrar o impacto total dos problemas relatados.

As recompensas aumentarão significativamente de relatórios de base demonstrando corrupção de memória do Chrome com rastreamentos de pilha e uma prova de conceito (com recompensas de até US$ 25.000) para um relatório de alta qualidade com demonstração de execução remota de código por meio de uma exploração funcional.

“É hora de evoluir as recompensas e valores do Chrome VRP para fornecer uma estrutura aprimorada e expectativas mais claras para pesquisadores de segurança que nos relatam bugs e para incentivar relatórios de alta qualidade e pesquisas mais profundas sobre vulnerabilidades do Chrome, explorando-as em seu impacto total e potencial de exploração”, disse a engenheira de segurança do Chrome, Amy Ressler.

“O maior valor potencial de recompensa para um único problema é agora de US$ 250.000 para RCE demonstrado em um processo não sandbox. Se o RCE em um processo não sandbox puder ser alcançado sem um comprometimento do renderizador, ele é elegível para um valor ainda maior, para incluir a recompensa do RCE do renderizador.”

A empresa também mais que dobrou os valores de recompensa para desvios do MiraclePtr para US$ 250.128 de US$ 100.115 quando o MiraclePtr Bypass Reward foi lançado.

O Google também categoriza e recompensará relatórios para outras classes de vulnerabilidades dependendo de sua qualidade, impacto e dano potencial aos usuários do Chrome como:

- Menor impacto: baixo potencial de exploração, pré-condições significativas para explorar, baixo controle do invasor, baixo risco/potencial de dano ao usuário

- Impacto moderado: pré-condições moderadas para explorar, grau razoável de controle do invasor

- Alto impacto: caminho direto para a exploração, dano significativo e demonstrável ao usuário, explorabilidade remota, baixas pré-condições para explorar

“Todos os relatórios ainda são elegíveis para recompensas de bônus quando incluem as características aplicáveis. Continuaremos explorando mais oportunidades de recompensa experimental, semelhantes ao Full Chain Exploit Reward anterior, e evoluindo nosso programa de maneiras para melhor atender à comunidade de segurança”, acrescentou Ressler.

“Relatórios que não demonstram impacto na segurança ou potencial de dano ao usuário, ou são puramente relatórios de problemas teóricos ou especulativos provavelmente não serão elegíveis para uma recompensa VRP.”

No início deste mês, o Google também anunciou que seu Play Security Reward Program (GPSRP) fechará para envios de novos relatórios no final deste mês, em 31 de agosto, devido a uma “diminuição no número de vulnerabilidades acionáveis relatadas“.

Em julho, ele também lançou o kvmCTF, um novo VRP revelado pela primeira vez em outubro de 2023 para melhorar a segurança do hipervisor Kernel-based Virtual Machine (KVM), oferecendo recompensas de US$ 250.000 para explorações de escape de VM completas.

Desde que lançou seu Vulnerability Reward Program (VRP) em 2010, o Google pagou mais de US$ 50 milhões em recompensas de recompensa por bugs a pesquisadores de segurança que relataram mais de 15.000 vulnerabilidades.