Para evitar vazamentos de forma proativa, o GitHub ativou a proteção push por padrão em todos os repositórios públicos.

O GitHub habilitou a proteção push por padrão para todos os repositórios públicos para evitar a exposição acidental de segredos, como tokens de acesso e chaves de API ao enviar novo código.

O anúncio de agora ocorre depois que a empresa introduziu a proteção push em versão beta há quase dois anos, em abril de 2022, como uma maneira fácil de evitar automaticamente o vazamento de informações confidenciais.

O recurso tornou-se disponível para todos os repositórios públicos em maio de 2023.

GitHub ativou a proteção push por padrão em todos os repositórios públicos

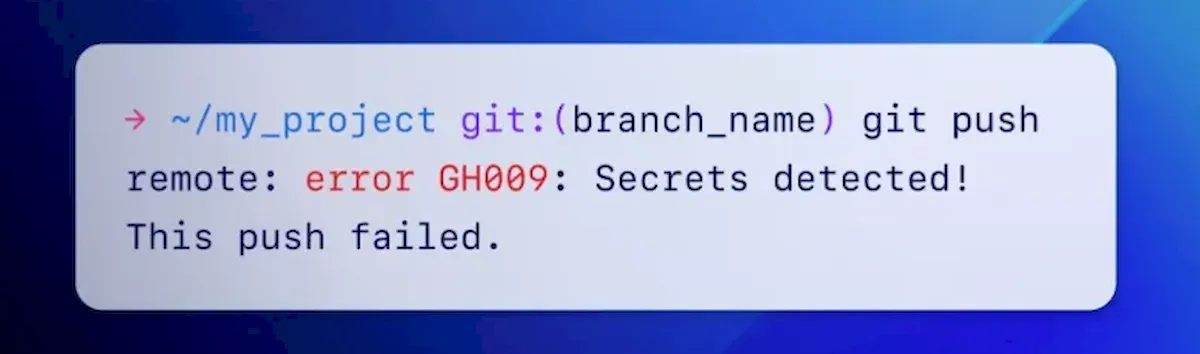

A proteção push evita vazamentos de forma proativa, verificando segredos antes que as operações ‘git push’ sejam aceitas e bloqueando os commits quando um segredo é detectado.

O GitHub afirma que o recurso de verificação de segredos evita automaticamente o vazamento de segredos, identificando mais de 200 tipos e padrões de tokens de mais de 180 provedores de serviços (chaves de API, chaves privadas, chaves secretas, tokens de autenticação, tokens de acesso, certificados de gerenciamento, credenciais e muito mais).

“Esta semana, iniciamos a implementação da proteção push para todos os usuários. Isso significa que quando um segredo suportado for detectado em qualquer push para um repositório público, você terá a opção de remover o segredo de seus commits ou, se considerar o segredo seguro, ignore o bloqueio”, disseram Eric Tooley e Courtney Claessens do GitHub.

“Pode levar uma ou duas semanas para que essa alteração seja aplicada à sua conta; você pode verificar o status e ativar antecipadamente as configurações de segurança e análise do código.”

Mesmo com a proteção push ativada por padrão para todos os repositórios públicos, os usuários do GitHub podem contornar o bloco de commit automatizado. Embora não seja recomendado, eles podem desativar completamente a proteção push nas configurações de segurança.

As organizações inscritas no plano GitHub Enterprise podem usar o GitHub Advanced Security, que protege informações confidenciais em repositórios privados.

Isso também adiciona um conjunto de outros recursos de verificação secreta, bem como verificação de código, sugestões de código orientadas por IA e outros recursos de segurança de aplicativos estáticos (SAST).

“Vazamentos acidentais de chaves de API, tokens e outros segredos correm o risco de violações de segurança, danos à reputação e responsabilidade legal em uma escala incompreensível”, disseram Tooley e Claessens.

“Apenas nas primeiras oito semanas de 2024, o GitHub detectou mais de 1 milhão de segredos vazados em repositórios públicos. Isso representa mais de uma dúzia de vazamentos acidentais a cada minuto.”

Mais detalhes sobre como usar a proteção push na linha de comando ou permitir que alguns segredos sejam enviados estão disponíveis nesta página de documentação do GitHub.